En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)| |News Marzo 2k21 (4)| |News Abril 2k21 (5)| |News Mayo 2k21 (4)| |News Junio 2k21 (4)| |News Julio 2k21 (4)| |News Agosto 2k21 (5)| |News Septiembre 2k21 (4)| |News Octubre 2k21 (4)| |News Noviembre 2k21 (4)| |News Diciembre 2k21 (4)| |News Enero 2k22 (5)| |News Febrero 2k22 (4)| |News Marzo 2k22 (4)| |News Abril 2k22 (2)| |News Mayo 2k22 (3)| |News Octubre 2k22 (2)|

Actualiza el navegador Chrome ya mismo para parchear una nueva falla de zero-day activamente explotada

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 25/11/22

El jueves Google lanzó unas actualizaciones del software para solucionar otra falla de zero-day en su navegador Chrome.

Rastreado como CVE-2022-4135, la vulnerabilidad de alta severidad fue descripta como desbordamiento de buffer de montón en el componente GPU. Clement Lecigne, del Grupo de Análisis de Amenazas de Google, fue acreditado por el reporte de la falla el 22 de noviembre del 2022.

Los bugs basados en desbordamiento de buffer de montón pueden ser utilizados por atacantes para destruir un programa o ejecutar código arbitrario llevándolo a un comportamiento incomprendido.

De acuerdo a la Base de Datos Nacional de Vulnerabilidad, la falla pudo permitir a un "atacante remoto que hubiese comprometido el proceso renderizado para potencialmente realizar un escape de sandbox (entorno de prueba) a través de una página HTML "

"Google es consiente de que existe un exploit para el CVE-2022-4135" Reconoció el gigante tecnológico en un aviso.

Pero como sucede con otros ataques activos reportados, las especificaciones técnicas han sido retenidas hasta que la mayoría de los usuarios estén actualizados con un parche y para prevenir próximos ataques.

Con su última actualización, Google ha prevenido ocho vulnerabilidades del tipo zero-day desde el comienzo del año.

- CVE-2022-0609 - Use-after-free en animación

- CVE-2022-1096 - Confusión de tipo en V8

- CVE-2022-1364 - Confusión de tipo en V8

- CVE-2022-2294 - Heap buffer overflow en WebRTC

- CVE-2022-2856 - Validación insuficiente en intentos de input poco confiables

- CVE-2022-3075 - Datos de validación insuficientes en Mojo

- CVE-2022-3723 - Confusión de tipo en V8

Para mitigar posibles amenazas, se les recomienda a los usuarios que actualicen a la versión 107.0.5304.121 para macOS y Linux, y a la versión 107.0.5304.121/.122 en Windows.

A los usuarios que utilizan navegadores basados en Chromium tales como Microsoft Edge, Brave, Opera y Vivaldi se les recomienda se les recomienda aplicar los parches cuando esten disponibles.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailMicrosoft advierte sobre un grupo que envia el ransomware Royal, otro malware

Autor: Ionut Arghire

Traducción: Leandro Di Dio

Fecha: 18/11/22

Cibercriminales, rastreados como DEV-0569 y conocidos por la distribución de varios payloads maliciosos, fueron observados recientemente por actualizar sus métodos de envio, advierte Microsoft.

DEV-0569 ha estado utilizando avisos maliciosos, comentarios en blogs, foros fakes y enlaces phishing para la distribución de malware.

Sin embargo, en los últimos meses, Microsoft adivirtió que los ciberdelincuentes utilizaron formularios de contacto para enviar enlaces phishing, mientras eligen alojar instaladores falsos en sitios de descarga de software que parecen legítimos y repositorios legítimos tales como GitHub y OneDrive.

Los ciberdelincuentes continúan utilizando avisos maliciosos para la distribución de malware e incluso han expandido sus técnicas al emplear Google Ads en sus ataques.

"Esos métodos le permiten al grupo alcanzar más víctimas y lograr sus objetivos de implementar varios payloads posteriores al ataque" Dice Microsoft

El grupo también es conocido por autenticar binarios maliciosos con certificados legítimos y por utilizar malware payloads encriptados y técnicas de evasión defensiva. En ataques recientes, DEV-0569 ha utilizado la herramienta open-source Nsudo para desactivar soluciones de antivirus.

El grupo ciberdelincuente confía en descargadores de malware tales como Batloader, haciendolos pasar por instaladores legítimos o actualizaciones para software tales como AnyDesk, Adobe Flash Player, Microsoft Teams, TeamViewer, y Zoom.

DEV-0569 también fue reportado por utilizar formatos de archivo como Virtual Hard Disk (VHD) para suplantar software legítimo, así como también utilizar PowerShell y scripts en batch para descargar información y herramientas de acceso remoto.

En un ataque en septiembre, el grupo fue reportado por utilizar formularios de contacto en sitios web público para distribuir malware. Haciéndose pasar por una autoridad nacional financiera, DEV-0569 envió mensajes utilizando formularios de contacto y, después de que las víctimas respondieran por email, respondieron con mensajes que contenían Batloader.

Como parte de un ataque exitoso, el grupo ejecutó comandos para elevar privilegios a System y desplegar varios payloads en las máquinas comprometidas, incluyendo el troyano bancario Gozi y el robador de información Vidar Stealer.

En septiembre, Microsoft advirtió por la infección en cadena de DEV-0569 guiada por el ransomware Royal, el cual es operado por humanos. En estos ataques se utilizaron el descargador Batloader y un implante Cobalt Strike Beacon.

En octubre, el grupo comenzó a utilizar Google Ads dirigiendo a los usuarios al sistema de distribución de tráfico legítimo Keitaro, el cual soporta el rastreo ad de usuarios y tráfico. Microsoft advirtió que esos usuarios estaban siendo redirigidos, bajo ciertas condiciones a sitios de descargar legítimos o a dominios maliciosos de descarga de Batloader.

Fuente: Security Week

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailLa app maliciosa de Google Play Store fue descubierta distrubuyendo el troyano bancario Xenomorph

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 13/11/22

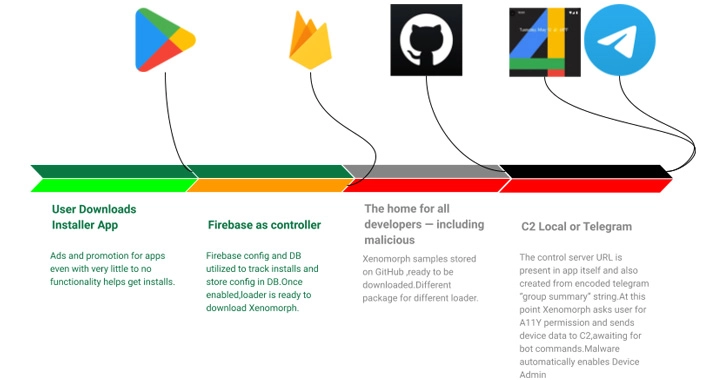

Google eliminó dos nuevas app maliciosas que fueron detectadas en el Play Store para Android, una de las cuales era una app de estilo de vida y fue descubierta distribuyendo el malware bancario Xenomorph.

"Xenomorph es un troyano que roba credenciales de aplicaciones bancarias a los dispositivos de los usuarios" Dijeron Himanshu Sharma y Viral Gandhi, los investigadores de Zscaler ThreatLabz, en un análisis publicado el jueves.

"También es capaz de interceptar mensajes y notificaciones SMS de usuarios, permitiéndole robar contraseñas de un solo uso y solicitudes de autenticación multifactor"

La firma de ciberseguridad también dijo que halló una aplicación de seguimiento de gastos que mostraba un comportamiento similar, pero advirtió que no podía extraer la URL utilizada para buscar el artefacto del malware.

Las dos aplicaciones maliciosas son las siguientes:

- Todo: Day manager (com.todo.daymanager)

- 経費キーパー (com.setprice.expenses)

Las dos app funcionan como dropper, lo que significa que no causan daños y son conducidas para recuperar el payload actual, el cual, en el caso de Todo, está hosteado en GitHub.

Xenomorph, en un principio documentado por ThreatFabric a comienzos de febrero, es conocido por vulnerar los permisos de accesibilidad de Android para llevar a cabo ataques overlay, en donde pantallas de inicio de sesión falsas son presentadas como aplicaciones bancarias legítimas para robar las credenciales de la víctima.

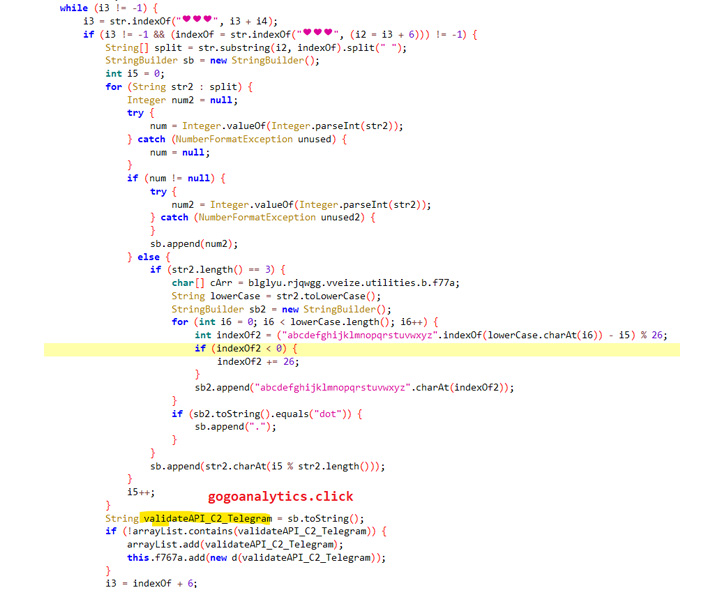

Además, el malware aprovecha la descripción del canal de Telegram para decodificar y construir el dominio command-and-control (C2) utilizado para recibir comandos adicionales

El desarrollo sigue al descubrimiento de cuatro aplicaciones maliciosas en Google Play que se encontraron dirigiendo a las víctimas a sitios web maliciosos como parte de una campaña de adware y robo de información. Google le dijo a The Hacker News que desde entonces prohibió al desarrollador.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|