En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)|

El Botnet Stantinko ahora ataca a servidores Linux para esconderse detrás de proxies

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 28/11/2020

Un botnet de adware y minería de monedas dirigido a Rusia, Ucrania, Bielorrusia y Kazajstán al menos desde 2012, ahora ha puesto su mirada en los servidores Linux para volar bajo el radar.

De acuerdo a un nuevo análisis publicado hoy por Intezer y compartido por The Hackers News, el troyano se hace pasar por un HTTPd, un programa utilizado comúnmente en servidores Linux, y es una nueva versión del malware que pertenece a un vector amenazante identificado como Stantinko.

En 2017, investigadores de ESET detallaron un botnet repleto de adware que funciona al engañar a los usuarios que buscan software pirata, descargándoles ejecutables maliciosos disfrazados de archivos torrents que pósteriormente les instalan extensiones falsas en el navegador para finalmente realizar inyección de anuncios y fraude al hacer click.

La campaña encubierta, que controla un vasto ejército de medio millón de bots, desde entonces, ha recibido una actualización sustancial en forma de un módulo de minería criptográfica con el objetivo de sacar provecho de las computadoras bajo su control.

Aunque Stantinko ha sido tradicionalmente un malware de Windows, la expansión de sus conjuntos de herramientas para atacar Linux no ha pasado desapercibida para ESET quien ha observado un proxy troyano Linux implementado a través de binarios maliciosos en servidores comprometidos.

La última investigación de Intezer ofrece una nueva perspectiva de este proxy de Linux, específicamente una versión más reciente (v2.17) del mismo malware (v1.2) llamada "httpd", con una muestra del malware cargada en VirusTotal el 7 de noviembre desde Rusia.

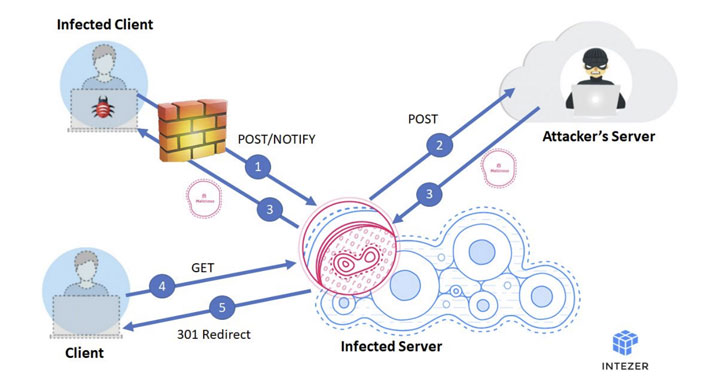

Tras la ejecución, "httpd" valida un archivo de configuración ubicado en "etc/pd.d/proxy.conf" que se entrega junto con el malware, seguido a esto, crea un socket y un listener para aceptar conexiones de lo que los investigadores creen que son otros sistemas infectados.

Una solicitud HTTP Post de un cliente infectado allana el camino para que el proxy pase la solicitud a un servidor controlado por un atacante, quien luego responde con un payload apropiado, que el proxy finalmente reenvía de vuelta al cliente.

En caso de que un cliente no infectado envíe una solicitud HTTP Get al servidor comprometido, éste devuelve un redireccionamiento HTTP 301 a una URL preconfigurada, especificada en su archivo de configuración.

Declarando que la nueva versión del malware solo funciona como proxy, los investigadores de Intezer dijeron que la nueva variante comparte varios nombres de funciones con la versión anterior y que algunas rutas codificadas tienen similitudes con anteriores incursiones de Stantinko.

"Stantinko es el último malware dirigido a servidores Linux que pasa desapercibido, junto con amenazas como Doki, IPStorm y RansomEXX" dijo la firma. "Creemos que este malware es parte de una campaña más amplia que aprovecha los servidores Linux comprometidos".

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailBug de Facebook Messenger permitía a las personas que llamaban escuchar llamadas desatendidas

Autor: Sudais Asif

Traducción: Leandro Di Dio

Fecha: 20/11/2020

El error existía en la aplicación Facebook Messenger para Android.

Cuanto más grande es una aplicación, más vulnerabilidades potenciales contiene. Esto mismo se aplica a Facebook que otra vez está en las noticias. En este último, se ha encontrado que había un bug en su mensajería que le podría haber permitido a los atacantes escuchar a los usuarios incluso antes de que capten llamadas de audio en la aplicación.

Según lo informado por un miembro del Bug Hunting Team del Proyecto Zero de Google, Natalie Silvanovich, el bug fue encontrado el 6 de octubre y subsecuentemente parcheado por Facebook.

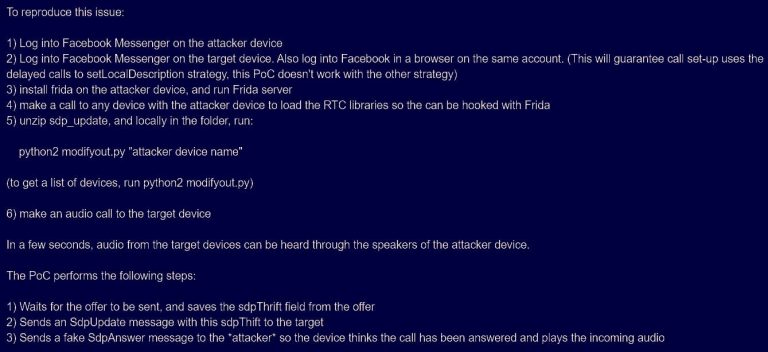

La forma en la que la vulnerabilidad funcionaba exactamente era: un atacante podía hacer una llamada de audio a destinatarios mientras le enviaba un mensaje especial a ellos al mismo tiempo ellos estaban "logeados en un Messenger para Android y otro cliente de Messenger (por ejemplo: navegador web)"

Esto daría como resultado que la persona que llama pueda escuchar el audio del destinatario hasta que atendiera la llamada o la llamada "agotó el tiempo de espera"

Sin embargo, esto requeriría que la persona hablante y el destinatario sean amigos en Facebook como requisito previo para que la llamada se realice en primer lugar.

Además, como Facebook declara: "También necesitarían usar herramientas de ingeniería inversa para manipular su propia aplicación de Messenger para forzar a esta a enviar un mensaje personalizado"

Es importante recordar que este mensaje no es un mensaje ordinario y requeriría una configuración detallada elaborada en la publicación de Natalie.

Para concluir, esta falla fue encontrada en la versión 284.0.0.16.119 de Messenger y según Facebook resultó en una recompensa de $60,000 como parte de su programa de recompensas por errores. Como fue parcheado casi en 8 semanas, esto parece un comportamiento muy responsable por parte de Facebook.

Fuente: HackRead

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailDos nuevos 0-Days de Chrome bajo ataques activos. ¡Actualiza tu navegador!

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 11/11/2020

Google ha parcheado dos fallas más de zero-days en el navegador web Chrome para escritorio, convirtiéndola en la cuarta y quinta vulnerabilidad explotada activamente abordadas por el gigante de las búsquedas en semanas recientes.

La compañía lanzó 86.0.4240.198 para Windows, Mac, y Linux, la cual se implementará en los próximos días/semanas para todos los usuarios.

Rastreadas como CVE-2020-16013 y CVE-2020-16017, las fallas de seguridad fueron descubiertas y reportadas a Google por fuentes "anónimas", a diferencia de casos anteriores, las cuales fueron descubiertos por el equipo de seguridad de élite Project Zero de la compañía.

Google admitió que existen exploits para ambas vulnerabilidades, pero no llegó a compartir más detalles para permitir que la mayoría de los usuarios instalen las correcciones.

De acuerdo a las notas lanzadas, las fallas son:

- CVE-2020-16013: Una "implementación inapropiada" de su motor de renderizado V8 de Javascript fue reportado el 9 de noviembre

-

CVE-2020-16017: Un problema de corrupción de memoria de uso después de la liberación (use-after-free) en la

función de aislamiento

de sitios de Chrome fue reportado el 7 de noviembre.

Vale la pena señalar que el 0-day que fue parcheado la semana pasada, CVE-2020-16009, también se refería a una implementación inadecuada de V8, llevando a la ejecución de código remoto. No esta claro si las dos fallas están relacionadas

Durante la última semana, Google divulgó un número de fallas 0-days dirigidas a Chrome, Windows, e iOS y macOS de Apple, y si bien parece que algunos de estos problemas se unieron para formar una cadena de exploits, la compañía aún no ha revelado detalles clave sobre quién pudo haberlos estado usando y quiénes eran los objetivos previstos.

Es recomendable que los usuarios actualicen sus dispositivos a la última versión de Chrome para mitigar los riesgos asociados a ambas fallas.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail¡Actualiza tus dispositivos iOS ahora! Tres exploits zero-days activos descubiertos

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 05/12/2020

Apple, el jueves, lanzó múltiples actualizaciones de seguridad para parchear tres vulnerabilidades zero-days que se descubrieron como exploits activos.

Lanzado como parte de sus actualizaciones de iOS, iPadOS, macOS y watchOS, los defectos residen en el componente FontParser y el kernel, permitiéndole a los intrusos ejecutar código arbitrario de forma remota y ejecutar código malicioso con privilegios de nivel kernel

Los zero-days fueron descubiertos y reportados a Apple por el equipo de seguridad Project Zero de Google.

"Apple está al tanto de los informes de que existe una exploit para este problema" Dijo el fabricante de iPhone sobre los tres zero-days sin ofrecer ningún detalle adicional para permitir que una gran mayoría de usuarios instale las actualizaciones.

La lista de dispositivos afectados incluye Phone 5s y posteriores, iPod touch 6ta y 7ma degeneración, iPad Air, iPad mini 2 y posteriores, y Apple Watch Series 1 y posteriores.

Las correcciones están disponibles en versiones iOS 12.4.9 y 14.2, iPadOS 14.2, watchOS 5.3.9, 6.2.9, y 7.1, y como una actualización suplementaria para macOS Catalina 10.15.7.

De acuerdo al boletín de seguridad de Apple, las fallas son:

CVE-2020-27930: Un problema de corrupción de memoria en la librería FontParser que permite la ejecución de código remoto al procesar una fuente creada con fines malintencionados.

CVE-2020-27932: Un problema de inicialización de memoria que permite que una aplicación maliciosa ejecute código arbitrario con privilegios del kernel.

CVE-2020-27950: Un problema de confusión de tipos que hace posible que una aplicación maliciosa revele la memoria del kernel.

"Exploit dirigido similar al otro 0days recientemente reportado" Dijo Shane Huntley, Director de Grupo de Análisis de Amenazas de Google. "No relacionado con ninguna orientación electoral"

La revelación es la última de una cadena de zero-days que Project Zero ha reportado desde el 20 de octubre. Primero vino el Chrome zero-day en la biblioteca de renderizado de fuentes Freetype (CVE-2020-15999), luego el Windows zero-day (CVE-2020-17087), seguido por dos más en Chrome y sus variantes de Android (CVE-2020-16009 and CVE-2020-16010).

Un parche para el Windows zero-day se espera que sea lanzado el 10 de noviembre como parte de los "parches del martes" de este mes.

Si bien se esperan más detalles sobre si el mismo intruso abusó de los zero-days, se recomienda a los usuarios que actualicen sus dispositivos a las últimas versiones para mitigar el riesgo asociado con las fallas.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|