En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|ULTIMAS NOTICIAS| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)|

Bug de zoom permite descifrar contraseñas de reuniones privadas en minutos

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 30/07/2020

La popular aplicación de video conferencias, Zoom, recientemente solucionó una nueva falla de seguridad que le podría haber permitido a potenciales atacantes descifrar el código numérico usado para reuniones privadas en la plataforma y espiar a los participantes.

Las reuniones en Zoom están, por defecto, protegidas por un password numérico de seis dígitos, pero de acuerdo a Tom Anthony, vicepresidente en SearchPilot, quien identificó el problema, la falta de limitación de velocidad permitía "a un atacante probar todas las contraseñas (un millón) en minutos y ganar acceso al password privado de las personas en la reuniones de Zoom."

No tiene validez que Zoom requiera de un código de acceso para cada reunión desde el mes de abril como una medida preventiva para combatir los ataques a Zoom, que derivan en el acto de interrumpir y secuestrar reuniones no invitadas en Zoom para compartir contenido obsceno y racista.

Anthony reportó el problema de seguridad a la empresa el 1 de abril del 2020, junto con un script de prueba de concepto basado en Python, una semana después Zoom solucionó la falla.

El hecho de que las reuniones estaban, por defecto, protegidas por un código de seis dígitos significa que ahí podía haber tan solo un máximo de un millón de contraseñas posibles.

Pero en ausencia de chequeos por intentos repetidos de contraseñas incorrectas, un atacante puede aprovechar el cliente web de Zoom (https://zoom.us/j/MEETING_ID) para enviar continuamente peticiones HTTP para probar todas las combinaciones posibles.

"Con hilos mejorados, y distribuidos a lo largo de 4 a 5 servidores en la nube, tu puedes chequear el espacio completo de la contraseña en pocos minutos." Dijo Anthony.

El ataque funcionó en varias reuniones, implicando que los delincuentes podrían haber tenido acceso a las reuniones en curso una vez que el password fue descifrado.

El investigador encontró también que el mismo procedimiento podría haber sido repetido incluso con reuniones programadas, las cuales tienen la opción de anular el código de acceso predeterminado con una variante alfanumérica más larga, y ejecutarla con una lista de los diez millones de contraseñas principales para forzar un inicio de sesión.

Por separado, un problema fue descubierto durante el inicio de sesión con el cliente web, que empleó una redirección temporal para buscar el consentimiento de los clientes para aceptar sus términos de servicios y política de privacidad.

"Hubo un envío de cabecera HTTP CSRF durante este paso, pero si tú lo omitías de todas maneras la petición parecía funcionar bien" Dijo Anthony. "La falla en el token CSRF lo hizo más fácil de vulnerar de lo que sería de otra manera, pero arreglar eso no proporcionaría mucha protección contra este ataque."

Siguiendo los descubrimientos, Zoom desconectó el cliente web para mitigar los problemas el 2 de abril antes de emitir una solución una semana después.

La plataforma de video conferencia, que atrajo el escrutinio de una serie de problemas de seguridad a medida que su uso se disparó durante la pandemia del coronavirus, ha reparado rápidamente las fallas de seguridad ni bien fueron descubiertas, incluso llegando al punto de anunciar una congelación de 90 días en el lanzamiento de nuevas funciones para "mejorar la identificación, abordaje y las soluciones de problemas de manera proactiva."

Justo a principios de este mes, la compañía abordó una vulnerabilidad de zero-day en sus aplicaciones de Windows que le pudo permitir a los atacantes ejecutar código arbitrario en las computadoras de las victimas que utilizaban Windows 7 o anteriores versiones.

También solucionó una falla que pudo haber permitido a los atacantes imitar una organización y engañar a sus empleados o socios comerciales para que revelen información personal o confidencial a través de ataques de ingeniería social.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailEl fabricante de Smartwatch, Garmin, cancela servicios después de un ataque de ransomware

Autor: Mohit Kumar

Traducción: Leandro Di Dio

Fecha: 24/07/2020

Garmin, el fabricante de monitores de actividad, smartwatches y dispositivos portátiles basados en GPS, se encuentra, actualmente, lidiando con una interrupción masiva a nivel mundial después de ser golpeado por un ataque de ransomware dirigido, según le dijo a The Hacker News un empleado de la compañía en condición de anónimo.

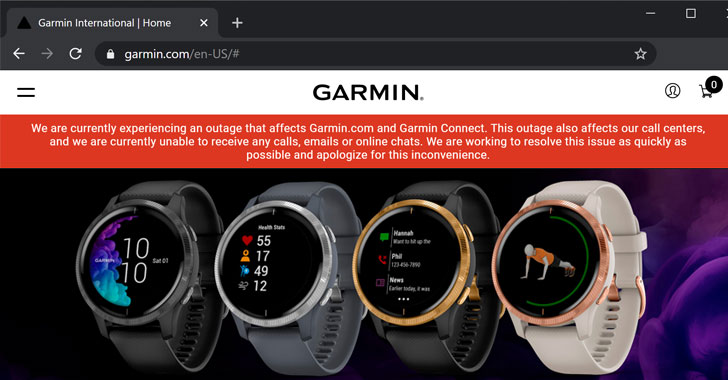

El sitio web de la compañía y su servicio de twitter dicen: "Actualmente estamos experimentando un corte que afecta a Garmin.com y a Garmin Connect"

"Este corte también afecta a nuestros call centers, y actualmente nos encontramos inhabilitados de recibir cualquier llamada, email o chat. Estamos trabajando para resolver el problema tan pronto como sea posible y disculpen por este inconveniente."

Como resultado, la compañía, ayer, fue forzada a suspender algunos de sus servicios, incluyendo Garmin Express, Garmin Connect mobile, y el sitio web, restringiendo a millones de sus usuarios de acceder a los servicios en la nube e incluso de sincronizar sus relojes localmente con la aplicación.

Aunque no hay mucha información disponible sobre el tecnicismo del ciberataque, algunos reportes de medios locales aseguran que los hackers han logrado comprometer la aplicación de la compañía y los servidores de la base de datos con un ransomware.

También afirman que Garmin ha enviado anuncios a su equipo IT en las fábricas con sede en Taiwán anunciando dos días de mantenimiento planeado, es decir, 24 y 25 de julio.

Múltiples fuentes en la comunidad de ciberseguridad sugieren que el ciberataque, que podría haber incluido al ransomware WastedLocker, habría sido utilizado por grupos conocidos como Evil Corp o Dridex.

El modus operandi de los ataques detrás de WastedLocker incluye comprometer las redes corporativas, realizar escalada de privilegios, y luego usar movimiento lateral para instalar ransomware en sistemas vulnerables para demandar millones de dólares en pago de rescate.

Según expertos de SentinelOne, WastedLocker es una, relativamente, nueva familia activa de ransomware surgida en los últimos meses y, desde entonces, ha estado atacando a objetivos de alto valor en numerosas industrias.

WastedLocker utiliza el conjunto de herramientas SocGholish, basadas en Javascript, para enviar payloads haciéndose pasar por un sistema o un software de actualización, explota las técnicas de derivación de UAC para escalar privilegios y hace uso de Cobalt Strike para movimiento lateral.

"Toda la tecnología de seguridad del mundo no va a ser suficiente ante determinados ataques. El 97% de las perdidas provienen de ataques de ingeniería social y alrededor del 90% son iniciadas por emails." dijo Colin Bastable, CEO de Lucy Security, a The Hacker News.

"No existe una primera línea en ciberguerra, todos somos blancos para los atacantes y ninguna entidad o persona está a salvo de ciberataques. Entrena a tu personal para detectar y resistir a ataques de ransomware. Tal como mejoras el sistema, mejora a tu personal con entrenamiento de conciencia en seguridad con regularidad, variedad, continuidad y planificación para hacerlos parte de tu defensa." Agregó Bastable.

El CEO de Gurucul, Saryu Nayyar, también sugirió lo mismo.

"No sabes cuando los chicos malos van a atacar ni quien será la próxima víctima. Sin embargo, lo que sí sabemos es que todas las organizaciones son susceptibles a ataques de ransomware."

"Así que haz lo que puedas para prepararte y responder. Por suerte, Garmin tiene un régimen de backup diario para los sistemas y datos de la compañía. Eso es lo que está en juego. Si te golpean, al menos puedes recuperar los datos."

Garmin aún no ha confirmado oficialmente si el incidente se debe a un ataque de ransomware o no, pero hemos contactado a la compañía y actualizaremos la historia tan pronto como recibamos más información del incidente.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailNuevo malware para Android también roba contraseñas para aplicaciones no bancarias

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 16/07/2020

Investigadores en ciberseguridad descubrieron, hoy, una nueva variedad de malware bancario que tiene como objetivo no solo a aplicaciones bancarias, sino que, además, roba datos y credenciales de redes sociales, aplicaciones de citas y de criptomonedas. Un total de 337 aplicaciones no financieras para Android aparecen en la lista de objetivos.

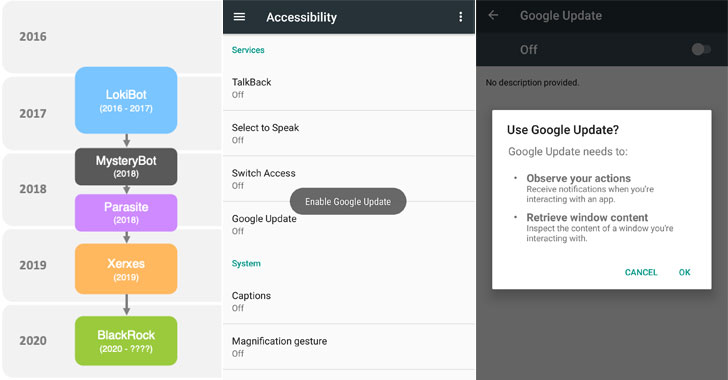

Apodado "BlackRock" por investigadores de ThreatFabric, quienes descubrieron el troyano en el mes de mayo, su código fuente deriva de una versión filtrada del malware bancario Xerxes, el cual es en sí mismo una variedad del troyano bancario LokiBot Android, el cual fue visto por primera vez durante el 2016/2017.

Su característica principal es la de robar credenciales a los usuarios, interceptar mensajes SMS, secuestrar notificaciones e incluso grabar las pulsaciones de las teclas de la aplicación objetivo, además de ser capaz de ocultarse de los antivirus.

"El troyano (BlackRock) no solo sufrió cambios en su código, sino que también viene con una lista de objetivos incrementada y ha estado activa por un largo periodo" dijo ThreatFabric.

"Contiene una cantidad importante de aplicaciones de redes sociales, networking, comunicaciones y apps de citas que no han sido observadas en otras listas de objetivos en troyanos bancarios actuales."

BlackRock realiza la recopilación de datos obteniendo privilegios del Servicio de Accesibilidad de Android, para lo cual, cuando se inicia por primera vez en el dispositivo, busca los permisos de los usuarios bajo la apariencia de un falso Google Update, como se muestra en las capturas de pantalla compartidas.

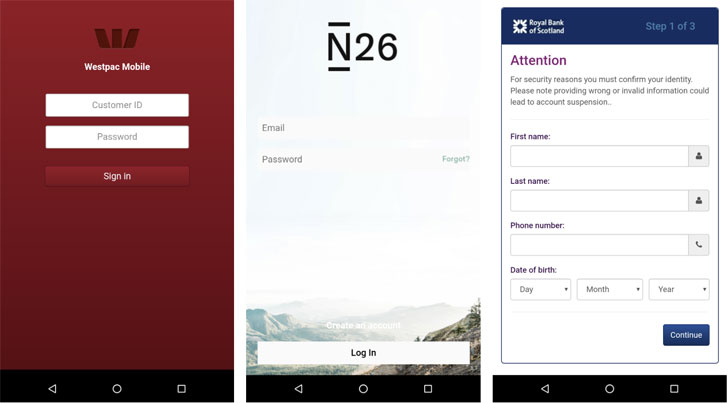

Posteriormente, obtiene permisos adicionales y establece conexión con un servidor remoto de comando y control (C&C) para llevar a cabo sus actividades maliciosas inyectando superposiciones encima del login y pantallas de pago en las aplicaciones específicas.

Esas credenciales robadas superpuestas han sido encontradas en aplicaciones bancarias que operan en Europa, Australia, EEUU y Canadá, así como también en aplicaciones de shoppings, comunicaciones y negocios.

"La lista de objetivos de aplicaciones no financieras contiene aplicaciones famosas tales como: Tinder, TikTok, Playstation, Facebook, Instagram, Skype, Snapchat, Twitter, Grinder, VK, Netflix, Uber, eBay, Amazon, Reddit y Tumblr, entre otras." dijeron los investigadores a The Hacker News.

No es la primera vez que un malware para dispositivos móviles se aprovecha de las funcionalidades de accesibilidad de Android

A comienzos de este año, investigadores de IBM X-Force detallaron un nuevo accionar de TrickBot, denominado TrickMo, que fue encontrado atacando exclusivamente a usuarios alemanes que utilizaban mal las funciones de accesibilidad para interceptar contraseñas de un solo uso (one-time passwords), mobile TAN (mTAN), y códigos de autenticación pushTAN.

Luego, en abril, Cybereason descubrió un tipo de malware bancario diferente conocido como EventBot que aprovechó la misma función para extraer datos confidenciales de aplicaciones financieras, leer mensajes SMS de usuarios y secuestrar códigos de autenticación de dos factores basados en SMS (SMS-based two-factor).

Lo que hace, al accionar de BlackRock, diferente es la amplitud de las aplicaciones atacadas, ya que va más allá de las aplicaciones móviles financieras que son típicamente apuntadas.

"Después de Alien, Eventbot, y BlackRock, podemos esperar que atacantes con motivos financieros construirán nuevos troyanos bancarios y continuaran mejorando los ya existentes." concluyeron los investigadores de ThreatFabric.

"Con los cambios que esperamos que se realicen en los troyanos bancarios de dispositivos móviles, la línea entre malware bancario y de espía se volverá cada vez más delgada, y los malware bancarios serán una amenaza cada vez mayor para más organizaciones."

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailEl malware Joker otra vez supera la seguridad de Google para propagarse a través de Play Store

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 09/07/2020

Investigadores en ciberseguridad descubrieron otro caso de malware en Android escondido bajo la apariencia de aplicaciones legales para suscribir, sigilosamente, a usuarios desprevenidos en servicios premium sin sus conocimientos.

En un reporte publicado por Check Point research today, el malware, denominado Joker (o Bread), ha encontrado otra manera de superar las protecciones de Google Play Store: ofusca el ejecutable malicioso DEX dentro de la aplicación como cadenas (strings) codificadas en Base64 las cuales, luego, son decodificadas y cargadas en el dispositivo comprometido.

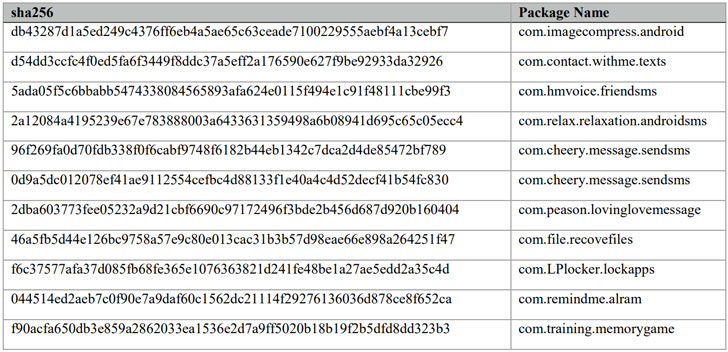

Tras la divulgación realizada por los investigadores de Check Point, las 11 aplicaciones (aquí la lista y hashes) fueron eliminadas por Google del Play Store el 30 de abril del 2020.

"El malware Joker es difícil de detectar, a pesar de la inversión de Google en protecciones para Play Store." Dijo Aviran Hazum de Check Point, quien identificó la forma en que operaba el malware Joker. "Aunque Google eliminó las aplicaciones maliciosas del Play Store, estamos seguros que Joker se adaptará otra vez."

Joker: Fraude de facturación a gran escala

Descubierto por primera vez en 2007, Joker es uno de los tipos de malware más predominantes en Android, notorio por efectuar fraudes de facturación y por sus capacidades espías (spyware), incluyendo robos de mensajes SMS, listas de contactos e información de dispositivos.

Los problemas con Joker cobraron notoriedad el año pasado cuando un número de malware infectado en aplicaciones de Android fueron descubiertos por CSIS Security Group, Trend Micro, Dr.Web, y Kaspersky, al encontrar, de manera repetida, formas únicas de explotar brechas en la seguridad de Play Store.

Para ocultar su verdadera naturaleza, los autores del malware detrás de la operación a gran escala han recurrido a una variedad de métodos: encriptación para esconder los strings de los motores de análisis, falsificar reviews para atraer a los usuarios a descargar las aplicaciones y una técnica llamada versionado (versioning) la cual consiste en descargar una versión limpia de la aplicación en Play Store para crear confianza entre los usuarios y luego, en secreto, agregar código malicioso en una etapa posterior a través de actualizaciones.

"Mientras que Play Store ha introducido nuevas políticas y Google Play Protect ha implementado defensas, las aplicaciones Bread fueron forzadas a iterar continuamente en busca de brechas." dijo Android's Security & Privacy Team a principios de este año. "En cierto punto han utilizado cada técnica de ofuscación y encubrimiento en un intento de pasar desapercibidos."

Desde enero del 2020, Google ha eliminado más de 1700 apps enviadas al Play Store que habían sido infectados con el malware en los últimos tres años.

Utilizando el manifiesto de Android para ocultar el archivo DEX malicioso

La nueva variante descubierta por Check Point tiene el mismo objetivo, pero lo hace aprovechando el manifiesto del archivo de la app que usa para cargar un archivo DEX codificado en Base64.

Una segunda versión "en el medio" identificada por Check Point emplea una técnica similar de ocultación del archivo .dex como strings de Base64 pero los agrega como una clase interna en la aplicación principal y lo carga a través de reflection APIs.

"Para alcanzar la capacidad de suscripción de usuarios a servicios premium sin sus conocimientos o consentimientos, el Joker utilizó dos componentes principales, la Notificación como una parte de la aplicación original y un archivo dinámico dex cargado desde el servidor C&C para realizar el registro." Señaló Hazum en su análisis.

Además, la variante viene equipada con una nueva característica que permite al atacante emitir de forma remota un código estatus "falso" desde el servidor C&C bajo su control para suspender la actividad maliciosa.

En todo caso, el último plan de Joker no representa una amenaza crítica sino que hace un recordatorio de cómo el malware de Android evoluciona continuamente y tiene que ser protegido constantemente.

Para los usuarios que han instalado cualquier aplicación infectada, es importante que chequeen el celular y revisen el historial para observar si hay algún pago sospechoso que no reconocen. También es importante examinar cuidadosamente los permisos de cada aplicación instalada en el dispositivo Android.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|