En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|ULTIMAS NOTICIAS| |News Julio 2k20 (4)| |News Agosto 2k20 (5)|

Shopify revela falla de seguridad causada por dos de sus empleados

Autor: Abeerah Hashim

Traducción: Leandro Di Dio

Fecha: 25/09/2020

El gigante del comercio electrónico, Shopify, ha sido víctima de un asunto interno. Específicamente, Shopify ha revelado una falla de seguridad causada por dos empleados que afectó a algunos de sus comercios.

Falla de seguridad de Shopify

En una noticia reciente, Shopify ha revelado los detalles de la falla de seguridad que ocurrió desde sus propios empleados. Según los detalles, dos de sus empleados accedieron a los registros de transacciones de los comerciantes. Ambos miembros rebeldes pertenecían al equipo de soporte.

El incidente no tuvo un gran impacto y afecto a menos de 200 comercios. Sin embargo, en el caso de aquellos afectados, una brecha de datos ha ocurrido potencialmente.

Como se indica a continuación:

"Aquellos cuyas tiendas fueron accedidas de manera ilegal, podrían haber tenido expuestos los datos de los clientes. Los datos incluyen información básica del contacto, tales como: email, nombre y dirección, así como los detalles del pedido, como productos y servicios adquiridos."

Sin embargo, los datos expuestos no incluyen números de tarjetas de pagos o información financiera sensible.

A su vez, han confirmado que el incidente ha sido causado únicamente por intervención humana y no debido a alguna falla de seguridad.

¿Cómo sigue?

Al descubrir el incidente, Shopify ha comenzado investigaciones e involucraron a las LEAs en el asunto.

"Inmediatamente finalizamos el acceso de estas personas a nuestra red de Shopify y remitimos el incidente a las fuerzas de seguridad. Actualmente, estamos trabajando junto al FBI y otras agencias internacionales en la investigación de estos actos criminales."

Además, también les han informado a los comerciantes afectados y se están comunicando con ellos para abordar cualquier inquietud.

En meses anteriores, un incidente similar sucedió en el vendedor de comestibles Instacart. Dos empleados pertenecientes a un proveedor de soporte contratado había accedido a los perfiles de compradores fuera del ámbito de sus trabajos como agentes de soporte.

Aunque las investigaciones no revelaron ninguna descarga o uso indebido en el acceso de datos, la compañía tomó acciones para prevenir que los incidentes vuelvan a ocurrir otra vez. Suspendieron el contrato con la empresa y reforzaron la seguridad en su extremo.

Fuente: Latest Hacking News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailEmpresa de mantenimiento de automóviles filtra 12,7 mil números de teléfono, emails y contraseñas MD5 sin salt de EE. UU.

Autor: Bernard Meyer

Traducción: Leandro Di Dio

Fecha: 17/09/2020

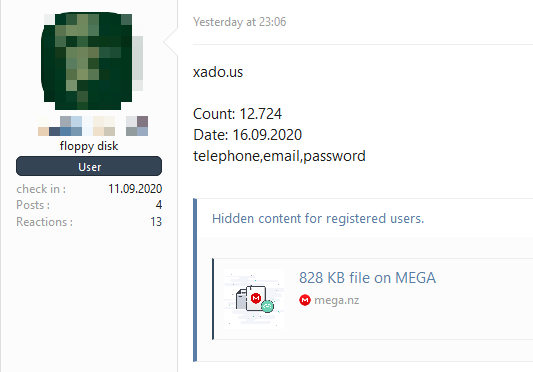

La compañía ucraniana de mantenimiento de autos, XADO, sufrió un ataque a su sitio web de EEUU, Xado.us, con 12,724 números de teléfono, emails y contraseñas de EE. UU. filtradas. Las contraseñas tenían hash MD5, lo cual es considerado un hash débil y sin salt. La base de datos fue ofrecida gratis en un foro de hackers rusos el 15 de septiembre del 2020.

Notificamos a Xado Chemicals el 16 de septiembre de la filtración, pero no recibimos respuesta de ellos todavía.

¿Quién es la empresa detrás de la filtración?

Xado US es el brazo americano del fabricante ucraniano de lubricantes y productos para el cuidado de automóviles, disponible en más de 80 países de acuerdo a su sitio web. La empresa fue fundada en 1991 y se denomina a sí misma como "El jugador más grande del mercado ruso de materiales antifricción importados y nacionales." XADO también está fuertemente involucrada en vehículos deportivos en Rusia y Ucrania.

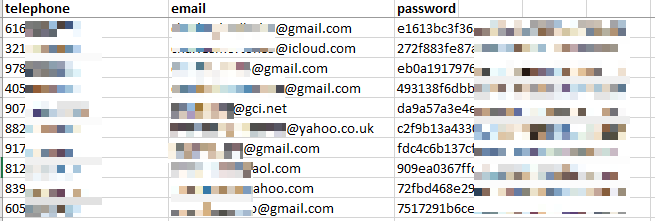

Xado US es la tienda online para el mercado estadounidense, y la base de datos, seguramente, contiene mayormente clientes estadounidenses:

Un análisis de los números de teléfono que figuran en el filtrado de la base de datos muestran códigos de áreas estadounidense. Las contraseñas tenían hash MD5, que se conoce desde hace mucho tiempo como el algoritmo hash menos seguro para almacenar contraseñas. Se caracteriza por tener colisiones y es muy fácil utilizar ataques de fuerza bruta o diccionario sobre ellos si se filtra en una base de datos con MD5. Dichas contraseñas están también sin salt, lo que se considera como una pobre práctica de seguridad.

Salt es una cadena adicional de datos aleatorios que se le agrega a un hash de la contraseña y permite que dos usuarios que coloquen la misma contraseña generen hashes diferentes.

¿Quién tuvo acceso a los datos?

Los datos estaban libremente disponibles en un foro de hackers rusos. Por lo tanto, es razonable asumir que una gran parte del foro tuvo acceso a los datos.

¿Cuál es el impacto de la filtración?

Si bien la filtración de Xado no contiene datos muy sensibles como tarjetas de créditos o números de seguro social, este tipo de datos es, aún, bastante útil para ciberdelincuentes.

Los estafadores pueden usar direcciones de email y contraseñas sin hash para una gran variedad de ataques. Esto incluye no solo ataques phishing, sino que también hacer coincidir las contraseñas sin hash con otras cuentas en línea conectadas a la misma dirección de correo electrónico o número de teléfono.

Siguientes pasos

Si eres Xado o tienes una base de datos similar, en general deberías asegurarte de:

. Encriptar tus contraseñas apropiadamente con algo como el SHA-256 recomendado por el Instituto Nacional de Estándares y

Tecnología (NIST) o superior.

. Utilizar salt en tus contraseñas.

. Parchea tu sistema, incluido tu CMS, ya que los ataques normalmente ocurren debido a un sistema desactualizado o sin parches,

una contraseña débil o problemas de control de acceso.

Si eres cliente de Xado EEUU, es muy probable que se hayan filtrado tus datos. Para saber si has sido afectado por este ataque, te recomendamos:

1. Consulta nuestro verificador de fugas de datos personales

para ver si tu email está incluido en la filtración.

2. Si tu dirección de email fue filtrada, deberías cambiar tu contraseña inmediatamente. Recomendamos utilizar password manager

para almacenar las contraseñas.

3. Cuidado con emails sospechosos, ya que pueden ser intentos de phishing. Evita hacer click en esos enlaces.

Fuente: CyberNews

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailNuevo ataque Raccoon podría permitir a los atacantes romper la encriptación SSL/TLS

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 10/09/2020

Un grupo de investigadores ha detallado una nueva vulnerabilidad de sincronización en el protocolo de Seguridad de la capa de Transporte (TLS) que podría permitir que un atacante rompa la encriptación y acceda a información sensible bajo condiciones específicas.

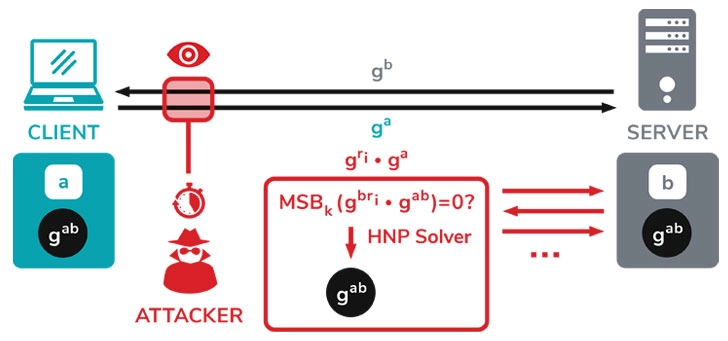

Apodado "Ataque Raccoon", el ataque del lado del servidor explota un canal lateral en el protocolo criptográfico (versión 1.2 y anteriores) para extraer la clave secreta compartida utilizada para comunicaciones seguras entre dos partes.

"La causa raíz para este canal lateral es que el estándar TLS fomenta el procesamiento en tiempo no constante del secreto DH" Los investigadores explicaron sus descubrimientos en un artículo. "Si el servidor reutiliza llaves efímeras, este canal lateral podría permitir a un atacante recuperar el secreto del premaster resolviendo una instancia del Hidden Number Problem (Problema de números ocultos). "

Sin embargo, los académicos declararon que la vulnerabilidad es difícil de explotar y depende de mediciones de tiempo muy precisas y en una configuración de servidor específica para ser explotada.

Un ataque de tiempo para filtrar claves secretas

Usar mediciones de tiempo para comprometer un criptosistema y filtrar información sensible ha sido el corazón de muchos ataques de tiempo, y Raccoon emplea la misma estrategia para el proceso de intercambio de claves Diffie-Hellman (DH) durante un handshake TLS, que es crucial para intercambiar datos sobre una red pública de forma segura.

Esta clave compartida generada durante el intercambio permite la navegación segura en internet, permitiendo a los usuarios visitar sitios web de forma segura al proteger las comunicaciones de ataques man-in-the-middle (MitM) y eavesdropping (escuchar secretamente).

Para romper este muro de seguridad, la parte malintencionada registra los mensajes handshake entre el cliente y el servidor, para iniciar nuevos handshakes con el mismo servidor y, subsecuentemente, midiendo el tiempo que le toma al servidor responder a las operaciones involucradas en derivar la clave compartida.

No sirve de nada que "Los secretos DH con ceros a la izquierda dén como resultado un cálculo KDF del servidor más rápido, y por lo tanto, un tiempo de respuesta del servidor más corto."

Asumiendo que el atacante puede identificar este caso extremo, le permite a este ultimo descifrar la clave secreta del handshake original y finalmente desencriptar el trafico TLS para recuperar su contenido en texto plano.

Pero el ataque tiene sus limitaciones. Necesita que el servidor reutilice la misma clave efímera DH (un modo llamado DHE) entre sesiones y que el atacante este tan cerca del servidor objetivo como sea posible para obtener mediciones de tiempo de alta precisión.

F5, Microsoft, Mozilla, y OpenSSL publican actualizaciones de seguridad

Si bien Raccoon puede ser difícil de replicar en el mundo real, varios productos de F5 mostraron ser vulnerables a una versión "especial" del ataque (CVE-2020-5929) sin recurrir a mediciones de tiempo mediante la observación directa del contenido de las respuestas del servidor.

F5, Microsoft, Mozilla, y OpenSSL han publicado parches para frustrar el ataque al abordar la preocupación por la reutilización de claves efímeras. Por su parte, Mozilla ha desactivado los paquetes de cifrado DH y DHE en su navegador Firefox, y el aviso de Microsoft recomienda a los clientes desactivar TLS_DHE.

Con claves efímeras que son cruciales para garantizar el secreto hacia adelante, la investigación es otra razón por la cual reutilizar claves criptográficas puede socavar la seguridad.

"Nuestro ataque aprovecha el hecho de que los servidores pueden reutilizar el exponente DH secreto durante varias sesiones, renunciando así al secreto" Concluyeron los investigadores.

"En este contexto, Raccoon enseña una lección de seguridad de protocolo: Para protocolos donde algunos secretos criptográficos pueden ser continuamente consultados por una de las partes, la superficie de ataque se hace más amplia. El ataque Raccoon mostró que deberíamos ser cuidadosos al dar acceso a los atacantes a dichas consultas"

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailHackers de Evilnum acosan a empresas financieras con un nuevo RAT desarrollado en Python

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 04/09/2020

Un adversario conocido por acosar al sector tecnológico financiero, al menos desde el 2018, ha cambiado sus tácticas para incluir un nuevo troyano de acceso remoto (RAT) desarrollado en Python que puede robar contraseñas, documentos, cookies de navegadores, credenciales de emails y otras informaciones sensibles.

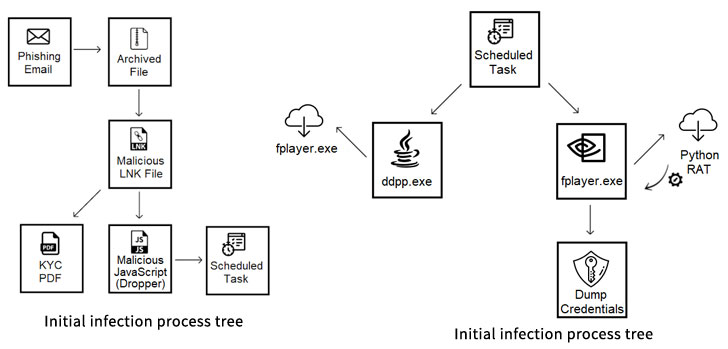

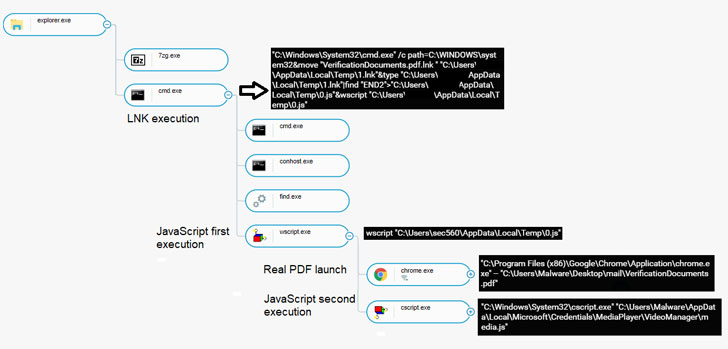

En un análisis publicado ayer por los investigadores de Cybereason, el grupo Evilnum no solo ha modificado su cadena de infección sino que también ha implementado un RAT en Python llamado "PyVil RAT" el cual posee habilidades para recopilar información, realizar capturas de pantalla, capturar datos de las pulsaciones de teclas, abrir un shell SSH y utilizar nuevas herramientas.

"Desde los primeros informes en 2018 hasta la actualidad, los TTP del grupo han evolucionado con diferentes herramientas mientras que el grupo ha seguido enfocándose en acosar a industrias de tecnología financiera." Dijo la firma de ciberseguridad

"Esas variaciones incluyen un cambio en la cadena de infección y persistencia, nueva infraestructura que se expande con el tiempo y el uso de un nuevo RAT en Python" Para espiar a sus objetivos infectados.

Durante los dos últimos años, Evilnum se ha vinculado a varias campañas de malware contra empresas en todo el Reino Unido y Estados Unidos que involucran backdoors escritos en Javascript y C# así como a través de herramientas compradas al proveedor Malware-as-a-Service (Malware como un servicio) Golden Chickens.

En julio, el grupo ATP fue descubierto acosando a compañías con emails spear phishing (suplantación de identidad) que contenían un enlace a un archivo ZIP alojado en Google Drive para robar licencias de software, información de las tarjetas de créditos de clientes e inversiones y documentos comerciales.

Mientras que el modus operandi de ganar un punto de apoyo inicial en el sistema comprometido sigue siendo el mismo, el procedimiento de infección ha experimentado un cambio importante.

Además de utilizar emails spear phishing con documentos falsos de clientes conocidos para engañar a los empleados de la industria financiera para activar el malware, los ataques se han alejado de los troyanos desarrollados en Javascript con capacidades backdoors con básicos Javascript dropper que envían payloads maliciosos ocultos en versiones modificadas de ejecutables legítimos en un intento de evitar cualquier detección.

"Este JavaScript es la primera etapa de esta nueva cadena de infección, culminando con el envío del payload, un RAT escrito en Python compilado con py2exe que los investigadores del Nocturnus apodaron PyVil RAT" Dijeron los investigadores.

El procedimiento de entrega multiproceso ("ddpp.exe"), tras la ejecución, desempaqueta el shellcode para establecer comunicación con un servidor controlado por un atacante y recibe un segundo ejecutable encriptado ("fplayer.exe") que funciona como el descargador de la siguiente etapa para obtener el RAT en Python

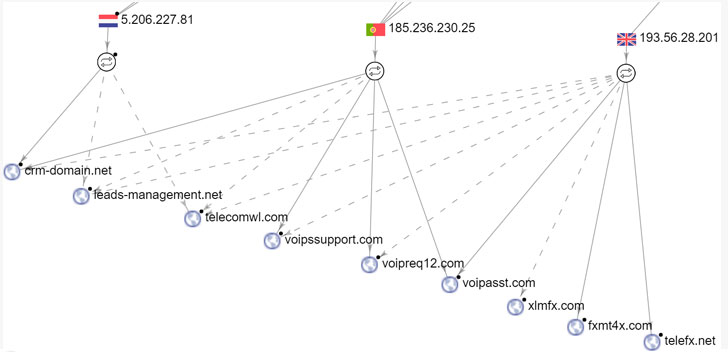

"En campañas anteriores del grupo, Las herramientas de Evilnum evitaron el uso de dominios en las comunicaciones con el C2, utilizando únicamente direcciones IP." Advirtieron los investigadores. "Si bien la dirección IP C2 cambia cada pocas semanas, la lista de dominios asociados con esta dirección IP sigue creciendo"

Mientras que los origines exactos de Evilnum no están claros, es evidente que su constante improvisación de los TTP les ha ayudado a permanecer bajo el radar.

A medida que las técnicas de la APT continúan evolucionando, es fundamental que las empresas estén atentas y los empleados controlen sus emails ante los intentos de phishing y tengan precaución a la hora de abrir correos electrónicos y archivos adjuntos de remitentes desconocidos.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|