En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)|

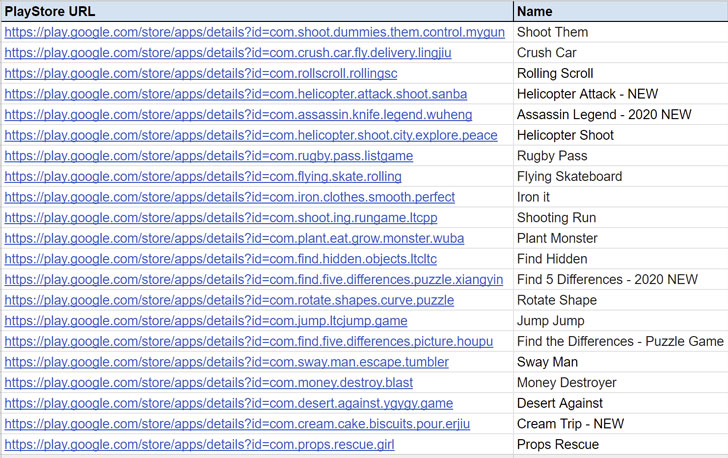

Google elimina 21 aplicaciones maliciosas de Android en Play Store

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 27/10/2020

Google ha decidido eliminar varias aplicaciones de Android del Play Store oficial tras la divulgación de que se descubrió que las aplicaciones en cuestión publicaban anuncios intrusivos.

El descubrimiento fue reportado, el lunes, por la firma de ciberseguridad checa, Avast, que decía que se descargaron las 21 aplicaciones maliciosas (lista aquí) cerca de ocho millones de veces desde la aplicación de descargas de Google

Las aplicaciones se hacían pasar por programas de juegos inofensivos, pero incluían malware HiddenAds, un troyano conocido por sus capacidades para publicar anuncios intrusivos fuera de la aplicación. El grupo detrás de las operaciones utiliza las redes sociales para atraer a los usuarios a que descarguen las aplicaciones.

A principios de junio, Avast descubrió una campaña similar de HiddenAds que involucraba 47 aplicaciones de juegos con alrededor de 15 millones de descargas que sacaron provecho para mostrar anuncios intrusivos en todo el dispositivo.

"Los desarrolladores de adware están utilizando cada vez más las redes sociales como lo harían los vendedores" dijo Jakub Vávra de Avast. "Esta vez, los usuarios informaron que fueron acosados con anuncios que promocionan los juegos en YouTube"

"En septiembre vimos adware propagarse a través de Tik Tok. La popularidad de estas redes sociales la convirtió en una plataforma atractiva para las publicidades y también para los cibercriminales que tienen como objetivo a los jóvenes."

Una vez instaladas, las aplicaciones no solo ocultan sus iconos previniendo ser eliminadas, sino que también se ocultan detrás de anuncios publicitarios relevantes, lo que dificulta su identificación.

Adicionalmente, las aplicaciones también tienen la capacidad de aparecer en otras aplicaciones para mostrar anuncios cronometrados que no se pueden omitir, en algunos casos incluso abriendo el navegador web para bombardear a los usuarios con publicidades.

Aunque tales aplicaciones pueden ser desinstaladas a través del administrador de apps del dispositivo, le obliga a los usuarios a buscar la aplicación exacta que es la fuente de los anuncios y eliminarlos.

Google por su parte ha estado, activamente, intentando detener a las aplicaciones maliciosas de Android que se infiltran en el Play Store. Ha utilizado Google Play Protect como un medio para filtrar aplicaciones potencialmente dañinas y también forjó, el año pasado, una "Alianza para la Defensa de Aplicaciones" en asociación con las empresas de ciberseguridad ESET, Lookout y Zimperium para reducir el riesgo aplicaciones con malware.

En todo caso, las últimas noticias son otra razón por la que los usuarios necesitan examinar las críticas, detalles del desarrollador, y la lista de permisos solicitados antes de instalar cualquier aplicación.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailEl malware GravityRAT de Windows ahora también infecta a dispositivos MacOS y Android

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 20/10/2020

Un troyano de acceso remoto en Windows supuestamente diseñado por grupos de hackers paquistaníes para infiltrarse en computadoras y robar datos de los usuarios ha resurgido después de un lapso de dos años con capacidades renovadas para infectar a dispositivos MacOS y Android

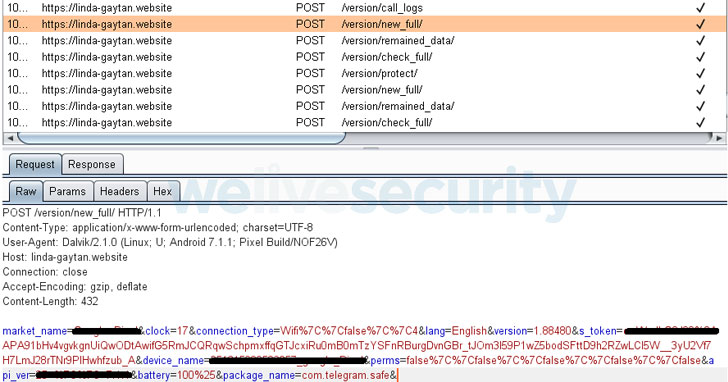

Según la firma de ciberseguridad, Kaspersky, el malware (denominado GravityRAT) ahora se hace pasar por aplicaciones legítimas de Android y MacOS para capturar datos del dispositivo, lista de contactos, direcciones emails, y registros de llamadas y textos para transmitirlos al servidor controlado por el atacante.

Descubierto en un comienzo por el Equipo Indio de Respuesta a Emergencias Informáticas (CERT-In) en agosto del 2017 y subsecuentemente por Cisco Talos en abril del 2018, GravityRAT ha sido conocido por infectar a entidades y organizaciones de India a través de malwares en documentos de Microsoft Office Word al menos desde 2015

Observando que el atacante desarrolló al menos cuatro versiones diferentes de la herramienta de espionaje, dijo Cisco, "El desarrollo fue lo suficientemente inteligente para mantener la infraestructura a salvo, y no haber sido incluido en la lista negra de un proveedor de seguridad."

Luego, el año pasado, surgió que espías paquistaníes usaron cuentas falsas de facebook para llegar a más de 98 oficiales de varias organizaciones y fuerzas de defensa tales como: la armada India, la fuerza aérea y naval, y engañarlos para instalar el malware disfrazado como una aplicación de mensajería segura llamada Whisper.

Pero, incluso, como la última evolución de GravityRAT va más allá de las capacidades de evasión de anti-malwares para obtener soporte multiplataforma (incluyendo Android y MacOS) en general el modus operandis permanece intacto: enviar enlaces a los objetivos con aplicaciones (por ejemplo, Travel Mate Pro) falsas para Android y MacOS para distribuir el malware.

Kaspersky dijo que encontró alrededor de diez versiones de GravityRAT que fueron distribuidas bajo el disfraz de aplicaciones legales mediante referencias cruzadas de las direcciones de comando y control (C2) utilizadas por el troyano.

Las aplicaciones troyanizadas se extendieron por viajes, archivos compartidos, reproductores multimedia y categorías de comics adultos, dirigido a usuarios de Android, MacOS y Windows, de ese modo permitiendo a los atacantes obtener información del sistema, documentos con extensiones específicas, una lista de procesos en ejecución, grabar pulsaciones de teclas y tomar capturas de pantalla, e incluso ejecutar comandos Shell arbitrarios.

"Nuestra investigación indica que el actor detrás de GravityRAT sigue invirtiendo en sus capacidades de espionaje" dijo Kaspersky.

"Un disfraz astuto y una amplia gama de sistemas operativos no solo nos permiten decir que podemos esperar más incidentes con este malware en la región de Asia-Pacífico, pero esto también apoya la tendencia más extendida de que usuarios maliciosos no están focalizados necesariamente en desarrollar nuevos malware, sino en desarrollar los que ya están probados, en un intento de lograr el mayor éxito posible."

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailGoogle advierte sobre fallas Zero-Click en dispositivos de Bluetooth basados en Linux

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 16/10/2020

Investigadores de seguridad de Google están advirtiendo sobre un nuevo set de vulnerabilidades Zero-Click (sin click) en la pila de software de Bluetooth Linux que puede permitir que un atacante remoto no autenticado ejecute código arbitrario con privilegios de kernel en dispositivos vulnerables.

Según el ingeniero en seguridad Andy Nguyen, las tres fallas (denominadas BleedingTooth), residen en la pila de protocolo BlueZ de código abierto que ofrece soportes para muchas de las capas y protocolos centrales de Bluetooth para sistemas basados en Linux tales como notebooks y dispositivos IoT.

El primero y más grave es una confusión de tipo heap-based (CVE-2020-12351, CVSS score 8.3) que afecta al kernel de Linux 4.8 y superior y está presente en el Protocolo de Adaptación y Control de Enlace Lógico (L2CAP) del estándar Bluetooth, el cual provee multiplexación de datos entre diferentes protocolos de capa superior.

"Un atacante remoto a corta distancia, conociendo la dirección del (dispositivo Bluetooth) de la víctima, puede enviar un paquete l2cap malicioso y causar denegación de servicio o posiblemente código de ejecución arbitrario con privilegios de kernel." Señaló Google en su aviso. "Los chips Bluetooth maliciosos también pueden desencadenar la vulnerabilidad."

La vulnerabilidad, que aún no se ha abordado, parece haber sido introducida con un cambio respecto al módulo "l2cap_core.c" realizado en 2016.

Intel, que ha invertido significativamente en el proyecto BlueZ, también emitió un alerta caracterizando el CVE-2020-12351 como un defecto de escalada de privilegios.

La segunda vulnerabilidad no parcheada (CVE-2020-12352) se refiere a una falla en la divulgación de información basada en pilas que afecta al kernel 3.6 de Linux y superior.

Una consecuencia de un cambio de 2012 realizado en el núcleo Alternate MAC-PHY Manager Protocol (A2MP), un enlace de transporte de alta velocidad utilizado en Bluetooth HS (High Speed) para permitir la transferencia de grandes cantidades de datos, la falla le permite a un atacante remoto a corta distancia recuperar información de la pila del kernel, utilizando esto para predecir la capa de memoria y derrotar la aleatorización del diseño del espacio de direcciones (KASLR)

Por último, una tercera falla (CVE-2020-24490) descubierta en HCI (Host Controller Interface), una interfaz estandarizada de Bluetooth para el envío de comandos, recibir eventos y transmisión de datos, es un desbordamiento de búfer heap-based que afecta al kernel de Linux 4.19 y superior, permitiéndole al atacante remoto "causar denegación de servicio o posiblemente ejecutar código arbitrario con privilegios de kernel en máquinas victimas si están equipadas con chip Bluetooth 5 y están en modo escáner"

La vulnerabilidad, que ha sido accesible desde el 2018, ha sido parcheada en las versiones 4.19.137 y 5.7.13.

Por su parte, Intel ha recomendado instalar las correcciones del kernel para el riesgo asociado a dichas fallas.

"Posibles vulnerabilidades de seguridad en BlueZ podrían permitir escalada de privilegios o divulgación de información" Dijo Intel sobre las fallas. "BlueZ está lanzando correcciones del kernel de Linux para abordar estas posibles vulnerabilidades"Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail¡ALERTA! Hackers acosan a dispositivos IoT con un nuevo botnet malware P2P

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 07/10/2020

Investigadores en ciberseguridad han descubierto un nuevo botnet que secuestra dispositivos inteligentes conectados a Internet para realizar tareas nefastas, mayormente ataques DDoS y minería ilícita de criptomonedas.

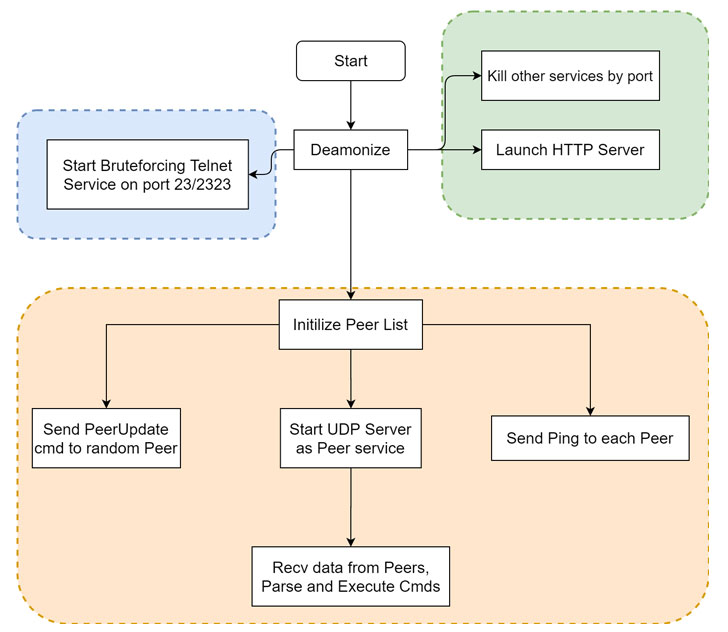

Descubierto por el equipo de seguridad de Netlab, Qihoo 360, el HEH Botnet, escrito en lenguaje Go y protegido con un protocolo propietario peer-to-peer (P2P), se propaga a través de un ataque de fuerza bruta del servicio Telnet en los puertos 23/2323 y puede ejecutar comandos shell arbitrarios.

Los investigadores dijeron que las muestras descubiertas del botnet HEH hasta ahora soportan una amplia variedad de arquitecturas de CPU, incluidas x86(32/64), ARM(32/64), MIPS(MIPS32/MIPS-III), y PowerPC (PPC).

El botnet, a pesar de estar en sus primeras fases de desarrollo, viene con tres módulos funcionales: un módulo de propagación, un módulo de servicio local HTTP y un módulo P2P.

Inicialmente descargado y ejecutado por un script en Shell malicioso llamado "wpqnbw.txt", la muestra HEH entonces utiliza el script en Shell para descargar programas deshonestos para todo tipo de arquitecturas de CPU desde un sitio web ("pomf.cat"), antes, eventualmente, terminando con una serie de procesos de servicio en función de sus números de puerto.

La segunda fase comienza con la muestra de HEH iniciando un servidor HTTP que exhibe la Declaración Universal de los Derechos Humanos en ocho idiomas diferentes y, subsecuentemente, inicia un módulo P2P que realiza el seguimiento de los peer infectados y le permite al atacante ejecutar comandos arbitrarios en shell, incluyendo la habilidad para borrar todos los datos desde el dispositivo comprometido activando un comando de autodestrucción.

Otros comandos permiten reiniciar un bot, actualizar la lista de peers y finalizar la ejecución del bot, aunque los autores del botnet aún no han implementado un comando de "Ataque".

"Después de que el bot haya ejecutado el módulo P2P, ejecutará la tarea de fuerza bruta contra el servicio Telnet en los puertos 23 y 2323 de forma paralela, y entonces finaliza su propia propagación." Dijeron los investigadores.

En otras palabras, si el servicio Telnet está abierto en los puertos 23 y 2323, este intenta un ataque de fuerza bruta utilizando un diccionario de contraseñas consistiendo en 171 usuarios y 504 contraseñas. En caso de éxito, la nueva víctima infectada es agregada al botnet, ampliándolo de esa manera.

"El mecanismo operativo del botnet aún no está maduro, (y) algunas funciones importantes tales como el módulo de ataque aún no han sido implementadas." concluyeron los investigadores.

"Habiendo dicho eso, la nueva y en desarrollo estructura P2P, el soporte de arquitectura de CPU múltiple, las caracteristicas embebidas de autodestrucción, todo eso hace que esta botnet sea potencialmente peligrosa"

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailAtención: se ha encontrado un nuevo Spyware para Android que se hace pasar por aplicaciones de Telegram y Threema

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 01/10/2020

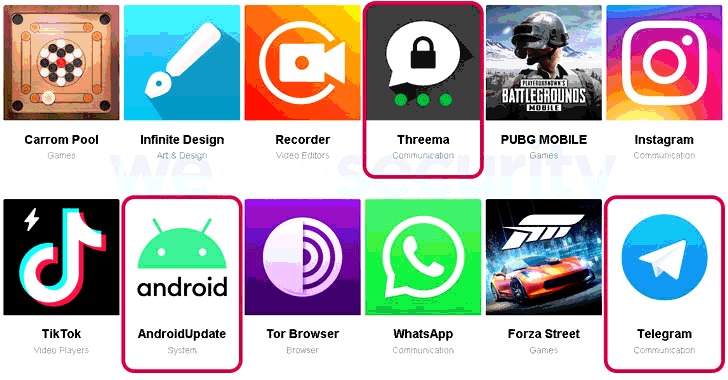

Un grupo de hackers conocidos por sus ataques en medio oriente, al menos desde el 2017, han sido encontrados, recientemente, haciéndose pasar por aplicaciones de mensajería legítimas tales como Telegram y Threema para infectar dispositivos Android con un nuevo malware hasta hoy no identificado.

"Comparada a las versiones documentadas del 2017, Android/SpyC23.A ha extendido funcionalidades espías, incluyendo notificaciones de lectura de aplicaciones de mensajería, grabaciones de llamadas y pantalla, y nuevas funciones de sigilo, tales como descartar notificaciones de las aplicaciones de seguridad incorporadas en Android." dijo, el miércoles, la firma de ciberseguridad de ESET

Detallado primero por Qihoo 360, en 2017, bajo el apodo de "escorpión de dos colas" (alias APT-C-23 o Desert Scorpion), el malware móvil ha sido considerado como "software de vigilancia" por sus habilidades para espiar en dispositivos de los individuos apuntados, exfiltrar registros de llamadas, contactos, localizaciones, mensajes, fotos y otros documentos sensibles en el proceso.

En el 2018, Symantec descubrió una variante más nueva de la actividad que empleó un malicioso reproductor multimedia como un señuelo para obtener información de dispositivos y engañar a las victimas instalando malware adicional.

Luego, a principios de este año Check Point Research detalló nuevos signos de actividad APT-C-23 cuando los operadores de Hamas se hicieron pasar por jóvenes adolescentes en Facebook, Instagram, y Telegram para atraer a soldados israelíes a instalar aplicaciones infectadas con malware en sus celulares.

La ultima versión del spyware detallado por ESET expande todas esas caracteristicas, incluyendo la habilidad para recolectar información de las redes sociales y aplicaciones de mensajería via fotos y grabación de pantalla, e incluso obtiene las llamadas entrantes y salientes de Whatsapp y lee el texto de las notificaciones de las aplicaciones de redes sociales, incluyendo, WhatsApp, Viber, Facebook, Skype, y Messenger.

La infección comienza cuando la victima visita una falsa app store de Android llamada "DigitalApps", y descarga aplicaciones tales como Telegram, Threema, y weMessage, sugiriendo que la motivación del grupo para hacerse pasar por aplicaciones de mensajería es para "justificar los varios permisos requeridos por el malware"

Además de requerir permisos invasivos para leer notificaciones, desactiva el Google Play Protect, y grabar la pantalla de un usuario bajo el disfraz de la seguridad y privacidad, el malware se comunica con su servidor command-and-control (C2) para registrar a la victima recientemente infectada y transmitir la información del dispositivo

Los servidores C2, que comúnmente se disfrazan como sitios web en mantenimiento, son también responsables de transmitir los comandos al celular comprometido, el cual puede ser utilizado para grabar audio, resetear WiFi, desinstalar cualquier aplicación instalada en el dispositivo, entre otras cosas

Además, el malware también viene equipado con una nueva característica que le permite hacer, de manera sigilosa, una llamada mientras crea una pantalla negra para enmascarar la llamada.

"Nuestra investigación muestra que el grupo APT-C-23 está todavía activo, mejorando sus herramientas móviles y ejecutando nuevas operaciones. Android/SpyC32.A (la nueva versión del spyware del grupo) agrega nuevas mejoras haciéndolo más peligroso para sus víctimas" dijo ESET

Las aplicaciones descargadas de app store fraudulentas hechas por terceras partes han sido un conducto para malware en Android en los últimos años. Siempre es esencial atenerse a las fuentes oficiales para limitar el riesgo y examinar los permisos solicitados por las aplicaciones antes de instalarlas en el dispositivo.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|