En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)|

Apple publica, de forma urgente, una actualización del parche por otro ataque Zero-day

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 26/03/2021

Apenas unas semanas después de lanzar parches fuera de banda (out-of-band) para iOS, iPadOS, macOS y watchOS, Apple ha publicado otra actualización para iPhone, iPad y Apple Watch para reparar una debilidad crítica zero-day que, se dice, está siendo explotada activamente.

Rastreado como CVE-2021-1879, la vulnerabilidad se relaciona con una falla WebKit que le pudo permitir a los atacantes procesar contenido web malicioso que podría resultar en ataques del tipo cross-site scripting.

"Esta publicación fue dirigida a mejorar la administración de la vida útil de los objetos" Dijo el fabricante de iPhone.

Apple ha acreditado a Clement Lecigne y Billy Leonard del Grupo de Análisis de Amenazas de Google por descubrir y reportar la publicación. Mientras que los detalles de la falla no han sido revelados, la compañía dijo que está al tanto de los informes de que CVE-2021-1879 podría haber sido explotado activamente.

Las actualizaciones están disponibles para los siguientes dispositivos:

- iOS 12.5.2: Phone 5s, iPhone 6, iPhone 6 Plus, iPad Air, iPad mini 2, iPad mini 3 e iPod touch (6ta generación)

- iOS 14.4.2: iPhone 6s y posteriores e iPod touch (7ta generación)

- iPadOS 14.4.2: iPad Pro (todos los modelos), iPad Air 2 y posteriores, iPad 5ta generación y posteriores, iPad mini 4 y posteriores.

- watchOS 7.3.3: Apple Watch Series 3 y posteriores.

El último lanzamiento llega poco después de un parche para una falla separada de WebKit (CVE-2021-1844) que Apple envió a principios de este mes. En enero del 2021, la compañía arregló tres vulnerabilidades zero-day (CVE-2021-1782, CVE-2021-1870 y CVE-2021-1871) que le permitió a un atacante elevar privilegios y lograr la ejecución de código remoto.

Curiosamente, Apple también parece estar experimentando con formas para enviar actualizaciones de seguridad en iOS en una manera que es independiente a otras actualizaciones OS. iOS 14.4.2 ciertamente suena como el tipo de actualización que podría beneficiarse de esta función.

Mientras tanto, a los usuarios de Apple se les aconseja instalar las actualizaciones tan pronto como les sea posible para mitigar el riesgo asociado a las fallas.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailFallas en dos complementos populares de WordPress afectan a más de 7 millones de sitios web

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 17/03/2021

Investigadores han descubierto vulnerabilidades en múltiples plugins de WordPress que, si son ejecutados exitosamente, podrían permitirle a los atacantes ejecutar código arbitrario y tomar el control de un sitio web en ciertos escenarios

Las fallas fueron descubiertas en Elementor, un plugin constructor de sitios web usado en más de siete millones de sitios, y en WP Super Cache, una herramienta utilizada para servir páginas en caché de un sitio WordPress.

De acuerdo a Wordfence, que descubrió las debilidades de seguridad en Elementor, el bug está relacionado a un conjunto de vulnerabilidades (CVSS score: 6.4) cross-site scripting (XSS), las cuales ocurren cuando un script malicioso es inyectado directamente en una aplicación web vulnerable.

En este caso, debido a la falta de validación de las etiquetas HTML en el lado servidor, un atacante puede aprovechar los problemas para agregar ejecutable JavaScript a una publicación o página a través de una solicitud especialmente diseñada.

"Dado que las publicaciones creadas por colaboradores suelen ser revisadas por editores o administradores antes de su publicación, cualquier agregado en Javascript a una de esas publicaciones sería ejecutado en el navegador de quien revisa" Dijo Wordfence en una reseña técnica. "Si un administrador revisa una publicación con contenido malicioso en Javascript, sus sesiones de autenticaciones con privilegios de alto nivel podrían ser usadas para crear un nuevo administrador malicioso, o para agregar un backdoor al sitio web. Un ataque con esta vulnerabilidad podría llevar a tomar el control del sitio web".

Múltiples elementos HTML tales como títulos, columnas, iconos e imágenes fueron vulnerables a ataques XSS, haciendo posible que cualquier usuario acceda al editor Elementor y agregue un ejecutable en Javascript.

Dado que las fallas toman ventaja del hecho de que los datos dinámicos ingresados en una plantilla (template) podrían aprovecharse para incluir scripts maliciosos destinados a ejecutar ataques XSS, tal comportamiento puede ser frustrado validando la entrada y evitando los datos de salida para que las etiquetas HTML pasadas como entradas se vuelvan inofensivas.

Por separado, una vulnerabilidad de código de ejecución remoto (RCE) autenticado fue descubierta en WP Super Cache que podría permitir, a un atacante, descargar y ejecutar código malicioso con el objetivo de obtener el control del sitio. El plugin es reportado por ser usado en más de dos millones de sitios WordPress.

Tras la divulgación responsable el 23 de febrero, Elementor solucionó los problemas en la versión 3.1.4 lanzada el 8 de marzo fortaleciendo "las opciones permitidas en el editor para aplicar mejores políticas de seguridad". Igualmente, Automattic, el desarrollador detrás de WP Super Cache, dijo que se dirigió al "RCE autenticado en la página de configuración" en la versión 1.7.2.

Se recomienda encarecidamente que los usuarios de estos dos complementos los actualicen a las últimas versiones para mitigar el riesgo asociado a las fallas.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailViolación de seguridad por Ransomware expone datos de 200.000 empleados y pacientes del sistema de salud

Autor: Associated Press

Traducción: Leandro Di Dio

Fecha: 12/03/2021

Una empresa de gestión médica que brinda apoyo a MultiCare Health System con sede en Tacoma ha alertado a más de 200,000 pacientes, proveedores y personal que su información personal puede haber estado expuesta.

Servicios para proveedores de Woodcreek anunció, el martes, que después de un ataque de ransomware a su proveedor de tecnología, la información se recuperó al pagar un rescate no revelado. Reportó The News Tribune

Woodcreek dice en una investigación de su proveedor, (Netgain Technology), "Se determinó que el ataque sucedió entre el 4 de noviembre y 3 de diciembre del 2020, aunque es posible que hayan accedido a comienzos de septiembre."

"El servidor que contiene el sistema de registros médicos de Woodcreek no se modificó, sin embargo, datos clínicos y financieros escaneados y otros registros comerciales alojados en un servidor de archivos fueron robados por los atacantes" Dijo la compañía el martes,

El ataque permitió acceder a información personal lo cual para algunos incluye números de seguridad social, fechas de nacimiento y otros datos,

El 17 de febrero, el abogado de Woodcreek notificó a la Oficina del Fiscal General del estado de Washington que enviaría notificaciones a más de 200000 personas cuya información estaba potencialmente comprometida.

En respuesta a las preguntas de The News Tribune, el martes, sobre el ataque, MultiCare señaló que el ataque se aisló en el servidor de Woodcreek y dijo que Woodcreek administra "un pequeño número de clínicas pediátricas en la región de Puget Sound para el hospital Mary Bridge Children's y Health Network"

El sistema de salud dijo que "lamenta profundamente que este ataque se haya producido en la plataforma de uno de nuestros proveedores afiliados"

Fuente: Security Week

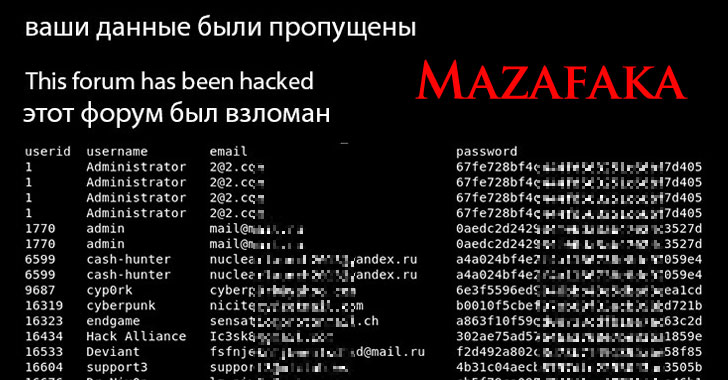

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailMazafaka - Foro de cibercrimen y hacking elite - ¡Fue hackeado!

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 05/03/2021

En un caso de hackers siendo hackeados, un prominente foro criminal underground con el nombre de Maza ha sido comprometido por atacantes desconocidos, haciendo de este el cuarto foro en haber sido vulnerado desde comienzos de año.

La intrusión, se dice, ha ocurrido el 3 de marzo, con información sobre los miembros del foro (nombres de usuarios, direcciones de correo electrónicos y hashes de contraseñas) siendo divulgadas públicamente en una página de notificación de infracción colocada por los atacantes, comenzando con "Tus datos han sido filtrados" y "Este foro ha sido hackeado"

"Este anuncio fue acompañado por un archivo PDF alegando contener una parte de los datos del usuario del foro. El archivo contenía más de 3000 líneas, habiendo nombres de usuarios, hashes de contraseñas parcialmente ofuscadas, direcciones de email y otros datos de contacto" Dijo la firma de ciberseguridad de Intel 471

Originalmente llamado Mazafaka, Maza es un foro de ciberdelincuencia de élite en ruso al que solo se puede invitar y que se sabe que está operativo desde 2003, actuando como un espacio en línea exclusivo para que los ciberdelincuentes intercambien herramientas de ransomware como servicio y realicen otras formas de operaciones cibernéticas ilícitas.

El desarrollo llega poco después de las infracciones exitosas de otros foros, incluido el de Verified, Crdclub y Exploit.

Verified, se dice, ha sido vulnerada el 20 de enero del 2021, con el sujeto detrás del ataque declarando haber accedido a la base de datos completa en otro popular foro llamado Raid Forums, además de transferir $ 150,000 en criptomonedas de la billetera bitcoin de Verified a la suya. El foro, sin embargo, organizó un regreso el mes pasado, el 18 de febrero, con un cambio de propietario, según Flashpoint.

Entonces, otra vez en febrero, un foro de ciberdelincuencia conocido como Crdclub reveló un ataque que resultó en el compromiso de una cuenta de administrador con el objetivo de defraudar a sus miembros. Ninguna otra información personal parece haber sido saqueada

"Por hacer esto, el sujeto detrás del ataque pudo atraer a los clientes del foro para que usaran un servicio de transferencia de dinero que supuestamente fue avalado por los administradores del foro," Dijo Intel 471. "Era una mentira, y terminó en una cantidad de dinero desconocida siendo desviada desde el foro"

Por último, a principios de esta semana, el foro de delitos cibernéticos Exploit sufrió un ataque que involucró un aparente compromiso de un servidor proxy utilizado para salvaguardar al foro de DDOS (ataque de denegación de servicio distribuido)

Los detalles de los ataques, al igual que los atacantes que los realizaron, son difusos, con los miembros del foro especulando que esto pudo haber sido llevado a cabo por una agencia de inteligencia gubernamental mientras que también está angustiado por la posibilidad de que sus identidades del mundo real puedan verse expuestas a raíz de las filtraciones.

Investigadores de Flashpoint advirtieron que las oraciones en ruso en la página de notificación del foro de Maza posiblemente se tradujeron utilizando un traductor en línea, pero agregaron que no está claro si esto implica el involucramiento de actores no rusos o si fue realizado deliberadamente para inducir a error la atribución.

"Si bien Intel 471 no tiene conocimiento de que nadie se atribuya la responsabilidad de las infracciones, quien sea quien esté detrás de estas acciones le ha dado, indirectamente, una ventaja a los investigadores" concluyó la compañía. "Cualquier información obtenida de las infracciones ayuda en la lucha contra estos delincuentes debido a la visibilidad adicional que brinda a los equipos de seguridad que están rastreando a los sujetos que pueblan estos foros."

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|