En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)|

Problemas de seguridad y privacidad encontrados en decenas de aplicaciones de rastreo de contactos COVID-19

Autor: Ionut Arghire

Traducción: Leandro Di Dio

Fecha: 26/02/2021

Un análisis de 40 aplicaciones de rastreo de contactos COVID-19 para Android ha llevado al descubrimiento de numerosos problemas de seguridad y privacidad, según un nuevo trabajo de investigación

Aplicaciones de rastreo de contactos han sido creadas para ayudar a las autoridades a automatizar el proceso de identificación de aquellos que han estado en contacto directo con individuos infectados.

Usando una herramienta desarrollada recientemente, COVIDGuardian, la cual fue diseñada para análisis estático y dinámico, investigadores académicos de universidades de Australia y el Reino Unido analizaron 40 aplicaciones de rastreo de contactos de Android en todo el mundo y descubrieron riesgos potenciales en más de la mitad de ellos.

COVIDGuardian, una herramienta automatizada de evaluación de seguridad y privacidad, fue usada para evaluar el rendimiento de seguridad de las aplicaciones analizadas frente a cuatro categorías, a saber, debilidades manifiestas, vulnerabilidades de seguridad generales, fugas de datos (con foco en información personal identificable) y detección de malware.

Los problemas identificados, dicen los investigadores, incluyen el uso de algoritmos criptográficos inseguros (72,5%), almacenamiento de información sensible en texto claro (55%), valores aleatorios inseguros (55%), permisos para realizar copias de seguridad (aprox el 42,5% de las apps), y la inclusión de rastreadores (20 rastreadores fueron identificados en aproximadamente 75% de las apps)

La investigación ha revelado que la seguridad de esas aplicaciones está levemente influenciada por el uso de arquitectura descentralizada, pero también es más probable que los usuarios instalen una aplicación de rastreo de contactos que tenga una configuración de privacidad más sólida.

Después de ser contactados por los investigadores, algunos de los desarrolladores de aplicaciones abordaron los problemas identificados, incluyendo la falta de información y la inclusión de rastreadores. Otras aplicaciones, sin embargo, fueron encontradas con más vulnerabilidades y rastreadores después de haber sido actualizadas.

Los investigadores también realizaron una encuesta a más de 370 personas sobre el uso de aplicaciones de rastreo de contactos, sus preocupaciones, y su preferencia por aplicaciones centralizadas o descentralizadas.

"Las preocupaciones sobre seguridad y privacidad han sido un gran problema que afecta la adopción de estas aplicaciones" Dijo el Dr. Gareth Tyson, profesor senior en la Universidad Queen Mary de Londres y uno de los autores del estudio. "Estábamos sorprendidos porque el debate sobre descentralización y centralización de las aplicaciones no parecía tan importante y, en cambio, los usuarios se centraron más en los detalles exactos de qué información privada se recopila. Esto debería alentar a los desarrolladores a realizar más esfuerzos para garantizar la privacidad de sus aplicaciones"

Fuente: Security Week

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailHackers de SolarWinds robaron código fuente de Microsoft Azure, Exchange, Intune

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 18/02/2021

El jueves Microsoft concluyó sus pruebas sobre el hack de SolarWinds, descubriendo que los hackers robaron algunos códigos fuentes, pero confirmaron que no hay evidencia de que hayan ingresado a sus sistemas internos para atacar a otras empresas o ganar acceso a servicios producción o datos de clientes.

La divulgación se basa en una actualización del 31 de diciembre de 2020, que descubrió un compromiso de su propia red para ver código fuente relacionado a sus productos y servicios

"Detectamos una actividad inusual con un número de cuentas internas y después de la revisión, descubrimos que una cuenta había sido utilizada observar código fuente en un número de repositorios de código fuentes" había revelado el fabricante de Windows.

"La cuenta no tenía permisos para modificar ningún código o sistema de ingeniería y nuestra investigación confirmó además que no se realizaron cambios. Esas cuentas fueron investigadas y remedidas"

Ahora, según la compañía, además de observar unos pocos archivos individuales a través de búsqueda de repositorios, algunos casos involucraron la descarga de código fuente de componentes relacionados con

- un pequeño subconjunto de componentes de Azure (subconjuntos de servicio, seguridad, identidad)

- un pequeño subconjunto de componentes de Intune

- un pequeño subconjunto de componentes de Exchange

"Los términos de búsqueda utilizados por el atacante indican el enfoque esperado en el intento de encontrar secretos," dijo la compañía, la agregación de una verificación posterior confirmó el hecho de que no contenían credenciales de producción en vivo

Al calificar al ataque de "SolarWinds" un "momento de ajuste de cuentas", Microsoft recomendó en enero a las organizaciones adoptar una "mentalidad de confianza cero" para lograr el acceso menos privilegiado y minimizar riesgos al habilitar factores múltiples de autenticación.

La compañía dijo que el ataque ha reforzado la necesidad de para adoptar "la mentalidad Zero Trust " y proteger las credenciales privilegiadas.

Vale la pena señalar que toda la campaña de espionaje aprovechó la confianza asociada con el software SolarWinds para insertar código malicioso que fue entonces distribuido a tantos como a 18000 de sus clientes

"Zero Trust es una mentalidad proactiva" dijo Vasu Jakkal, vicepresidente corporativo de seguridad, cumplimiento e identidad en Microsoft. "Cuando todos los empleados de una empresa asumen que los atacantes aterrizarán en algún momento, modelan amenazas e implementan mitigaciones para garantizar que cualquier posible explotación no pueda expandirse."

"El valor de defensa en profundidad es que la seguridad está integrada en áreas clave que un intruso podría intentar romper, comenzando en el nivel de código y extendiéndose a todos los sistemas de un extremo a otro"

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailEstafador de malware obtiene 2 años de prisión

Autor: Associated Press

Traducción: Leandro Di Dio

Fecha: 13/02/2021

Un hombre que jugaba un rol clave en estafas de malware informático ha sido sentenciado a dos años de prisión, según los fiscales federales

Manish Kumar, 32 años, dirigió llamadas telefónicas a centros de llamadas en India como parte de un plan para engañar a individuos haciéndoles creer que sus computadoras estaban infectadas con malware. Las personas que llamaban eran persuadidas para comprar servicios de soporte técnico que nunca fueron proporcionados, según un comunicado emitido el viernes por la oficina del fiscal de Estados Unidos en Rhode Island.

Las víctimas fueron nuevamente atacadas por los estafadores, según las autoridades. Les dijeron que les habían enviado reembolsos excesivos y les pidieron que devolvieran el excedente. Sin embargo, ningún reembolso había sido enviado a las víctimas, simplemente se estaban desprendiendo de más de su propio dinero, dijeron los fiscales.

Kumar, nativo de La India, admitió haber prestado servicios de envío de dinero para su objetivo y haber realizado cargos fraudulentos en 37 tarjetas de crédito que no eran suyas, dijeron los fiscales.

Kumar, que fue arrestado en EEUU en 2019, se declaró culpable en noviembre de conspiración para cometer fraude electrónico, y robo de identidad agravado. También fue condenado a tres años de libertad condicional y a pagar 5.000 dólares de indemnización.

Fuente: Security Week

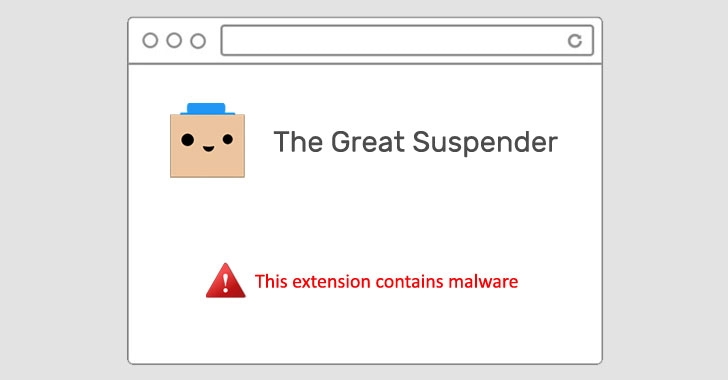

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailLa popular extensión de Chrome "The Great Suspender" contiene malware

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 06/02/2021

Este jueves, Google eliminó "The Great Suspender", una popular extensión de Chrome utilizada por millones de usuarios, de su Chrome Web Store por contener malware. También tomó la inusual decisión de desactivarlo de las computadoras de los usuarios.

"Esta extensión contiene malware" indica una breve notificación de Google, pero desde entonces ha surgido que el complemento agregó sigilosamente características que podrían explotarse para ejecutar código arbitrario desde un servidor remoto, incluido el seguimiento de usuarios en línea y realizar fraude publicitario.

"El antiguo encargado parece haber vendido la extensión a grupos desconocidos, que tienen la intención maliciosa de explotar a los usuarios de esta extensión en fraude publicitario, seguimiento y más" dijo Calum McConnell en GitHub post

La extensión, la cual tuvo más de 2 millones de instalaciones antes de ser desactivada, suspendería las pestañas que no están en uso, reemplazándolas con una pantalla gris en blanco hasta que se vuelvan a cargar al regresar a las pestañas en cuestión.

Las señales del comportamiento turbio de la extensión habían estado circulando desde noviembre, llevando a Microsoft a bloquear la extensión en el navegador Edge en noviembre pasado.

De acuerdo a Dean Oemcke, el desarrollador original de la extensión, en "The Register", dijo haber vendido la extensión a una entidad desconocida en junio del 2020. A continuación, se lanzaron dos nuevas versiones directamente a los usuarios a través de Chrome Web Store (7.1.8 y 7.1.9).

Los usuarios de la extensión pueden recuperar las pestañas usando una solución alternativa aqui, o como una alternativa, pueden también usar la ultima versión(v7.1.6) disponible en GitHub habilitando el modo Desarrollador en Chrome.

Pero habilitar el modo Desarrollador puede tener otras consecuencias, como fue revelado por el investigador en seguridad Bojan Zdrnja, quien reveló un método novedoso que permite a los actores de amenazas abusar de la función de sincronización de Chrome para evitar los firewalls y establecer conexiones con servidores controlados por atacantes para la exfiltración de datos.

Zdrnja dijo que el adversario creó un complemento de seguridad malicioso que se hizo pasar por una extensión de Chrome Forcepoint Endpoint para Windows, la cual fue instalada inmediatamente en el navegador después de habilitar el modo Desarrollador.

"Si bien existen algunas limitaciones en el tamaño de los datos y la cantidad de peticiones, esto es perfecto para comandos C&C (que generalmente son pequeños) o para robar datos pequeños pero confidenciales, como tokens de autenticación" dijo Zdrnja.

Pero dado que este ataque requiere de acceso fisico a un sistema objetivo, es poco probable que Google lo resuelva.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|