En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)|

Nueva vulnerabilidad en la pila TCP/IP de Treck que afecta a millones de dispositivos IdC (IoT)

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 22/12/2020

La infraestructura de ciberseguridad de USA y la Agencia de Seguridad (CISA) han alertado sobre vulnerabilidades críticas en una librería de software TCP/IP de bajo nivel desarrollado por Treck para dispositivos IoT (Internet de las cosas) que, si se utilizara maliciosamente, podría permitirles a los atacantes remotos ejecutar comandos arbitrarios y llevar a cabo ataques de denegación de servicios (DoS).

Las cuatro vulnerabilidades afectan a la pila TCP/IP de Treck versión 6.0.1.67 y anteriores, y fueron reportadas a la compañía por Intel. Dos de esas fueron clasificadas como vulnerabilidades severas.

La pila TCP/IP integrada de Treck se implementa en todo el mundo en la fabricación, en la tecnología de información, salud y sistemas de transportes.

La más crítica de ellas es una vulnerabilidad de desbordamiento de búfer basada en montículo (CVE-2020-25066) en el servidor HTTP de Treck que podría permitir que un atacante bloquee o reinicie el dispositivo de destino e incluso ejecutar código remoto. Tiene una puntuación CVSS de 9,8 sobre un máximo de 10

La segunda vulnerabilidad es una lectura fuera de límites en el componente IPv6 (CVE-2020-27338, puntuación CVSS de 5.9) que podría ser aprovechado por un atacante no autenticado para causar DoS y una validación de input (entrada de datos) incorrecta en el mismo modulo (CVE-2020-27336, puntuación CVSS de 3.7) que podría resultar en una lectura fuera de límites de hasta tres bytes a través del acceso a la red.

Treck recomienda a los usuarios actualizar la pila a la versión 6.0.1.68 para solucionar la falla. En los casos en que no se puedan aplicar los últimos parches, se recomienda que se implementen reglas de firewall para filtrar paquetes que contienen un tamaño/contenido negativo en la cabecera HTTP.

La revelación de nuevas fallas en la pila Treck TCP/IP se produce seis meses después de que la empresa israelí de ciberseguridad JSOF descubrió 19 vulnerabilidades en la librería de software (apodado Ripple20) que podía hacer posible que los atacantes obtuvieran un control completo sobre los dispositivos de IdC sin requerir la interacción del usuario.

Además, a principios de este mes, investigadores de Forescout revelaron 33 vulnerabilidades (denominadas AMNESIA:33) que afectan a las pilas de protocolos TCP/IP de código abierto que podrían ser utilizadas por un delincuente para hacerse cargo de un sistema vulnerable

Dada la compleja cadena de suministro de IdC involucrada, la empresa ha lanzado una nueva herramienta de detección denominada "proyecto-detector-memoria" para identificar si un dispositivo de red de destino ejecuta una pila TCP/IP vulnerable en un entorno de laboratorio.

Puedes acceder a la herramienta vía GitHub aquí

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailInvestigación: Robar datos de una PC con espacio de aire en su gabinete al convertir la RAM en una tarjeta Wi-Fi

Autor: Deeba Ahmed

Traducción: Leandro Di Dio

Fecha: 18/12/2020

Investigadores israelíes descubren una nueva técnica de extracción de datos al convertir la RAM en una tarjeta Wi-Fi.

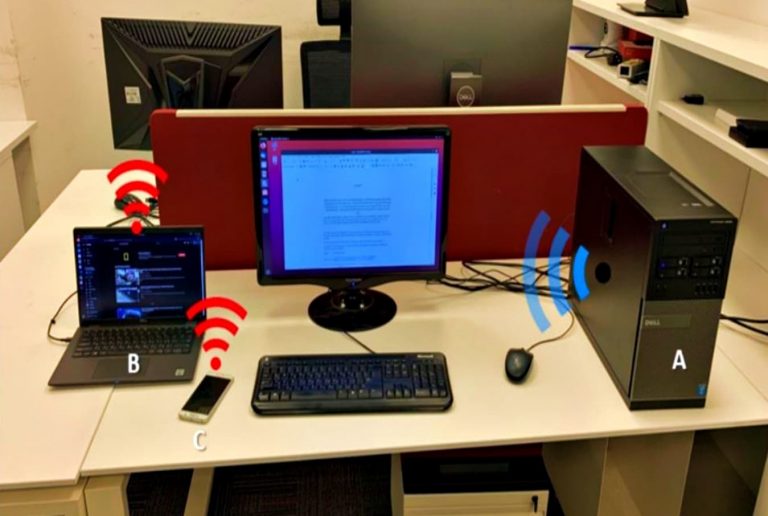

De acuerdo a la universidad Ben-Gurion de Negev, investigadores de Israel, la nueva técnica AIR-FI puede convertir una tarjeta de memoria RAM en un emisor inalámbrico para transmitir datos confidenciales desde dentro de una computadora con agujero de aire que no está en red y que no tiene una tarjeta Wi-Fi incorporada.

Mordechai Guri, el director de R&H de los laboratorios de investigación de seguridad cibernética de la universidad, descubrió la nueva técnica. Guri es el pionero en investigaciones sobre formas novedosas en las que los sistemas con espacio de aire pueden explotarse para robar datos.

En AIR-FI, un sistema con espacio de aire le permite a un tercero robar datos desde cualquier sistema que no está conectado a la red. Esto se logra al generar una señal Wi-Fi usando buses de memoria DDR y SDRAM dentro de un rango de 2.4GHz. El ataque no incluye el uso algún hardware en particular.

"Mostramos que los dispositivos cercanos con capacidad Wi-Fi (por ejemplo, teléfonos inteligentes, computadoras portátiles, dispositivos de IoT) pueden interceptar estas señales, decodificarlas y enviarlas al atacante a través de Internet." Dijo Guri

Para extraer señales, los investigadores utilizaron la capa física de información que expusieron los chips de Wi-Fi. Implementaron el transmisor y el receptor y evaluaron el ancho de banda y la distancia del canal, e identificaron un conjunto de contra-medidas. El equipo notó que es posible exfiltrar información desde una computadora con un espacio de aire a receptores Wi-Fi cercanos desde una distancia de 7 metros.

Guri explicó en el informe que no es fácil comprometer los sistemas con espacio de aire, e incluso hackers expertos no pueden lograrlo fácilmente. Tales acciones son posibles si el sistema objetivo se ve comprometido utilizando el software adecuado a través de unidades USB infectadas o ingeniería social.

Una ilustración del ataque AIR-FI. El malware en la computadora con espacio de aire (A) usa la memoria DDR para generar señales en la banda de frecuencia Wi-Fi de 2.4 GHz. La información binaria se modula sobre las señales y es recibida por un receptor Wi-Fi cercano (por ejemplo, una computadora portátil (B) y un teléfono inteligente (C)).

Los investigadores han denominado técnicas como AIR-FI que cubren los canales de exfiltración de datos porque no implican irrumpir en las computadoras, sino robar datos de formas inesperadas. Aunque no es peligroso para los usuarios, serían una amenaza constante para los administradores de red con espacios vacíos.

Fuente: HackRead

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailVulnerabilidad en popup de WinZip Free permite a los hackers enviar malware

Autor: Sudais Asif

Traducción: Leandro Di Dio

Fecha: 10/12/2020

A parte de la entrega de malware, la vulnerabilidad de WinZip también permite a los hackers llevar a cabo envenenamiento de DNS y ejecución arbitraria de código.

La mayoría de nosotros estamos bastante familiarizados con WinZip, especialmente cuando se encuentra en el extremo receptor de sus mensajes para obtener una licencia para su uso posterior. Sin embargo, en la última versión, aparece en las noticias con una vulnerabilidad encontrada en WinZip 24.

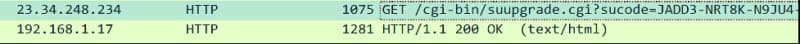

Según lo identificado por investigadores de SpiderLabs en Trustwave Security, quienes se encontraban utilizando Wireshark cuando el programa WinZip 24 enviaba solicitudes para buscar actualizaciones y mostraba indicaciones de que la prueba gratuita estaba siendo finalizada. Esta comunicación se realiza en texto plano a través de HTTP en vez de HTTPS, lo cual podría ser aprovechado por los atacantes para enviar malware.

Alguien más que tenga la capacidad de ver el tráfico del programa de esta manera puede alterar y robar el texto comunicado que significaría un desastre para la víctima.

Lo que hace a esto aún más peligroso es que la solicitud de actualización contiene información sensible que podría ser vista por el atacante incluyendo lo siguiente:

- 1. Nombre de usuario registrado

- 2. Código de registro

- 3. Otra información relevante necesaria para procesar la solicitud

Martin declara en un blog que:

"Esto significa que cualquier persona en la misma red que el usuario que ejecute una versión vulnerable de WinZip puede usar técnicas como el envenenamiento de DNS para engañar a la aplicación para que busque archivos de "actualización" desde un servidor web malicioso en vez de la actualización legitima de WinZip. Como resultado, los usuarios desprevenidos pueden ejecutar código arbitrario como si fuera una actualización valida"

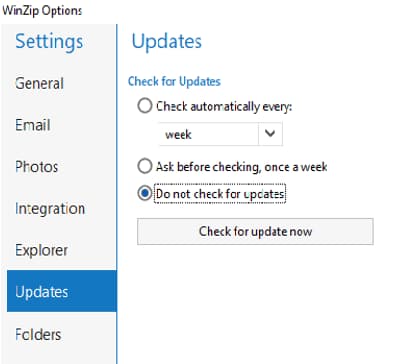

Por otro lado, el popup del periodo de prueba también podría ser explotado de manera similar con un ejemplo de un aviso que se muestra a continuación

Para concluir, si se actualiza a WinZip 25, este problema está resuelto ya que la versión más nueva utiliza HTTPS. Sin embrago, si uno quiere continuar usando la versión de prueba, es necesario cambiar las configuraciones de WinZip para que el programa no solicite actualizar de manera automática, más bien tienen que hacerlo manualmente.

Fuente: HackRead

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailExpertos descubren el malware ruso 'Crutch' utilizado en ataques APT durante 5 años

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 02/12/2020

Los investigadores de ciberseguridad, hoy, quitaron las envolturas de un ladrón de documentos y backdoor previamente indocumentado que se ha desplegado contra objetivos específicos desde 2015 hasta principios de 2020.

Apodado "Crutch" por los investigadores de ESET, el malware fue atribuido a Turla (también conocido como oso venenoso o serpiente), un grupo de hackers avanzados con sede en Rusia conocido por sus extensivos ataques a gobiernos, embajadas y organizaciones militares a través de diversas campañas de abrevaderos y "spear-phishing".

"Esas herramientas fueron diseñadas para ex filtrar documentos sensibles y otros archivos a cuentas de Dropbox controladas por operadores de Turla" dijo la firma de ciberseguridad en un análisis compartido con The Hacker News.

El backdoor estaba instalado, secretamente, en una maquina perteneciente al Ministerio de Relaciones Exteriores de un país de la Unión Europea que no se menciona.

Además, al identificar fuertes vínculos entre una muestra de Crutch del 2016 y otro backdoor de la segunda etapa de Turla llamada Gazer, el último malware en sus diversas herramientas apunta al enfoque continuo del grupo en el espionaje y reconocimiento contra objetivos de alto perfil.

Crutch se envía a través del suite Skipper, un backdoor previamente atribuido a Turla, o a través del agente de post-explotación llamado PowerShell Empire, con dos versiones diferentes del malware detectadas antes y después de mediados de 2019.

Mientras que la primera incluía un backdoor que comunica con una cuenta codificada de Dropbox utilizando la HTTP API oficial para recibir comandos y cargar los resultados, la nueva variante ("Crutch v4") evita la instalación para una nueva función que puede cargar automáticamente los archivos encontrados en local y unidades extraíbles a Dropbox mediante la utilidad Wget de Windows.

"La sofisticación de los ataques y los detalles técnicos del descubrimiento fortalecen aún más la percepción de que el grupo Turla posee considerables recursos para operar a larga escala y un arsenal variado" dijo el investigador de ESET, Matthieu Faou.

"Además, Crutch puede eludir algunas capas de seguridad al utilizar una infraestructura legítima (en este caso Dropbox) para mezclarse con el tráfico normal de la red mientras se filtran los documentos robados y recibe comandos para sus operaciones."

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|