En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)| |News Marzo 2k21 (4)| |News Abril 2k21 (5)|

Investigadores advierten sobre la propagación de rootkits en Linux a través del Backdoor Facefish

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 28/05/2021

Investigadores en ciberseguridad han revelado un nuevo programa backdoor capaz de robar credenciales de inicio de sesión de usuarios, información de dispositivos y ejecutar comandos de código arbitrario en Linux.

El malware Dropper ha sido denominado "Facefish" por el equipo Qihoo 360 NETLAB debido a sus capacidades para enviar diferentes rootkits en diferentes momentos y por el uso del codificador Blowfish para encriptar comunicaciones al servidor controlado por el atacante.

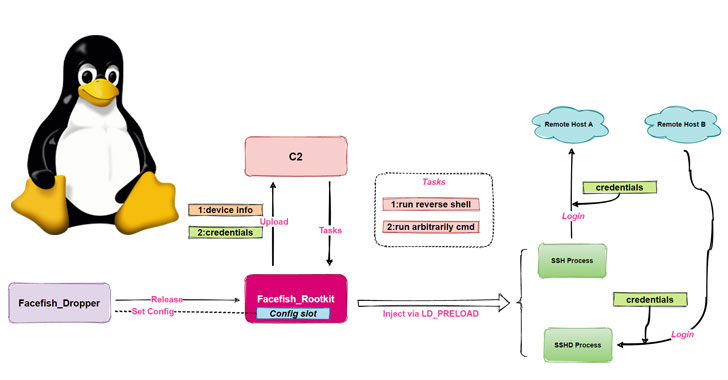

"Facefish consiste en dos partes, Dropper y Rootkit, y su principal función es determinada por el módulo Rootkit que funciona en la capa Ring 3 y es cargada utilizando la función LD_PRELOAD para robar las credenciales de inicio de sesión del usuario conectando funciones relacionadas con el programa ssh / sshd y también soporta algunas funciones de backdoor" Dijeron los investigadores.

La investigación de NETLAB se basa en un análisis previamente publicado por Juniper Networks el 26 de abril, que documentó una cadena de ataques hacia el Control Web Panel (CWP, formalmente CentOS Web Panel) para inyectar un implante SSH con capacidades de exfiltración de datos.

Facefish pasa por un proceso de infección de varias etapas, que comienza con un comando de inyección contra CWP para recuperar un dropper ("sshins") desde el servidor remoto, que luego lanza un rootkit que finalmente se encarga de recolectar y transmitir información sensible al servidor, además de esperar más instrucciones emitidas por el servidor de comando y control (C2).

Si bien la vulnerabilidad exacta explotada por el atacante para el ataque inicial sigue sin estar clara, Juniper advierte que CWP ha estado plagado por docenas de problemas de seguridad, agregando que "la encriptación y ofuscación intencional" del código fuente ha hecho "difícil determinar qué versiones de CWP son o siguen siendo vulnerables a este ataque."

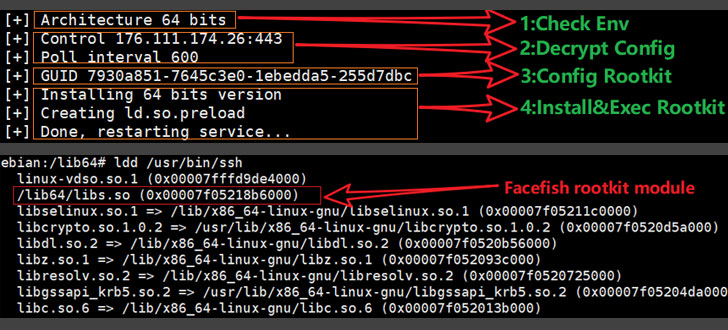

Por su parte, dropper viene con su propio set de tareas, principalmente la detección del entorno de ejecución, desencriptar una configuración de archivo para obtener información C2, configurar el rootkit e iniciar el rootkit inyectándolo en el proceso de servidor shell seguro (sshd)

Los rootkits son particularmente peligrosos pues le permiten al atacante ganar privilegios en el sistema, permitiéndoles interferir con las operaciones centrales realizadas por el sistema operativo subyacente. Esta capacidad de los rootkits para camuflarse en la estructura del sistema operativo les da a los atacantes un alto nivel de sigilo y evasión.

Facefish, además, emplea un complejo protocolo de comunicación y algoritmo de encriptación, usando instrucciones que comienzan con 0x2XX para intercambiar llaves públicas y BlowFish para cifrar datos de comunicación con el servidor C2. Algunos de los comandos C2 enviados por el servidor son los siguientes:

- 0x300 - Reportar la información de credenciales robadas

- 0x301 - Recopilar detalles del comando "uname"

- 0x302 - Ejecutar shell inverso

- 0x310 - Ejecute cualquier comando del sistema

- 0x311 - Enviar el resultado de la ejecución bash

- 0x312 - Reportar información del host

Los hallazgos de NETLAB provienen de un análisis de un archivo de muestra ELF que detectó en febrero de 2021. Aquí se puede acceder a otros indicadores de compromiso asociados con el malware.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailMagecart ahora oculta maliciosos web shells en PHP en favicons de sitios web

Autor: Abeerah Hashim

Traducción: Leandro Di Dio

Fecha: 20/05/2021

Una vez más, el grupo Magecart ha llegado a las noticias gracias a una estrategia de ataque única. Como observamos en anteriores apariciones, Magecart ahora oculta maliciosos web shells en PHP en favicons de sitios web para lograr acceso persistente.

Magecart oculta una web shell en favicons

Investigadores de Malwarebytes Labs han compartido detalles sobre el último ataque estratégico de Magecart en su reciente post. Específicamente, observaron web skimmers de Magecart ocultando el malicioso web shell en PHP en favicons. Para esto, los atacantes tienden a reemplazar los iconos legítimos con archivos maliciosos PNG.

Sin embargo, los archivos tienen maliciosos web shell en PHP en vez de Javascript, el cual no se carga correctamente en este formulario. Aún, esta estrategia le permite a los atacantes obtener acceso persistente a los sitios web objetivos evadiendo la detección.

Al describir esta técnica, los investigadores dijeron: "Esas web shells conocidas como Smilodon o Megalodon son utilizadas para cargar de forma dinámica código skimming en Javascript a través de solicitudes del lado del servidor en tiendas online. Esta técnica es interesante ya que la mayoría de las herramientas de seguridad del lado del cliente no podrán detectar o bloquear el skimmer."

Magecart Group 12 detrás de la reciente campaña

Los investigadores notaron que la nueva estrategia de Magecart explota favicons mientras escanean sitios web. Dedujeron que la campaña está activa y que se conecta con el Grupo Magecart 12. Es el mismo grupo que atacó numerosos sitios en Magento 1.x en años anteriores.

Actualmente, prevenir este tipo de ataques es difícil desde la perspectiva del administrador del sitio web. Sin embargo, la supervisión atenta puede ayudar a detectar un código malicioso justo cuando se carga.

"El skimmer que mostramos....inyecta código dinámicamente en el sitio comercial. La solicitud al dominio malicioso que aloja el código de skimming no se realiza en el lado del cliente, sino en el lado del servidor. Como tal, un enfoque de bloqueo de la base de datos no funcionaría aquí a menos que todas las tiendas comprometidas estuvieran en la lista negra, lo cual es una situación catch-22. Una más efectiva pero también más compleja y propensa a un enfoque de falsos positivos, es inspeccionar el DOM en tiempo real y detectar cuando el código malicioso ha sido cargado"

Sin embargo, los usuarios pueden evitar perder sus datos de pago ante los atacantes. Los investigadores aconsejan a los usuarios utilizar software seguro y herramientas que ofrecen protección contra sitios web maliciosos.

Fuente: Latest Hacking News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailHackers utilizan Microsoft Build Engine para distribuir malware sin archivos

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 14/05/2021

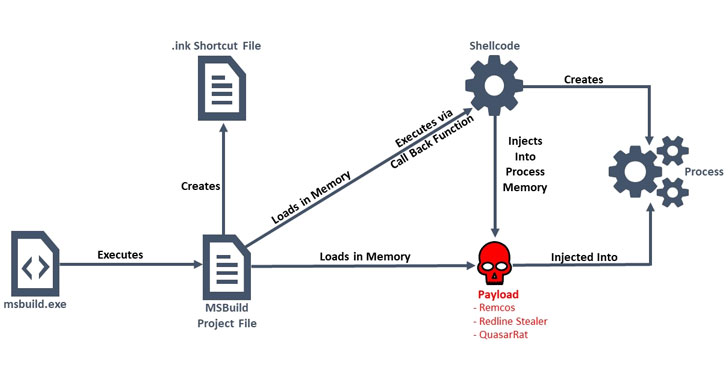

Delincuentes utilizan Microsoft Build Engine (MSBuild) para enviar, sin archivos, troyanos de acceso remoto y malware que roba contraseñas en sistemas Windows específicos.

Se dice que la campaña en marcha ha surgido el mes pasado, según dijeron los investigadores en ciberseguridad de la firma Anomali el jueves, agregando que los archivos de compilación maliciosos venían incrustados con ejecutables codificados y shellcode con backdoors, permitiéndole a los atacantes tomar el control de las máquinas de las víctimas y robar información sensible.

MSBuild es una herramienta open-source desarrollada en .NET y Visual Studio por Microsoft que permite compilar código fuente, empaquetado, testing y aplicaciones de implementación

Al usar MSBuild sin archivos para comprometer una máquina, la idea es permanecer bajo el radar y frustrar la detección, como tal malware hace uso de una aplicación legitima para cargar el código de ataque en la memoria, por lo tanto, no deja rastros de infección en el sistema y le da a los atacantes un alto nivel de sigilo.

Al momento de escribir, solo dos proveedores de seguridad marcan uno del .proj files ("vwnfmo.lnk") de MSBuild como malicioso, mientras que una segunda muestra ("72214c84e2.proj") subida, el 18 de abril, a VirusTotal permanece indetectada por todos los motores anti-malware. Se encontró que la mayoría de las muestras analizadas por Anomali envían el RATRemcos, con algunos otros RAT como Quasar y RedLine Stealer.

Remcos (Software de Control Remoto y Vigilancia), una vez instalado, otorga acceso completo al adversario remoto, sus características van desde la captura de pulsaciones de teclas para ejecutar comandos arbitrarios y grabar micrófonos y cámaras web, mientras que Quasar es un RAT open-source basado en .NET capaz de registro de teclas, robar passwords, etc. Redline Stealer, como su nombre lo indica, es un malware de productos básicos que recopila credenciales de los navegadores, VPNs y clientes de mensajerías, además de robar passwords, y carteras asociadas con aplicaciones de criptomonedas.

"Los atacantes detrás de esto utilizaron la entrega sin archivos como una forma de eludir las medidas de seguridad, y esta técnica es usada por atacantes para una variedad de objetivos y motivaciones." Dijeron los investigadores de Anomali, Tara Gould y Gage Mele. "Este ataque demuestra que la confianza en el software antivirus por sí sola es insuficiente para la defensa cibernética, y el uso de código legitimo para esconder malware del antivirus es efectiva y crece exponencialmente."

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailUn nuevo rootkit sigiloso se infiltra en las redes de organizaciones de alto nivel

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 07/05/2021

Un atacante desconocido con capacidades para evolucionar y adaptar su conjunto de herramientas a los entornos objetivos infiltrados en organizaciones de alto nivel en Asia y África con un rootkit evasivo de Windows desde al menos 2018.

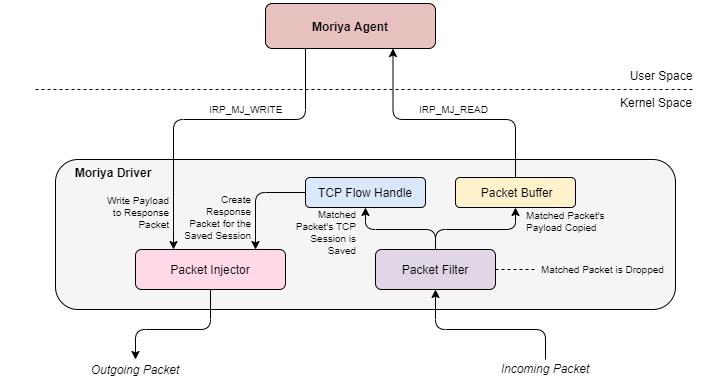

Denominado "Moriya", el malware es un "backdoor pasivo que permite a los atacantes inspeccionar todo el tráfico de entrada de la máquina infectada, filtrar paquetes que están marcados y diseñados por el malware y responder a ellos" Dijeron los investigadores de Kaspersky, Mark Lechtik y Giampaolo Dedola el día jueves.

La firma de ciberseguridad rusa denominó a la campaña de espionaje en curso 'TunnelSnake'. Basado en análisis telemétrico, menos de 10 víctimas alrededor del mundo han sido atacadas hasta la fecha, con los más prominentes objetivos siendo dos grandes entidades diplomáticas en el sureste asiatico y en África. Las otras víctimas fueron localizadas en el sur de Asia.

Los primeros reportes de Moriya emergieron en noviembre pasado cuando Kaspersky dijo que descubrió el sigiloso implante en las redes regionales de organizaciones intergubernamentales en Asia y África. Actividades maliciosas asociadas con la operación se dice que se remonta a noviembre de 2019, con el rootkit persistente en las redes de las víctimas durante varios meses después de la infección inicial.

"Esta herramienta fue usada para controlar los servidores de cara al público en esas organizaciones estableciendo un canal encubierto con un servidor C2 y pasando comandos shell y sus salidas al de C2" Dijo la empresa en su informe de tendencias de APT para Q3 2020 "Esta capacidad es facilitada al usar el kernel Windows en modo driver"

Los rootkits son particularmente peligrosos cuando les permite a los atacantes ganar altos privilegios en el sistema, habilitandolos a poder interceptar el núcleo de operaciones de entrada/salida conducido por el sistema operativo subyacente y se integra mejor en el paisaje, lo que dificulta el rastreo de las huellas digitales del atacante.

Microsoft, por su parte, ha implementado varias protecciones en Windows a lo largo de los años para prevenir el despliegue y la ejecución de rootkits, lo que hace que Moriya sea aún más notable.

El grueso del conjunto de herramientas, aparte del backdoor, consiste en piezas de malware propietarias y bien conocidas, tales como China Chopper web shell, BOUNCER, Earthworm, y Termite que han sido previamente usadas por atacantes de habla chino, dando una señal del origen de los atacantes. Las tácticas, técnicas y procedimientos (TTPs) utilizados en los ataques también muestran que las entidades objetivos encajan en el patrón victimológico asociado a los adversarios de habla china.

Estas revelaciones se producen en un momento en que las amenazas persistentes avanzadas (APT) siguen intensificando sus misiones de robo de datos altamente selectivos mientras, simultáneamente, hacen todo lo posible para pasar desapercibido el mayor tiempo posible, reconstruyendo su arsenal de malware, haciéndolas más a medida, complejas y difíciles de detectar.

"La campaña de TunnelSnake demuestra la actividad de un atacante sofisticado que invierte recursos significativos en diseñar un conjunto de herramientas evasivas e infiltrarse en las redes de organizaciones de alto nivel" Dijeron Lechtik y Dedola. "Aprovechando los controladores de Windows, canales de comunicación encubiertos y malware propietario, el grupo detrás de esto mantiene un considerable nivel de sigilo"

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|