En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)| |News Marzo 2k21 (4)|

Investigadores descubren malware sigiloso de Linux que no fue detectado durante 3 años

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 29/04/2021

Un malware de Linux, previamente indocumentado, con capacidades de backdoor se las ha arreglado para estar sin ser descubierto durante tres años, permitiéndole al atacante detrás de la operación recolectar y exfiltrar información confidencial de los sistemas infectados.

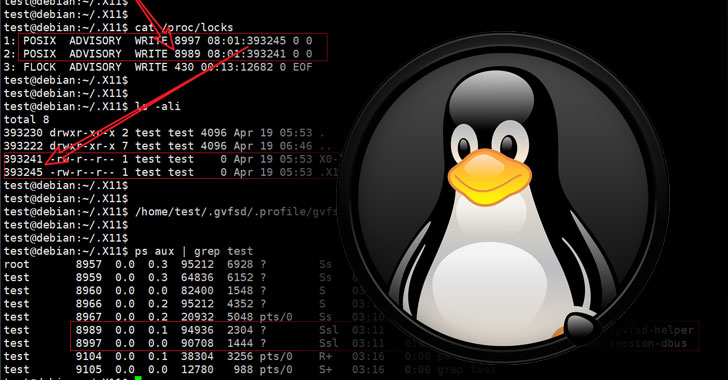

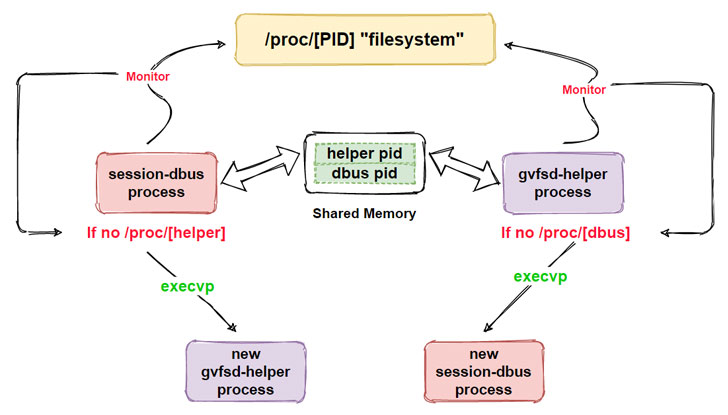

Denominado por los investigadores de Qihoo 360 NETLAB como "RotaJakiro", el backdoor apunta a las máquinas Linux X64, y se lo denomina de esa manera por el hecho de que "la familia usa encriptación rotativa y se comporta de forma diferente para cuentas root/no root cuando es ejecutado".

Los descubrimientos surgieron de un análisis de una muestra de malware detectada el 25 de marzo, aunque las primeras versiones parecen haber sido descargadas en VirusTotal desde mayo de 2018. Un total de cuatro muestras han sido encontradas hasta la fecha en la base de datos, todas ellas permanecen sin ser detectadas por los motores antimalwares. Al momento de escribir, solo siete proveedores de seguridad señalan la última versión del malware como maliciosa.

"En el nivel funcional, RotaJakiro primero determina si el usuario es root o no root al momento de ejecución, con diferentes políticas de ejecución para distintas cuentas, luego desencripta los recursos relevantes usando AES& ROTATE para la persistencia posterior, protegiendo los procesos y uso de una sola instancia, y finalmente establece conexión con C2 y espera por la ejecución de comandos emitidos por C2" Explicó el investigador.

RotaJakiro está diseñado para el sigilo, confiando en una combinación de algoritmos criptográficos para cifrar sus comunicaciones con un servidor de comando y control (C2), además de tener soporte para doce funciones que se encargan de recopilar los metadatos del dispositivo, robar información sensible, llevar a cabo operaciones relacionadas con archivos, y descargar y ejecutar plugins extraídos del servidor C2.

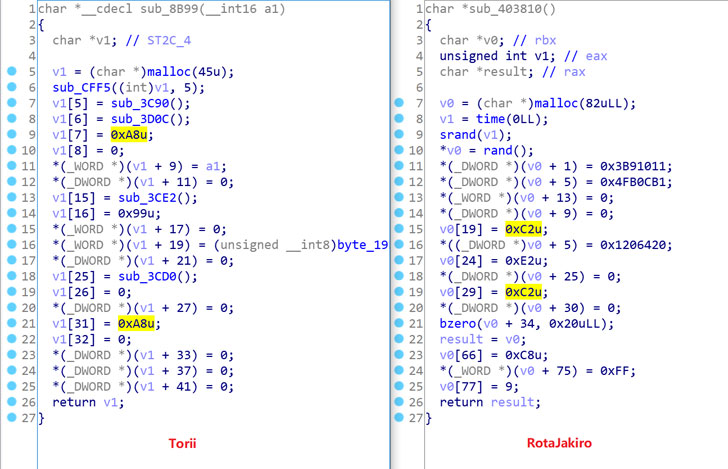

Pero no hay evidencia que arroje luz sobre la naturaleza de los plugins, la verdadera intención detrás del malware no está clara. Curiosamente, algunos de los dominios C2 se registraron desde diciembre de 2015, y los investigadores también observaron superposiciones entre RotaJakiro y una botnet llamada Torii.

"Desde la perspectiva de ingeniería inversa, RotaJakiro y Torii se comportan de forma similar: el uso de algoritmos de encriptación para esconder recursos sensibles, la implementación de un estilo de persistencia bastante antigua, tráfico de red estructurado, etc." Dijeron los investigadores "No sabemos la respuesta exacta, pero parece que RotaJakiro y Torii tienen algunas conexiones"

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailHackers vulneran VPN para implementar el malware SUPERNOVA en SolarWinds Orion

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 22/04/2021

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU (CISA) ha revelado detalles de una nueva amenaza persistente avanzada (APT) que está utilizado el backdoor de Supernova para comprometer las instalaciones de SolarWinds Orion después de obtener acceso a la red a través de la conexión a un dispositivo Pulse Secure VPN.

"El atacante conectado a la red de la entidad a través de un dispositivo de red privada virtual (VPN) Pulse Secure, se trasladó lateralmente a su servidor SolarWinds Orion, instaló malware al que los investigadores de seguridad denominan SUPERNOVA (un shell web .NET) y recopiló credenciales" Dijo el jueves la agencia

CISA dijo que identificó al atacante durante una cita de respuesta a incidentes en una organización no identificada y encontró que el atacante tuvo acceso a la red de la empresa por casi un año utilizando credenciales VPN entre marzo del 2020 y febrero del 2021

Curiosamente, se dice que los intrusos han utilizado cuentas válidas que tenían habilitada la autenticación multifactor (MFA) en vez de un exploit para una vulnerabilidad, para conectarse a una VPN, permitiéndoles así hacerse pasar por empleados legítimos que trabajan a distancia de la entidad afectada.

En diciembre del 2020, Microsoft reveló que un segundo grupo de espionaje puede haber estado utilizando el software Orion del proveedor de infraestructura de IT para colocar un backdoor persistente llamado Supernova en los sistemas de destino. Desde entonces, las intrusiones se han atribuido a un atacante vinculado a China llamado Spiral.

A diferencia de Sunburst y otras piezas de malware que han sido conectadas al SolarWinds en riesgo, Supernova es una web shell en .NET implementada modificando un módulo "app_web_logoimagehandler.ashx.b6031896.dll" de la aplicación SolarWinds Orion. Las modificaciones fueron posibles forzando una vulnerabilidad de autenticación bypass en la API Orion rastreada como CVE-2020-10148, a su vez, permitiendo que un atacante remoto ejecute comandos API no autenticados.

Una investigación sobre el incidente está en marcha. Mientras tanto, CISA les recomienda a las organizaciones implementar MFA para cuentas con privilegios, activar firewalls para solicitudes de conexión no solicitadas, reforzar las políticas de fortalecimiento de contraseñas, Protocolo de escritorio remoto seguro (RDP) y otras soluciones de acceso remoto.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailUn investigador publica un exploit PoC para un 0-day en Chrome, Edge, Brave y Opera

Autor: Deeba Ahmed

Traducción: Leandro Di Dio

Fecha: 13/04/2021

Un investigador en seguridad de la India, Rajvardhan Agarwal, ha lanzado un código exploit PoC (prueba de concepto) para una vulnerabilidad que afecta principalmente a los navegadores web.

Es una vulnerabilidad de código de ejecución remoto en JavaScript V8 y afecta a todos los navegadores basados en Chromium además de Google Chrome, tales como MS Edge, Brave y Opera.

Esta vulnerabilidad fue demostrada en el concurso de hacking Pwn2Own 2021 y fue inicialmente descubierto por Bruno Keith y Niklas Baumstark de Dataflow Security. El duo fue recompensado con 100 mil dolares por explotar esta vulnerabilidad al ejecutar código malicioso en Chrome y Edge.

Sobre la Prueba de Concepto

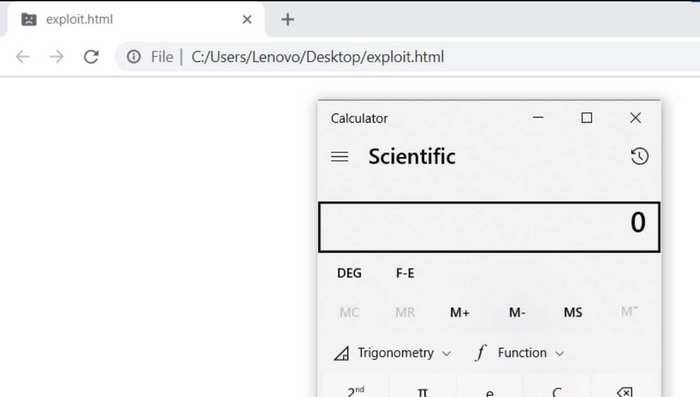

Agarwal compartió una captura de pantalla de el archivo HTML PoC y afirma que está asociado a un archivo Javascript. El investigador reveló que el archivo podría ser cargado en un navegador basado en Chrome para vulnerar las fallas de seguridad, pero esta vulnerabilidad funciona solo cuando se encadena con otro fallo para escapar de las protecciones del sandbox del navegador.

Agarwal pudo ejecutar la calculadora de Windows a través del exploit. Pudo diseñar el PoC a través de ingeniería inversa del parche del equipo de Chromium después de que el fallo fuera compartido con la compañía.

La captura de pantalla mostrada por Agarwal en su cuenta de Twitter

Google ha solucionado el problema

Es valioso notar que Google ha solucionado la falla en su última versión V8, pero aún no ha alcanzado el canal estable. Por lo tanto, muchos navegadores son actualmente vulnerables al ataque. Es posible que Google lance Chrome90 en cualquier momento, y no estamos seguros de que tenga un camino para el fallo V8.

Fuente: HackRead

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailLa empresa de automatización de seguridad, Tines, recauda 26 millones de dólares con una valoración de 300 millones de dólares

Autor: Eduard Kovacs

Traducción: Leandro Di Dio

Fecha: 09/04/2021

Tines, una compañía irlandesa que provee soluciones de automatización sin código para los equipos de seguridad y operaciones, el jueves anunció que ha recaudado 26 millones de dólares en una ronda de financiación de serie B, con una valoración de 300 millones de dólares.

Las rondas de Serie B, lo que eleva el total recaudado por Tines a 41 millones de dólares, fue dirigida por la empresa de inversión Addition. La compañía planea expandirse con la creación de un centro en Boston, Massachusetts

Tines ha desarrollado una plataforma que le permite a empleados no técnicos automatizar tareas simples y repetitivas en un intento de ahorrar tiempo valioso a los ingenieros de software y otros empleados más técnicos.

La compañía dice que cualquiera puede aprender a usar su plataforma en aproximadamente 3 horas, permitiéndole a los usuarios automatizar fácilmente los procesos e integrar las herramientas, tareas que a menudo requieren del soporte del equipo técnico. Tines dice que sus productos apuntan a los problemas en áreas en donde es difícil encontrar y retener equipos debido al trabajo repetitivo y poco satisfactorio

Un ejemplo compartido por la empresa incluye al equipo de seguridad y la cantidad de tiempo significativa que ellos gastan lidiando con el creciente volumen de alertas que reciben cada día.

Tines dice que los clientes tales como Box, Coinbase, Canva, Databricks, McKesson, y OpenTable usan su plataforma para automatizar tareas todos los días.

"Si el software se está comiendo el mundo, la automatización se está comiendo a la empresa" dijo Eoin Hinchy CEO y cofundador de Tines. "Sin embargo, la mayoría de los avances en este ámbito siguen requiriendo que los equipos no técnicos dependan de los ingenieros de software para implementar su automatización. Otras plataformas son, o muy difíciles de utilizar o no lo suficientemente robustas para los flujos de trabajo de misión crítica como la ciberseguridad. Tines permite a los equipos de las empresas automatizar cualquiera de sus cargas de trabajo manuales de forma independiente, lo que hace que su trabajo sea más gratificante y, al mismo tiempo, aporta un enorme valor a sus organizaciones"

Fuente: Security Week

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailHackers utilizan una función del sistema operativo Windows para evadir el firewall y ganar persistencia

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 01/04/2021

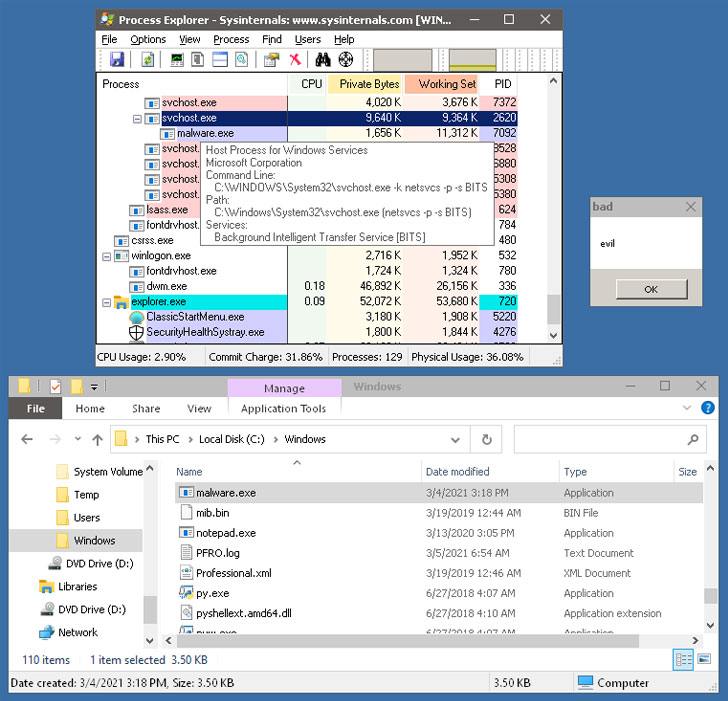

Una novedosa técnica adoptada por los atacantes encuentra la forma de utilizar el Background Intelligent Transfer Service (BITS, o Servicio de Transferencia Inteligente en Segundo Plano) de Microsoft para desplegar payloads maliciosos en máquinas Windows de forma sigilosa.

En 2020, los hospitales, las comunidades de jubilados y los centros médicos se llevaron la peor parte de una campaña de phishing siempre cambiante que distribuyó puertas traseras personalizadas tales como KEGTAP, que finalmente allanó el camino para los ataques de ransomware RYUK.

Pero nuevas investigaciones por parte de la rama ciberforense Mandiant de FireEye ha revelado un mecanismo de persistencia previamente desconocido que demuestra que los atacantes hicieron uso de BITS para lanzar el backdoor.

Introducido en Windows XP, BITS es un componente de Microsoft Windows que hace uso del ancho de banda de red ocioso para facilitar la transferencia asíncrona de archivos entre máquinas. Esto se consigue creando un trabajo, un contenedor que incluye los archivos a descargar o subir.

BITS es comúnmente utilizado para enviar actualizaciones del sistema operativo a los clientes, así como también para el antivirus Windows Defender para buscar actualizaciones de firmas de malware. Además de los propios productos de Microsoft, el servicio también es utilizado por otras aplicaciones como Mozilla Firefox para permitir que las descargas continúen en segundo plano incluso cuando el navegador está cerrado.

"Cuando las aplicaciones maliciosas crean trabajo BITS, los archivos se descargan o cargan en el contexto del proceso del host de servicios" dijeron los investigadores de FireEye. "Esto puede ser útil para evadir firewalls que podrían bloquear procesos desconocidos o maliciosos y ayuda a ocultar qué aplicación solicitó la transferencia".

En concreto, se descubrió que los incidentes posteriores a la infección de Ryuk aprovechaban el servicio BITS para crear un nuevo trabajo como un "Actualizar Sistema" que fue configurado para lanzar un ejecutable llamado "mail.exe" que a su vez desencadenó el backdoor KEGTAP, tras intentar descargar una URL no válida.

"El trabajo malicioso de BITS fue colocado para intentar una transferencia HTTP de un archivo inexistente desde el localhost," Advirtieron los investigadores. "Como este archivo nunca existiría, BITS activaría el estado de error y lanzaría el comando de notificación, que en este caso era KEGTAP"

El nuevo mecanismo es otro recordatorio de cómo una herramienta útil como los BITS puede ser reutilizada por los atacantes en su propio beneficio. Para ayudar a la respuesta a incidentes y a las investigaciones forenses, los investigadores también han puesto a disposición de los usuarios una utilidad de Python llamada BitsParser, cuyo objetivo es analizar los archivos de la base de datos BITS y extraer la información de los trabajos y archivos para realizar análisis adicionales.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|