En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)| |News Marzo 2k21 (4)| |News Abril 2k21 (5)| |News Mayo 2k21 (4)| |News Junio 2k21 (4)| |News Julio 2k21 (4)| |News Agosto 2k21 (5)| |News Septiembre 2k21 (4)| |News Octubre 2k21 (4)|

Panasonic investiga filtración de datos

Autor: Eduard Kovacs

Traducción: Leandro Di Dio

Fecha: 29/11/21

La semana pasada, Panasonic reveló una violación de la red que resultó en un servidor de archivos que supuestamente almacena potencial acceso a información confidencial.

En una publicación lanzada el 26 de noviembre, el gigante electrónico japonés dijo que descubrió la exfiltración el 11 de noviembre. La investigación de la compañía sobre el incidente está en curso, pero ha confirmado el acceso no autorizado al servidor de archivos.

El sitio web de noticias japonés, NHK, reportó que el servidor que almacenaba información en tecnología, socios comerciales y empleados. Panasonic está intentando determinar si alguna información fue en realidad exfiltrada.

"Además de realizar su propia investigación, Panasonic está actualmente trabajando con una organización externa especializada para investigar la fuga y determinar si el ataque involucró información personal de los clientes e información sensible realcionada a la infraestructura social." Dijo Panasonic

La revelación de Panasonic sobre este ataque llega aproximadamente un año después de que se supo que cibercriminales habían atacado a Panasonic de La India. Los hackers fugaron la información robada después de amenazar con hacerlo a menos que se pagara un rescate.

Fuente: Security week

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailHackers de APT C-23 usan variante de spyware de Android para atacar a usuarios de Oriente Medio

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 24/11/21

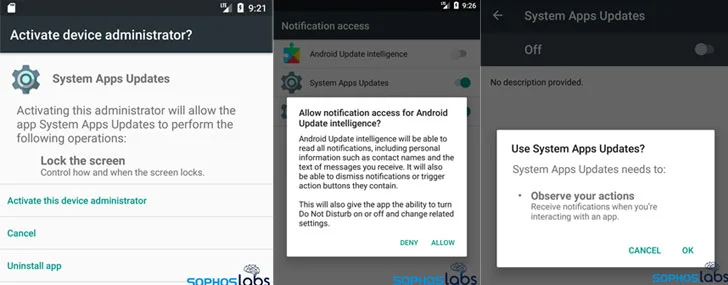

Una agrupación peligrosa, conocida por atacar objetivos en Oriente Medio, ha evolucionado, una vez más, su spyware de Android con capacidades mejoradas que le permite ser más sigiloso y más persistente cuando se hace pasar por un aparente app update para mantenerse oculto.

Las nuevas variantes han "incorporado nuevas características en sus app maliciosas que las hacen más resistentes a las acciones de los usuarios, que intentan eliminarlos manualmente, y a las empresas de seguridad y alojamiento web que intentan bloquear el acceso a sus dominios de servidor de command-and-control (comando y control) o cerrarlos." Dijo el investigador de amenazas de Sophos, Pankaj Kohli.

También conocido por los apodos VAMP, FrozenCell, GnatSpy y Desert Scorpion, el spyware móvil ha sido una herramienta preferida por el grupo delictivo APT-C-23 desde, al menos, el 2017, con sucesivas iteraciones con funcionalidad de vigilancia extendida para extraer archivos, imagenes, contactos y log de llamadas, leer notificaciones de app de mensajerías, grabar llamadas (incluidas las de whatsapp), y eliminar las notificaciones de las app de seguridad de Android.

En el pasado, el malware fue distribuido vía tienda de aplicaciones de Android falsas bajo el disfraz de AndroidUpdate, Threema, y Telegram. La última campaña no difiere en eso, toman el formulario de la app que propone instalar actualizaciones en el celular del objetivo con nombres tales como App Updates, System Apps Updates, y Android Update Intelligence. Se cree que los atacantes dispersan el spyware enviando links de descargas a los objetivos a través de mensajes sonrientes

Una vez instalada, la aplicación comienza a solicitar permisos invasivos para desarrollar una cadena de actividades maliciosas que son diseñadas para pasar por encima de cualquier intento de eliminar manualmente el malware. La aplicación no solo cambia su icono para ocultarse detrás de aplicaciones populares tales como Chrome, Google, Google Play, y YouTube, en el momento en el que el usuario hacía click en el icono fraudulento, la versión legítima de la aplicación es lanzada, mientras ejecuta tareas de vigilancia de forma oculta

"El spyware es una amenaza creciente en un mundo incrementadamente conectado" Dijo Kohli. "El spyware de Android conectado al APT-C-23 ha estado circulando por al menos 4 años, y los atacantes continúan desarrollándolo con nuevas técnicas que evaden la detección y la eliminan."

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailHackers usan falla Zero-Day de MacOS para capturar los datos de las víctimas

Autor: Vilius Petkauskas

Traducción: Leandro Di Dio

Fecha: 12/11/21

Se sospecha que atacantes patrocinados por algún estado con recursos suficientes están creando un exploit de macOS, advierte Google. Los hackers probablemente aprovecharon la falla por, al menos, tres meses.

Investigadores de Threat Analysis Group de Google (TAG) anunciaron que hackers acosan a visitantes de sitios web de Hong Kong de un medio de comunicación y un destacado grupo político y laboral a favor de la democracia.

TAG considera al ataque por ser un ataque al estanque. "El estanque" significa que un ataque especifico fue diseñado para comprometer a usuarios dentro de un grupo particular de usuarios al infectar sitios web al que ellos usualmente accedían.

Los hacker explotaron una vulnerabilidad de escala de privilegios XNU (CVE-2021-30869) sin parchear en macOS Catalina. Apple solucionó el bug una vez que TAG le informó a la compañía lo sucedido.

Según Erye Hernandez, autor de la publicación del blog sobre el exploit, los sitios web aprovechados por los ataques contenían dos iframes que se utilizaban para vulnerar desde un servidor controlado por un atacante. Uno para iOS y el otro para macOS.

Mientras los ataques apuntados a usuarios de iOS empleaban un framework basado en Ironsquirrel para encriptar ataques enviados a los navegadores de las victimas, los exploit de macOS tomaron un camino distinto.

La página de destino contenía un simple HTML que cargaba dos scripts (uno para Capstone.js y el otro para el exploit en cadena). El archivo javascript que inicia la cadena de exploits comprueba qué versión de sistema operativo de los visitantes de macOS estaban usando y se dirigía específicamente a los que usaban Catalina.

"Basado en nuestros descubrimientos, creemos que el atacante debe ser un grupo bien pagado, comúnmente un estado, basado en la calidad del payload, con acceso a su propio equipo de ingeniería de software " Escribió Hernandez.

Según la investigación, los exploits pueden haber sido utilizados para capturar de las victimas: pulsaciones de teclas, huellas dactilares, capturas de pantalla, archivos de descargas, grabaciones de audio y ejecutar comandos de terminal.

"El payload parece ser un producto de una extensa ingeniería de software. Utiliza un modelo de suscripción-publicación a través un framework de Servicio de distribución de datos (DDS) para comunicarse con el C2." escribió Hernandez.

Fuente: Cybernews

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailEstados Unidos ofrece una recompensa de $10 millones por información sobre el grupo DarkSide Ransomware

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 05/11/21

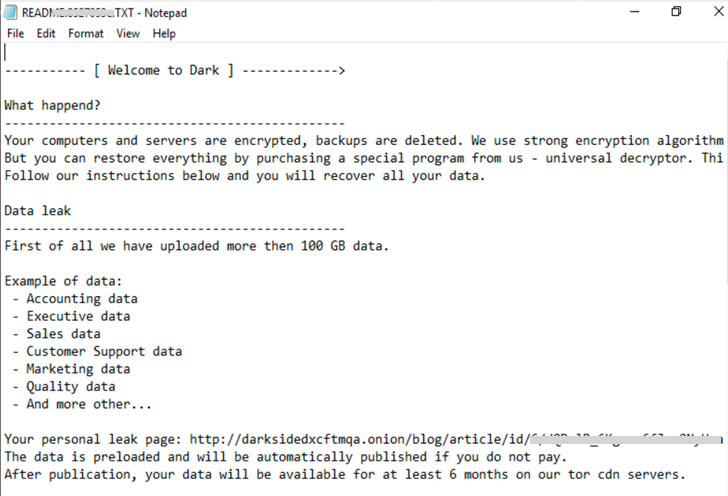

El jueves, el gobierno de Estados Unidos anunció una recompensa de $10 millones de dólares por información que pueda llevar a identificar o localizar a personas claves que tienen posiciones de liderazgo en el grupo DarkSide Ransomware o cualquiera de sus cambios de nombre.

En la cima de esto, el departamento de estado ofrece recompensas por encima de los $5 millones para obtener información y avisos que podrían resultar en el arresto y/o condena de las personas, de cualquier país, que están conspirando o intentando participar en intrusiones afiliadas la organización criminal transnacional.

"Al ofrecer esta recompensa, Estados Unidos demuestra su compromiso en proteger a las víctimas de ransomware de todo el mundo de los ataques de cibercriminales" Dijo, en una declaración, el departamento de estado. "Estados Unidos busca naciones que alberguen a criminales de ransomware que estén dispuestos a hacer justicia con aquellos negocios y organizaciones que han sido víctimas de ransomware.

El desarrollo viene en respuesta al ataque de alto nivel de DarkSide en Colonial Pipeline, en mayo del 2021, derribando al oleoducto más grande de los Estados Unidos e interrumpiendo el suministro de combustible a la costa este por aproximadamente una semana, después de que los hackers ganaran acceso a la red de la compañía usando una contraseña de una cuenta comprometida de una VPN que estaba circulando en la dark web.

El consiguiente escrutinio intensificado a raíz de los ataques llevados a cabo por el grupo DarkSide cerrando sus operaciones el 17 de mayo, citando una misteriosa incautación policial de su infraestructura de ataques online. Desde entonces, el cartel ha intentado resurgir en forma de BlackMatter, solo para que cierre la tienda por segunda vez debido a la presión de las autoridades locales y la desaparición de una parte de sus miembros el mes pasado.

Si bien es común para bandas de ransomware moverse en el underground, reagruparse y resurgir, a menudo bajo un nuevo nombre, las agencias policiales de Estados Unidos, Europa y Asia han buscado poner presión en las operaciones en varias maneras, forzando a los cibercriminales a cesar con sus operaciones por temor a ser denunciados y arrestados.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailReaparece el troyano bancario Mekotio con nuevo ataque y técnicas de robo

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 03/11/21

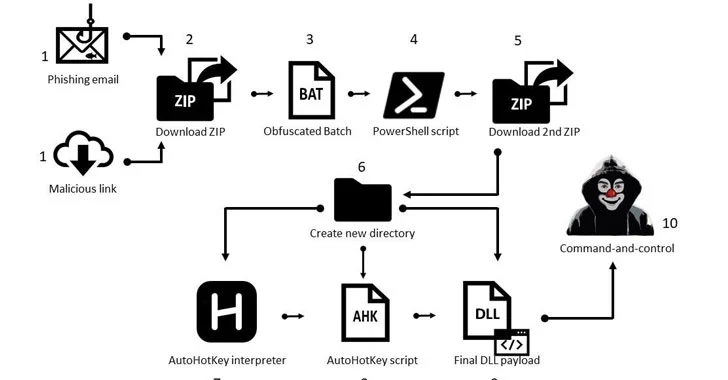

Los operadores detrás del troyano bancario Mekotio han reaparecido con un cambio en su flujo de infección para permanecer debajo del radar y evadir el software de seguridad, mientras organizaba casi 100 ataques en los últimos tres meses

"Una de las principales características [...] es el ataque modular que le da a los atacantes la habilidad para cambiar solo una pequeña parte del todo para evadir la detección" dijeron los investigadores de Check Point Research en un reporte compartido con The Hacker News. La última ola de ataques, se dijo, tuvieron como principales objetivos a victimas localizadas en Brasil, Chile, México, Perú y España.

El desarrollo aparece en julio del 2021, después de que las fuerzas del orden españolas arrestaron a 16 individuos pertenecientes a una red criminal en conexión con el funcionamiento de Mekotio y otro malware bancario llamado Grandoreiro como parte de una campaña de ingeniería social que apuntaba a instituciones financieras de Europa.

La versión evolucionada de la cepa de malware Mekotio está diseñada para comprometer sistemas Windows con un ataque en cadena que comienza con emails phishing que se hacen pasar por recibos de impuestos pendientes y contienen un enlace a un archivo ZIP o un archivo ZIP como adjunto. Clickeando en abrir, el archivo ZIP dispara la ejecución de un script batch que, a su vez, ejecuta un script PowerShell para descargar un archivo ZIP de segunda etapa.

El archivo ZIP secundario contiene tres diferentes archivos, un interpretador AutoHotkey (AHK), un script AHK, y el payload Mekotio DLL. El, ya mencionado, script PowerShell luego llama al interpretador AHK para ejecutar el script AHK, el cual ejecuta el payload DLL para robar contraseñas de portales bancarios online y exfiltrar los resultados a un servidor remoto.

Los módulos maliciosos están caracterizados por el uso de técnicas de ofuscación simple, tales como cifrados de sustitución, otorgándole al malware mejores capacidades de robo y habilitándolo para no ser detectado por la mayoría de los antivirus.

"Existe un peligro real en que Mekotio robe usuarios y contraseñas para ganar acceso a instituciones financieras" dijo Kobi Eisenkraft de Check Point. "Por eso, los arrestos detuvieron la actividad de los delincuentes españoles, pero no a los principales ciberdelincuentes detrás de Mekotio"

A los usuarios de Latinoamérica se les recomienda altamente el uso de autenticación de dos factores para darle más seguridad a sus cuentas de los ataques, y estar atentos a los dominios falsos, errores ortográficos en emails o sitios web, y mensajes de emails de remitentes desconocidos.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|