En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)| |News Marzo 2k21 (4)| |News Abril 2k21 (5)| |News Mayo 2k21 (4)| |News Junio 2k21 (4)| |News Julio 2k21 (4)|

Mod FMWhatsapp malicioso envía troyano en dispositivos Android

Autor: Abeerah Hashim

Traducción: Leandro Di Dio

Fecha: 30/08/21

Una actualización maliciosa del mod FMWhatsapp de Whatsapp infecta a dispositivos Android con el troyano Triada. Este troyano, sucesivamente, envía otras amenazas a los dispositivos comprometidos, incluyendo el notorio xHelper.

El mod FMWhatsapp de Whatsapp infecta Android

Investigadores de Kaspersky han revelado una nueva amenaza para usuarios de Whatsapp.

Específicamente, encontraron una versión maliciosa del mod de whatsapp, FMWhatsapp, implementando troyanos en dispositivos Android.

En breve, los mods de whatsapp son versiones modificadas de whatsapp que a menudo atraen a los usuarios con características que no están disponibles en la app original. Es por eso que algunos usuarios ingenuos prefieren esas alternativas en vez del whatsapp convencional.

Si bien no todos esos mod son maliciosos, han habido muchos casos de malware que se hacen pasar por mods de WhatsApp para atacar a los usuarios.

Como se detalla en la publicación de Kaspersky, el problema aparece con el FMWhatsapp 16.80.0 y la publicidad SDK. Ellos advirtieron de la presencia del troyano Trojan.AndroidOS.Triada.ef en el código que es un potente malware que infecta los dispositivos Android.

Después de la instalación, el troyano Triada roba identificadores del dispositivo y los nombres del paquete de la aplicación para registrar el dispositivo en su servidor remoto. En respuesta, el servidor le ordena al troyano la siguiente acción que puede ser la implementación de más troyanos. Algunos de los programas maliciosos posteriores que implementa Triada incluyen:

- Trojan-Downloader.AndroidOS.Agent.ic: descarga módulos maliciosos.

- Trojan-Downloader.AndroidOS.Gapac.e: implementa ads intrusivas y descarga módulos maliciosos.

- Trojan-Downloader.AndroidOS.Helper.a: potente adware que también desencadena infecciones xHelper.

- Trojan.AndroidOS.MobOk.i: registra dispositivos infectados para suscripciones pagas.

- Trojan.AndroidOS.Subscriber.l: registra dispositivos para suscripciones pagas.

- Trojan.AndroidOS.Whatreg.b: inicia sesión en la cuenta de WhatsApp en dispositivos infectados, obtiene acceso a mensajes SMS, evade los requisitos de verificación del código SM al hacerse cargo de esta funcionalidad y puede facilitar futuras suscripciones furtivas a servicios premium.

Ten cuidado con las aplicaciones no oficiales

Parece que el único camino viable para rechazar estos ataques es evitar usar estas apps completamente modificadas. Aunque parezca atractivo el uso de estas versiones pirateadas de herramientas basadas en suscripción para evadir pagos o el uso de alternativas ricas en funciones a las aplicaciones populares, estas cosas siempre son riesgosas.

Al igual que la mayoría de los programas pirateados a menudo se incluyen con malware, o los sitios web de phishing alojan programas maliciosos, las aplicaciones modificadas como FMWhatsapp puede volverse maliciosas en cualquier momento.

Por lo tanto, los usuarios deberían siempre optar por usar aplicaciones únicamente de fuentes oficiales, y evitar el uso de versiones modificadas. De hecho, los usuarios también deberían evitar descargar aplicaciones de terceras-partes incluso si ellas ofrecen programas legítimos. Es mejor comprometer un poco la realización de pagos o la administración con menos funciones en lugar de comprometer la seguridad.

Fuente: Latest Hacking News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailLas 15 principales vulnerabilidades que los atacantes aprovecharon millones de veces para hackear sistemas Linux

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 23/08/21

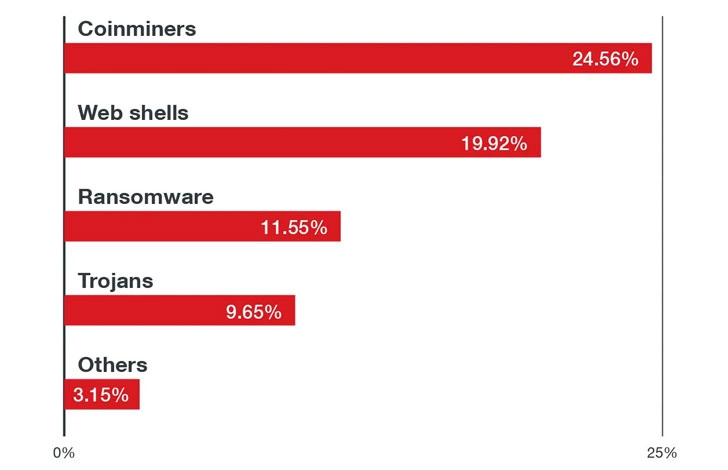

Cerca de 14 millones de sistemas basados en Linux se encuentran directamente expuestos en internet, haciendo de ellos un objetivo lucrativo para una variedad de ataques del mundo real que podría resultar en la utilización de web shells maliciosas, minería de monedas, ransomware y otros troyanos.

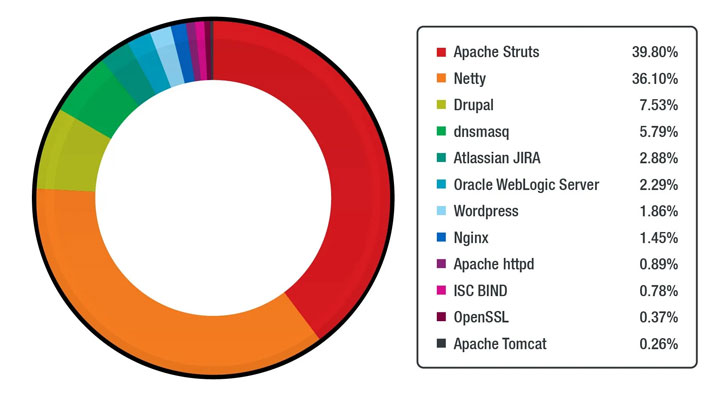

Esto es, según, a una mirada profunda en las amenazas en Linux publicadas por la firma de ciberseguridad estadounidense/japonesa Trend Micro, detallando el top de las amenazas y vulnerabilidades que afectan al sistema operativo en esta mitad del 2021, basado en datos recolectados por honeypots, sensores y telemetría anónima.

La compañía, que detectó cerca de 15 millones eventos de malware dirigidos a ambientes cloud basados en Linux, encontró minerías de monedas y ransomware que representa el 54% de todo el malware, con web shells que representan una participación del 29%.

Además, analizando más de 50 millones de reportes de 100.000 hosts únicos de Linux durante el mismo periodo, los investigadores encontraron 15 debilidades en seguridad diferentes que son conocidas por ser activamente vulneradas en la realidad o tienen una prueba de concepto (PoC).

- CVE-2017-5638 (CVSS score: 10.0) Vulnerabilidad de ejecución remota de código (RCE) de Apache Struts 2

- CVE-2017-9805 (CVSS score: 8.1) - Vulnerabilidad de Apache Struts 2 REST plugin XStream RCE

- CVE-2018-7600(CVSS score: 9.8) - Vulnerabilidad de Drupal Core RCE

- CVE-2020-14750(CVSS score: 9.8) - Vulnerabilidad de Oracle WebLogic Server RCE

- CVE-2020-25213(CVSS score: 10.0) - Vulnerabilidad de WordPress File Manager (wp-file-manager) plugin RCE

- CVE-2020-17496(CVSS score: 9.8) - Vulnerabilidad de vBulletin 'subwidgetConfig' RCE no autenticado

- CVE-2020-11651(CVSS score: 9.8) - SaltStack Salt vulnerabilidad de debilidad de autorización

- CVE-2017-12611(CVSS score: 9.8) - Vulnerabilidad de RCE de expresión OGNL de Apache Struts

- CVE-2017-7657(CVSS score: 9.8) - Eclipse Jetty fragmento de longitud al analizar la vulnerabilidad de desbordamiento de enteros

- CVE-2021-29441(CVSS score: 9.8) - Vulnerabilidad de omisión de autenticación de Alibaba Nacos AuthFilter

- CVE-2020-14179(CVSS score: 5.3) - Vulnerabilidad de divulgación de información de Atlassian Jira

- CVE-2013-4547(CVSS score: 8.0) - Nginx diseñó una cadena de URI que maneja la vulnerabilidad de omisión de restricción de acceso

- CVE-2019-0230(CVSS score: 9.8) - Vulnerabilidad de Apache Struts 2 RCE

- CVE-2018-11776(CVSS score: 8.1) - Vulnerabilidad de RCE de expresión OGNL de Apache Struts

- CVE-2020-7961(CVSS score: 9.8) - Vulnerabilidad de deserialización no confiable de Liferay Portal

Aún más preocupante, sobre las 15 imágenes Docker comunmente más usadas en el repositorio oficial Docker Hub, se ha revelado que alberga cientos de vulnerabilidades que abarcan: Python, node, wordpress, golang, nginx, postgres, influxdb, httpd, mysql, debian, memcached, redis, mongo, centos y rabbitmq, subrayando la necesidad de proteger los contenedores de una amplia gama de amenazas potenciales en cada etapa del proceso de desarrollo.

"Los usuarios y organizaciones siempre deberían aplicar las mejores prácticas de seguridad, lo cual incluye utilizar la seguridad por enfoque de diseño, implementando parches virtuales de múltiples capas o protección contra vulnerabilidades, empleando el principio de privilegio mínimo y adhiriéndose al modelo de responsabilidad compartida" Concluyeron los investigadores.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailAtacantes pueden convertir firewalls y middleboxes en armas para realizar ataques DDoS

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 16/08/21

Debilidades en la implementación de protocolos TCP en middleboxes e infraestructuras de censura podrían ser utilizadas como un vector para escenificar ataques de amplificación de denegación de servicio (DoS), superando muchos de los factores de amplificación basados en UDP existentes hasta la fecha.

Detallado por un grupo de académicos de la Universidad de Maryland y la Universidad de Colorado Boulder en el Simposio de seguridad de USENIX, los ataques volumétricos tomaron ventaja de middleboxes TCP tales como firewalls, sistemas de prevención de intrusos, y cajas de inspección profunda de paquetes (DPI), para amplificar el tráfico de red con cientos de miles de direcciones IP ofreciendo factores de amplificación superando los de DNS, NTP y Memcached.

Ataques de amplificación reflejada son tipos de ataques DDoS en el cual un adversario aprovecha la naturaleza sin conexión del protocolo UDP con solicitudes falsificadas para desconfigurar servidores abiertos para aplastar a un servidor objetivo o red con una avalancha de paquetes, causando la ruptura o renderizando el servidor y sus infraestructuras inaccesible. Esto típicamente ocurre cuando la respuesta del servicio vulnerable es más grande que la solicitud falsificada, lo cual puede ser usado para enviar miles de esas solicitudes, amplificando así significativamente el tamaño y el ancho de banda emitidos al objetivo.

Mientras que las amplificaciones DoS están tradicionalmente basadas en UDP debido a las complicaciones que surgen del saludo de tres vías TCP para iniciar una conexión TCP/IP a través de una red basada en IP (SYN, SYN+ACK, y ACK), los investigadores encontraron que una gran cantidad de redes middleboxes no se ajustan al estándar TCP, y que ellos pueden "responder a solicitudes censuradas falsificadas con páginas de grandes bloques, incluso si no hay una conexión TCP válida o un protocolo de enlace" convirtiendo a los dispositivos en objetivos atractivos para ataques de amplificación DoS.

"Las middleboxes no son a menudo compatibles con TCP por diseño: muchos middleboxes intentan manejar el enrutamiento asimétrico, en donde el middlebox únicamente puede ver una dirección de los paquetes en una conexión (ej: cliente a servidor)" Dijeron los investigadores. "Pero esta característica les permite atacar: si los middleboxes inyectan contenido basado únicamente en un lado de la conexión, un atacante puede falsificar un lado de un saludo de tres vías TCP y convencer al middlebox de que hay una conexión valida"

Además, una serie de experimentos encontraron que esas respuestas amplificadas venían predominantemente de middleboxes, incluidos los dispositivos de censura del estado-nación y los firewalls corporativos, destacando el rol jugado por las infraestructuras en permitir a los gobiernos a suprimir el acceso a la información dentro de sus fronteras, y peor aún, permitiendo a los atacantes convertir a los dispositivos de redes en armas para atacar a quienes quieran.

"La infraestructura de censura del estado-nación se encuentra en los ISP de alta velocidad, y es capaz de enviar e inyectar datos en anchos de banda increíblemente altos" Dijeron los investigadores. "Esto permite a los atacantes amplificar grandes cantidades de trafico sin preocuparse por saturar al amplificador. Segundo, el enorme grupo de direcciones IP de origen que pueden ser utilizados para ejecutar ataques de amplificación hacen que sea difícil para las victimas simplemente bloquear un puñado de reflectores. Los censores del estado-nación efectivamente convierten cada dirección IP enrutable dentro de su país en un amplificador potencial."

"Los middleboxes presentan una inesperada amenaza aún sin explotar que los atacantes podrían aprovechar para lanzar poderosos ataques DoS" Dijeron los investigadores. "Proteger la internet de esas amenazas requerirá de esfuerzos concertados de muchos fabricantes y operadores de middleboxes."

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail¡Cuidado! Un nuevo malware para Android hackea miles de cuentas de Facebook

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 09/08/21

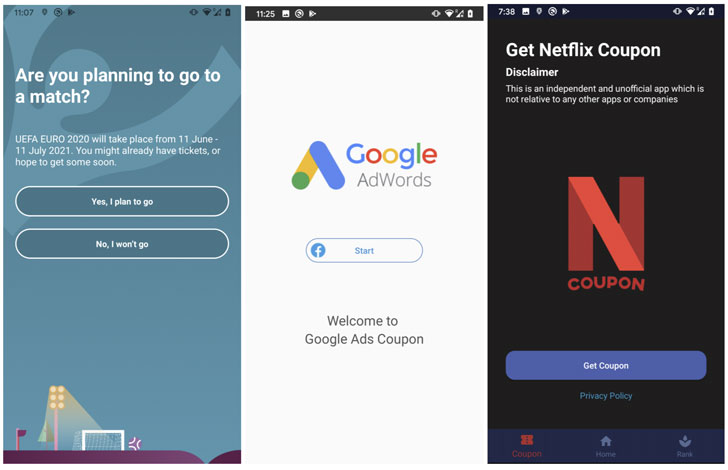

Un nuevo troyano de Android fue encontrado por comprometer cuentas de Facebook de alrededor de 10000 usuarios de, al menos, 144 países desde marzo del 2021 vía aplicaciones fraudulentas distribuidas a través de Google Play Store y otras aplicaciones de terceras partes.

Apodado "FlyTrap" el malware, previamente indocumentado, es considerado parte de la familia de troyanos que emplean trucos de ingeniería social para vulnerar cuentas de Facebook como parte de una campaña de secuestro de sesiones llevada a cabo por delincuentes que operan desde Vietnam, de acuerdo al reporte publicado hoy por Zimperium's zLabs y compartido por The Hacker News.

Aunque las nueve aplicaciones infractoras se han retirado de Google Play, ellas continúan estando disponibles por app stores de terceras partes, "destacando el riesgo de las aplicaciones descargadas para dispositivos móviles y datos de usuarios" Dijo el investigador de Zimperium, Aazim Yaswant. La lista de aplicaciones es la siguiente:

- GG Voucher (com.luxcarad.cardid)

- Vote European Football (com.gardenguides.plantingfree)

- GG Coupon Ads (com.free_coupon.gg_free_coupon)

- GG Voucher Ads (com.m_application.app_moi_6)

- GG Voucher (com.free.voucher)

- Chatfuel (com.ynsuper.chatfuel)

- Net Coupon (com.free_coupon.net_coupon)

- Net Coupon (com.movie.net_coupon)

- EURO 2021 Official (com.euro2021)

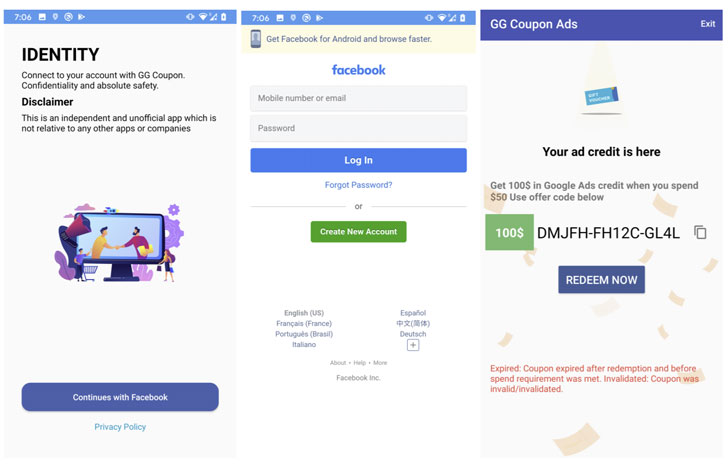

La app maliciosa finge ofrecer códigos de cupones para Netflix y Google AdWords y le permite a los usuarios votar por sus equipos y jugadores favoritos de la UEFA EURO 2020, que tomó lugar entre el 11 de junio y 11 de julio del 2021, solo bajo la condición de que se logueen con sus cuentas de Facebook para emitir sus votos o recopilar el código de cupón o los créditos.

Una vez que el usuario ingresa a su cuenta, el malware está preparado para robar el ID del Facebook de la víctima, su localización, su email, su dirección IP, sus cookies y los tookens asociados a su cuenta de Facebook, por lo tanto, permitiéndole al atacante realizar campañas de desinformación utilizando los datos de geolocalización de la víctima o propagar el malware aún más a través de técnicas de ingeniería social mediante el envío de mensajes personales que contienen enlaces al troyano.

Esto se alcanza utilizando una técnica llamada Inyección de Javascript, en la cual "la aplicación abre la URL legítima dentro de un WebView configurado con la habilidad para inyectar código Javascript y extraer toda la información necesaria tales como cookies, detalles de la cuenta de usuario, localización y direcciones IP al inyectar código malicioso" explicó Yaswant.

Mientras que los datos exfiltrados están hosteados en una infraestructura command-and-control (C2), las fallas de seguridad encontradas en el servidor C2 podrían ser vulneradas para exponer la base de datos completa de cookies de sesión robadas a cualquier persona en Internet, de este modo poniendo a las víctimas en mayor riesgo.

"Los delincuentes están aprovechando los conceptos erróneos comunes de los usuarios de que iniciar sesión en el dominio correcto siempre es seguro, independientemente de la aplicación utilizada para iniciar sesión." Dijo Yashwant. "Los dominios objetivos son plataformas populares de medios de comunicación social y esta incursión ha sido completamente efectiva en recopilar datos de sesiones de redes sociales de usuarios de 144 países. Esas cuentas pueden ser usadas como botnet para diferentes propósitos: desde aumentar la popularidad de páginas / sitios / productos hasta difundir información errónea o propaganda política"

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailMicrosoft alerta a los usuarios sobre el ataque de retransmisión PetiPotam NTLM

Autor: Abeerah Hashim

Traducción: Leandro Di Dio

Fecha: 30/07/21

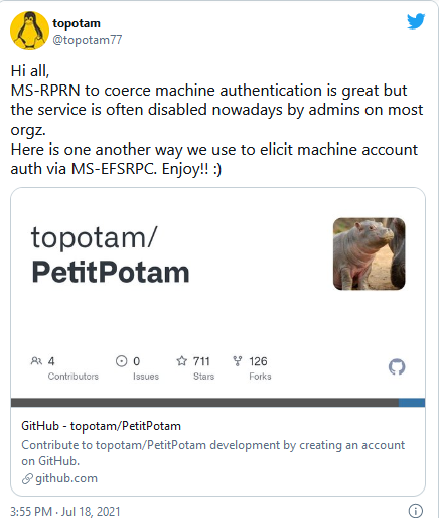

Un nuevo tipo de ataque de retransmisión NTLM apodado PetiPotam representa una amenaza para la seguridad de los sistemas Windows. De acuerdo, a los investigadores, este ataque es diferente ya que vulnera el protocolo remoto del Encrypting File System. Finalmente, y en última instancia, conduce a hacerse cargo de los dominios de Windows.

Ataque de retransmisión PetiPotam NTLM

Un investigador en seguridad, GILLES Lionel (apodado Topotam), ha revelado recientemente un nuevo ataque de retransmisión NTLM, apodado PetiPotam. Este ataque vulnera el protocolo remoto del Encrypting File System (MS-EFSRPC) activado por default en servidores Windows y estaciones de trabajo.

Al describir esta función en un documento separado, Microsoft declara:

"Especifica el protocolo remoto Encrypting File System (EFSRPC), que realiza operaciones de mantenimiento y administración en datos cifrados que se almacenan de forma remota y se accede a ellos a través de una red."

El ataque PetiPotam no requiere autenticación para ejecución ante Active Directory Certificate Services (AD CS).

El investigador también publicó un exploit PoC en GitHub

Si bien este no es el primer ataque de retransmisión NTLM, es diferente en la forma en la que vulnera. El modo de ataque previamente descubierto vulneraba la API de impresión Windows MS-RPRN. Sin embargo, lo que en ambos casos es similar, es que los servicios explotados estaban habilitados por defecto.

Aunque, después del descubrimiento del primer ataque, muchas organizaciones deshabilitaron el MS-RPRN como mitigación. Pero el nuevo método de ataque ha emergido como una amenazada, otra vez.

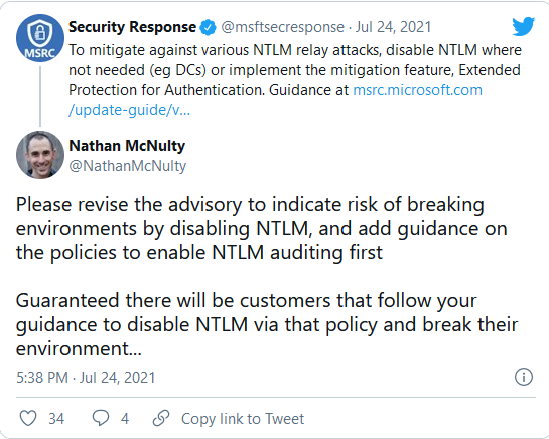

Microsoft aconseja mitigaciones

Seguido al descubrimiento del ataque de PetiPotam, Microsoft emitió un aviso detallado para mitigaciones. El gigante tecnológico explicó que la ejecución de este ataque requiere que el atacante tenga las credenciales de dominio de la red objetivo.

Además, para mitigaciones, Microsoft aconseja deshabilitar NTLM cuando no es requerido. Aunque, al hacerlo, se corre el riesgo de romper el ambiente.

Además, Microsoft recomendó a los dominios de administradores, proteger el servicio que permite autenticación NTLM por Protección extendida para autenticación (EPA) o características de firma como SMB. Según el gigante tecnológico.

"PetitPotam aprovecha los servidores donde los Servicios de certificados de Active Directory (AD CS) no están configurados con protecciones para ataques de retransmisión NTLM."

Sin embargo, todavía no ha comunicado nada sobre posibles parches.

Fuente: Latest Hacking News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|