En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)| |News Marzo 2k21 (4)| |News Abril 2k21 (5)| |News Mayo 2k21 (4)|

¡Cuidado! VPNs y Firewalls de Zyxel bajo activo ciberataque

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 25/06/21

La compañía taiwanesa de redes, Zyxel, está alertando a los clientes de un ataque en marcha dirigido a los "pequeños subconjuntos" de sus productos de seguridad tales como firewalls y servidores VPN.

Atribuyendo los ataques a "atacantes sofisticados" la compañía señaló que los ataques apuntan a los dispositivos que tienen administración remota o VPN SSL activada, es decir en los USG/ZyWALL, USG FLEX, ATP, y VPN series ejecutando firmware ZLD local, implicando que los dispositivos objetivos son públicamente accesibles en internet.

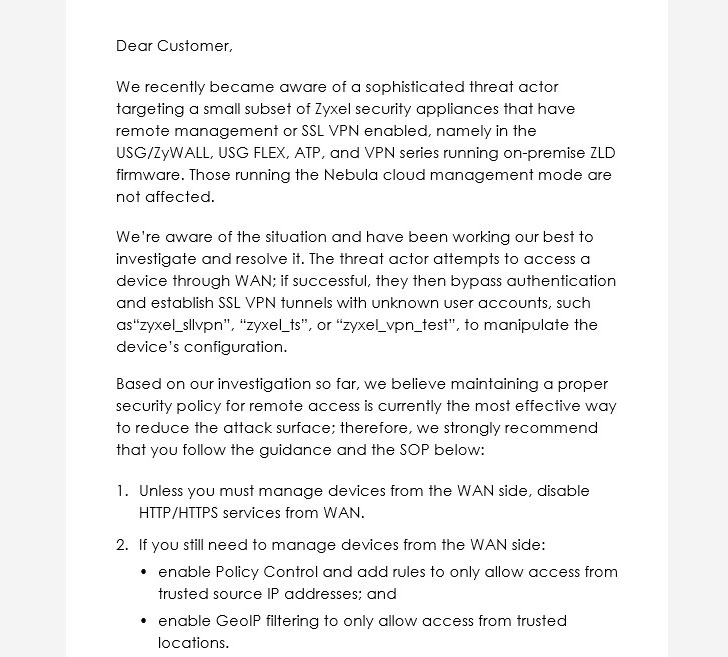

"Los atacantes intentan acceder a dispositivos a través de la WAN, si tienen éxito, omiten la autenticación y establecen túneles VPN SSL con cuentas de usuarios desconocidas tales como: 'zyxel_slIvpn', 'zyxel_ts', o 'zyxel_vpn_test', para manipular la configuración del dispositivo" Dijeron desde Zyxel en un email que fue compartido en Twitter.

Al momento de escribir, no se sabe si los ataques están explotando vulnerabilidades anteriormente conocidas en dispositivos Zyxel o si están aprovechando alguna falla zero-day para vulnerar los sistemas. Tampoco es clara la magnitud del ataque y la cantidad de usuarios afectados.

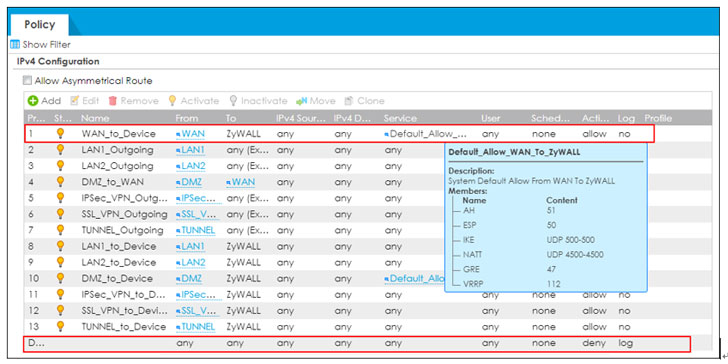

Para reducir la superficie del ataque, la compañía le está recomendando a los clientes deshabilitar los servicios HTTP/HTTPS de la WAN e implementar una lista de geo-IP restringida para activar el acceso remoto únicamente a localizaciones confiables

A principios de este año, Zyxel solucionó una vulnerabilidad crítica en su firmware al eliminar una cuenta de usuario codificada "zyfwp" (CVE-2020-29583) que pudo ser aprovechada por algún atacante para loggearse con privilegios de administrador y comprometer la confidencialidad, integridad y disponibilidad del dispositivo

La novedad aparece cuando VPN empresariales y otros dispositivos de red se han convertido en objetivos top de atacantes en una serie de campañas que apuntan a encontrar nuevas víctimas en redes corporativas, dándole a los atacantes la capacidad de moverse lateralmente a través de la red y recopilar inteligencia sensible para espionaje y otras operaciones motivadas financieramente.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailCorea del Norte vulneró una falla en VPN para hackear al Instituto de investigación Nuclear de Corea del Sur

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 18/06/21

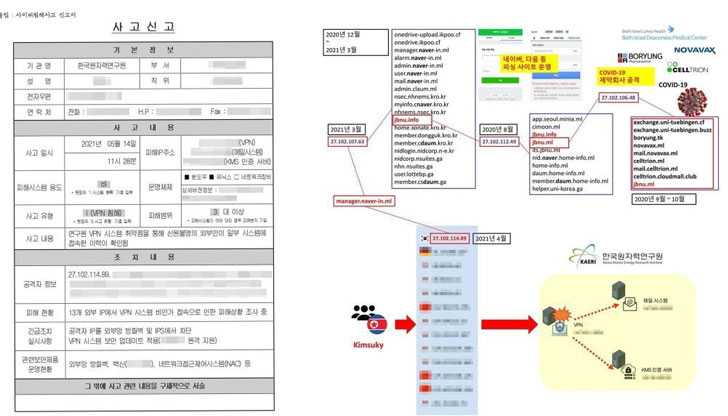

El Instituto de Investigación de Energía Atómica (KAERI) de Corea del Sur reveló, el viernes, que su red interna fue infiltrada por atacantes sospechosos que operan desde su contraparte del norte.

Se dice que la intrusión ha tomado lugar el 14 de mayo a través de una vulnerabilidad en un proveedor de red virtual privada (VPN) sin identificación e involucró un total de 13 direcciones IP, en la cual ("27.102.114[.]89") ha sido previamente linkeada al atacante patrocinado por el estado apodado Kimsuky.

KAERI, establecida en 1959 y situada en la ciudad de Daejeon, es un instituto de investigación fundado por el gobierno que diseña y desarrolla tecnología nuclear relacionada con reactores, barras de combustible, fusión por radiación y seguridad nuclear.

Siguiendo la intrusión, el grupo de expertos dijo que tomó pasos para bloquear las direcciones IP del atacante en cuestión y aplicaron los parches de seguridad necesarios para solucionar la vulnerabilidad VPN. "Actualmente, el Instituto de Investigación de Energía Atómica está investigando el tema de la piratería y la cantidad de daño" Dijo la entidad en una declaración.

El desarrollo vino seguido de un reporte desde SISA Journal, el cual reveló la brecha, alegando que la agencia estaba intentando ocultar el incidente diciendo que nunca había ocurrido. KAERI atribuyó esto a "un error en la respuesta del personal del área de trabajo"

Activo desde el 2012, Kimsuky (alias Velvet Chollima, Black Banshee, o Thallium) es un atacante de Corea del Norte conocido por sus campañas de ciberespionaje apuntando a grupos de expertos y operadores de energía nuclear de Corea del Sur.

A principios de este mes, la firma de ciberseguridad Malwarebytes reveló una ola de ataques emprendidos por los atacantes para golpear a altos perfiles de oficiales del gobierno en el país instalando un backdoor en Android y Windows llamado AppleSeed para acumular información valiosa.

Entre las entidades en la mira estaban el ministerio de asuntos exteriores, el embajador de la embajada de Sri Lanka en el Estado, la oficina de seguridad nuclear de la agencia internacional de energía atómica (IAEA), y el cónsul general adjunto del consulado general de Corea en Hong Kong, con la citada dirección IP usada para comunicaciones de command-and-control (C2)

De momento no está claro que vulnerabilidad VPN fue explotada para vulnerar la red. Pero vale la pena señalar que sistemas VPN sin parches de Pulse Secure, SonicWall, Fortinet FortiOS, and Citrix han sido sujetos de ataques por múltiples delincuentes en años recientes.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailUna falla de Polkit de hace 7 años permite a usuarios sin privilegios obtener acceso de Root

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 11/06/21

Una vulnerabilidad de escala de privilegios de hace 7 años descubierta en el sistema de servicio polkit pudo ser explotada por un atacante local sin privilegios a través de autorización bypass y escalar a privilegios de usuario root.

Rastreado como CVE-2021-3560 (CVSS puntuación: 7.8), la falla afecta a las versiones de polkit desde 0.113 hasta 0.118 y fue descubierta por el investigador en seguridad Kevin Backhouse en Github, quien dijo que el problema fue introducido en un código commit hecho el 9 de noviembre del 2013. Cedric Buissart de Red Hat advirtió que las distribuciones de Debian, basadas en polkit 0.105, también son vulnerables.

Polkit es un kit de herramientas para definir y administrar autorizaciones en distribuciones Linux, y es utilizado para permitir la comunicación entre procesos sin privilegios con aquellos que tienen privilegios.

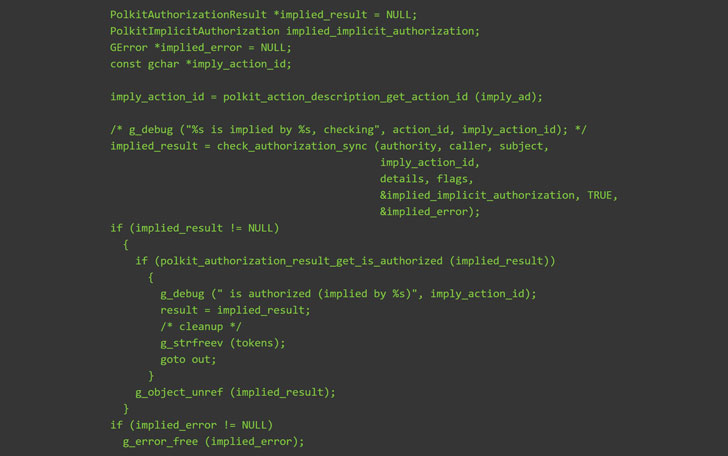

"Cuando un proceso de solicitud se desconecta del dbus-daemon justo antes de que comience la llamada a polkit_system_bus_name_get_creds_sync, el proceso no puede obtener un unico uid y pid del proceso y no puede verificar los privilegios del proceso solicitado" Dijo Red Hat en un aviso "La amenaza más alta de esta vulnerabilidad es la confidencialidad e integridad de los datos, así como la disponibilidad del sistema"

RHEL 8, Fedora 21 (o posteriores), Debian "Bullseye" y Ubuntu 20.04 son algunas de las populares distribuciones de Linux impactadas por la vulnerabilidad de Polkit. El problema ha sido mitigado en la versión 0.119, que fue lanzada el 3 de junio.

"La vulnerabilidad es sorpresivamente fácil de explotar. Se necesitan pocos comandos en la terminal usando solo herramientas estándar como bash, kill y dbus-send" Dijo Backhouse en una redacción publicada ayer, agregando que la falla se desencadena al enviar un comando dbus-send (es decir, para crear un nuevo usuario) pero finalizando el proceso cuando polkit está todavía en el medio de la solicitud del proceso.

"dbus-send" es un mecanismo de comunicación entre procesos de Linux (IPC) que es usado para enviar un mensaje al D-Bus, permitiendo la comunicación entre múltiples procesos ejecutándose de manera concurrente en la misma maquina. El demonio de política de autoridad Polkit es implementado como un servicio conectado al sistema de bus para autenticar credenciales de forma segura.

Al finalizar el comando, causa una autenticación por bypass porque polkit maneja mal el mensaje terminado y trata la solicitud como si viniera de un proceso con privilegios root (UID 0), autorizando la solicitud inmediatamente.

"Para activar la ruta de código vulnerable, tienes que desconectarte en el momento exacto" Dijo Backhouse "Y al haber múltiples procesos involucrados, el tiempo del 'momento exacto' varía de un proceso al otro. Es por eso que generalmente se necesitan algunos intentos para que el exploit tenga éxito. Creería que también es la razón por la cual el bug no había sido encontrado"

Se aconseja a los usuarios instalar las actualizaciones de Linux tan pronto como sea posible para remediar cualquier riesgo sobre esta falla.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailALERTA: Bug RCE crítico en servidores VMware vCenter bajo ataque activo

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 05/06/21

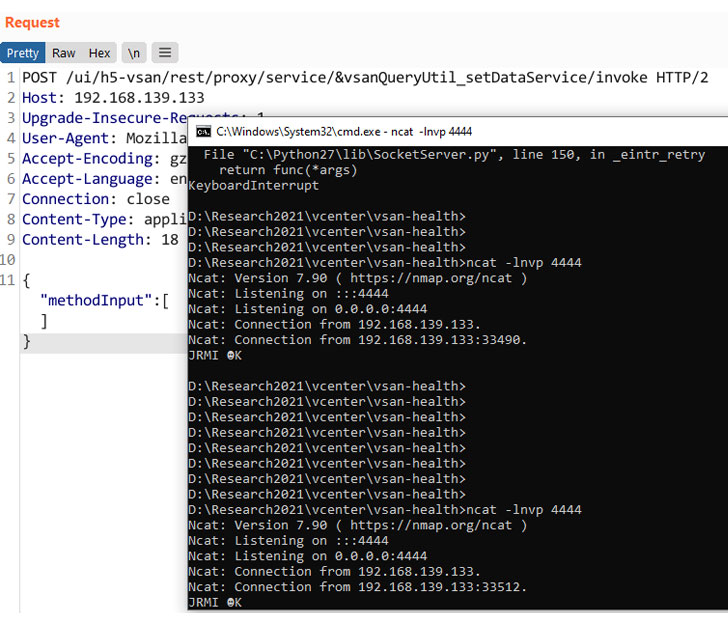

Delincuentes están escaneando activamente Internet en busca de servidores VMware vCenter vulnerables que se encuentran sin parches ante fallas críticas de ejecución de código remoto, que la empresa abordó a fines del mes pasado.

La actividad en marcha fue detectada por Bad Packets el 3 de junio y fue corroborada ayer por el investigador en seguridad, Kevin Beaumont. "Actividad de escaneo masivo detectada desde 104.40.252.159 en busca de hosts VMware vSphere vulnerables a código de ejecución remoto" tuiteó Troy Mursch director de investigación de Bad Packets.

El desarrollo sigue la publicación de prueba de concepto (PoC) de ejecución arbitraria de código apuntando al bug VMware vCenter.

Rastreado como CVE-2021-21985 (CVSS score 9.8), el problema es una consecuencia de la falta de validación de entrada en el complemento de comprobación de estado de Virtual SAN (vSAN), que podría ser vulnerado por un atacante para ejecutar comandos con privilegios irrestrictos en el sistema operativo subyacente que aloja servidores vCenter.

Si bien la falla fue ratificada por VMware el 5 de mayo, la empresa instó encarecidamente a sus clientes a aplicar el cambio de emergencia de inmediato. "En esta era de ransomware, lo más seguro es asumir que un atacante ya se encuentra dentro de la red en algún lugar, en un escritorio y tal vez incluso en el control de una cuenta de usuario, por lo que nosotros encarecidamente recomendamos declarar un cambio de emergencia y parchear tan pronto como sea posible" Dijo VMware.

Esta no es la primera vez en la que atacantes han, oportunamente, escaneado en masa internet en busca de servidores VMware vCenter vulnerables. Una vulnerabilidad de ejecución remota de código (CVE-2021-21972) similar que fue parcheada por VMware en febrero se convirtió en el objetivo de delincuentes intentando vulnerar y tomar el control de sistemas sin parches.

Al menos 14,858 servidores vCenter se encontraron accesibles a través de Internet, de acuerdo a Bad Packets y Binary Edge.

Además, una nueva investigación de Cisco Talos a principios de esta semana descubrió que el atacante detrás del bot Necro basado en Python se abrió camino hasta los servidores VMware vCenter expuestos al abusar de la misma debilidad de seguridad para aumentar las capacidades de propagación de infecciones del malware.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|