En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)| |News Marzo 2k21 (4)| |News Abril 2k21 (5)| |News Mayo 2k21 (4)| |News Junio 2k21 (4)|

Kaseya obtiene un descriptor universal para ayudar a las víctimas del ransomware REvil

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 22/07/21

Casi tres semanas después de que el proveedor de software Kaseya fuera golpeado por un ataque generalizado de ransomware en la cadena de suministro, el jueves la compañía dijo que obtuvo un descriptor universal para desbloquear sistemas y ayudar a los clientes a recuperar sus datos.

"El 21 de julio, Kaseya obtuvo un descriptor para victimas del ataque del ransomware REvil, y estamos trabajando para remediar los incidentes que impactaron a los clientes." Dijo la compañía en una declaración. "Kaseya obtuvo la herramienta de un tercero y tiene equipos ayudando activamente a los clientes afectados por el ransomware para reestablecer sus ambientes, sin informes de ningún problema o problemas asociados con el descifrador"

No está claro si Kaseya pagó algún rescate. De nada vale que los afiliados a REvil hayan solicitado un pago de $70 millones, una cantidad que fue bajada a $50 millones, pero poco después, la banda del ransomware se desconectó misteriosamente de la red, cerrando sus sitios de pago y portales de filtración de datos.

Se cree que el incidente ha afectado tanto como a 1500 redes que dependían de 60 servicios administrados (managed service providers, MSPs) por mantenimiento y soporte de TI utilizando el producto de administración remota VSA de Kaseya como un punto de ingreso por el cual se ha convertido en unos de los eventos más importantes de ciberseguridad del año.

Desde entonces la empresa de tecnología de la información actualizó los parches de zero-days que fueron vulnerados para ganar acceso a los servidores locales de Kaseya VSA usando el punto de apoyo para pivotar a otras máquinas administradas a través del software VSA e implementar una versión del ransomware REvil

Las consecuencias del ataque, librado a través de una brecha en la cadena de suministro de software, ha traído nuevas preocupaciones sobre como los atacantes abusan cada vez más de la confianza asociada con el software de terceros para instalar malware, sin mencionar el rápido daño causado por los ataques de ransomware a proveedores confiables de la cadena de suministro, paralizando a cientos de pequeñas y medianas empresas y causando estragos a gran escala con tan solo un exploit.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailNueva ley en China exige a los investigadores reportar todos los bugs zero-day al gobierno

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 17/07/21

La Administración del Ciberespacio de China (CAC) ha emitido nuevas regulaciones de divulgación de vulnerabilidades más estrictas que obliga a los investigadores en seguridad a revelar fallas críticas en sistemas de computación para obligatoriamente revelarlas de primera mano a las autoridades del gobierno a los dos días de haber completado el reporte.

La "Normativa sobre la gestión de vulnerabilidades de seguridad de productos de red" se espera que tenga efecto el 1 de septiembre del 2021, y apunta a estandarizar el descubrimiento, reporte, reparación y lanzamiento de vulnerabilidades de seguridad y prevenir los riesgos en seguridad.

"Ninguna organización o individuo puede obtener ventaja de las vulnerabilidades de seguridad de productos para participar en actividades que comprometen la seguridad de la red y no recopilará, venderá ni publicará ilegalmente información sobre las vulnerabilidades de seguridad de los productos de red" Articulo 4 de regulaciones estatales.

Además de prohibir las ventas de debilidades de seguridad previamente desconocidas, las nuevas reglas también prohíben que las vulnerabilidades sean descubiertas por "organizaciones o individuos en el extranjero" que no sean los fabricantes de los productos, mientras aclaran que las revelaciones publicas deberían estar simultáneamente acompañadas por el lanzamiento de reparaciones o medidas preventivas.

"No está permitido exagerar deliberadamente el daño y riesgo de las vulnerabilidades de productos de seguridad de red, y no se utilizará información vulnerable de seguridad de productos de red para llevar a cabo especulaciones maliciosas o fraude, extorsión y otras actividades ilegales" Se lee en el artículo 9, apartado 3, del reglamento.

Además, también se prohíbe la publicación de programas y herramientas para explotar vulnerabilidades y poner en riesgo la seguridad de la red.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailHackers de Magecart ocultan los datos de tarjetas de crédito robadas en imágenes para una exfiltración evasiva

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 09/07/21

Parte del grupo de Magecart han implementado una nueva técnica para ofuscar el código de malware dentro de bloques de comentarios y codificar datos de tarjetas de crédito robadas en imágenes y otros archivos hosteados en servidores, demostrando una vez más como los atacantes mejoran continuamente sus cadenas de infección para escapar a la detección.

"Una táctica que algunos de los miembros de Magecart emplean es el vertido de datos de tarjetas de crédito convertidas en archivos de imágenes en el servidor para evitar sospechas" Dijo Sucuri Security Analyst, Ben Martin, en un artículo. "Posteriormente eso puede descargarse con un simple GET request en una fecha más tardía".

MageCart es un término general dado a múltiples grupos de ciberdelincuentes que atacan sitios web e-commerce con el objetivo de obtener números de tarjetas de crédito inyectando skimmers de Javascript y vendiendo los datos en el mercado negro.

Sucuri atribuyó el ataque al grupo 7 de MageCart basado en las tácticas, técnicas y procedimientos (TTPs) utilizado por los atacantes.

En un ejemplo de infección de un sitio web e-commerce en Magento investigado por la empresa de seguridad propiedad de GoDaddy, se encontró que el skimmer fue insertado en uno de los archivos PHP involucrado en el proceso de checkout en el formulario de una cadena compresa en codificación Base-64

Además, para enmascarar aún más la presencia de código malicioso en el archivo PHP, se dice que los atacantes han usado una técnica llamada concatenación en la que el código fue combinado con trozos de comentarios adicionales que "funcionalmente no hacen nada pero agregan una capa de ofuscación haciéndolo de alguna manera más dificil de detectar"

Últimamente, el objetivo de los ataques es capturar los datos de la tarjeta de pago de los clientes en tiempo real en el sitio web comprometido, que luego son guardados en un archivo de hoja de estilo falso (.css) en el servidor y, subsecuentemente, descargados por el delincuente haciendo una solicitud GET.

"MageCart es una amenaza cada vez mayor para los sitios web e-commerce" Digo Martin, "Desde la perspectiva de los atacantes: las recompensas son grandes y no existen consecuencias, ¿Por qué no lo harían? Se hacen, literalmente, fortunas robando y vendiendo tarjetas de créditos en el mercado negro"

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailNuevo Botnet, inspirado en Mirai, podría estar utilizando tus DVRs KGuard en ciberataques

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 02/07/21

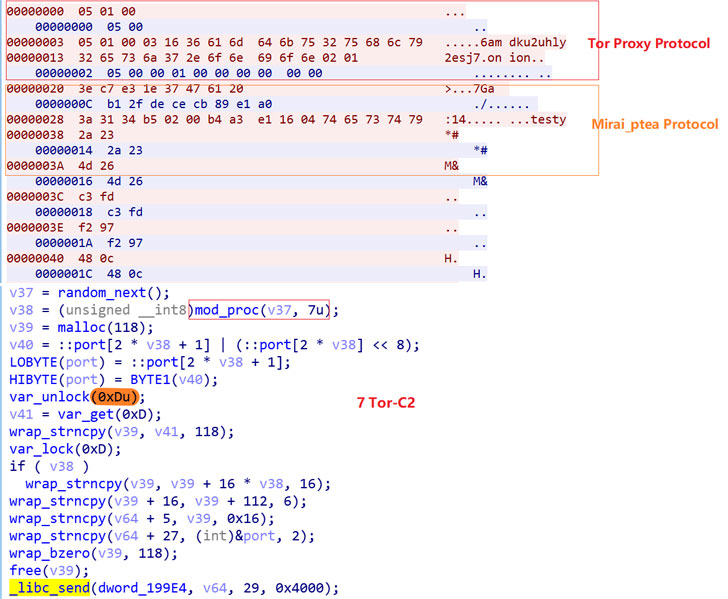

El jueves, investigadores en ciberseguridad mostraron detalles sobre un nuevo botnet, inspirado en Mirai, llamado "mirai_ptea", que aprovecha una vulnerabilidad no revelada en grabadoras de video digitales (DVR) proporcionada por KGUARD para propagar y llevar a cabo ataques de denegación de servicio distribuida (DDoS).

La firma de seguridad China, Netlab 360, realizó la primera investigación contra la falla el 23 de marzo de 2021, antes de que detectara intentos de explotación activos por parte de la botnet el 22 de junio de 2021.

El Bonet Mirai, desde que apareció en escena en el 2016, ha sido enlazado a una cadena de larga-escala de ataques DDoS, incluyendo una contra el proveedor Dyn, de servicios de DNS en octubre del 2016, causando que las más importantes plataformas de internet y servicios permanezcan inaccesibles a usuarios de Europa y Norteamérica.

Desde entonces, numerosas variantes de Mirai han aparecido en "paisajes peligrosos", en parte debido a la disponibilidad de su código fuente en internet. Mirai_ptea no es la excepción.

Poco ha sido revelado sobre la falla de seguridad en un intento de prevenir mayores ataques, pero los investigadores dijeron que el firmware KGUARD DVR tenía código vulnerable antes del 2017, que activaba ejecución remota de comandos del sistema sin autorización. Al menos, 3000 dispositivos aprox. expuestos online son susceptibles a la vulnerabilidad.

Además de usar el proxy Tor para comunicarse con el servidor command-and-control (C2), un análisis de la muestra mirai_ptea reveló encriptación extensiva de todos los recursos de información sensible, el cual es decodificado para establecer comunicación con el servidor C2 y recuperar comandos de ataque para su ejecución, incluyendo los ataques DDoS lanzados.

"La distribución geográfica de las direcciones IP de origen de los bots está [...] principalmente concentrada en Estados Unidos, Corea y Brasil" advirtieron los investigadores, con infecciones reportadas a lo largo de Europa, Asia, Australia, Norte y Sudamérica, y parte de África.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|