En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)| |News Marzo 2k21 (4)| |News Abril 2k21 (5)| |News Mayo 2k21 (4)| |News Junio 2k21 (4)| |News Julio 2k21 (4)| |News Agosto 2k21 (5)|

Nuevo troyano, Bloody Stealer, roba cuentas de jugadores de Epic Games y Steam

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 28/09/21

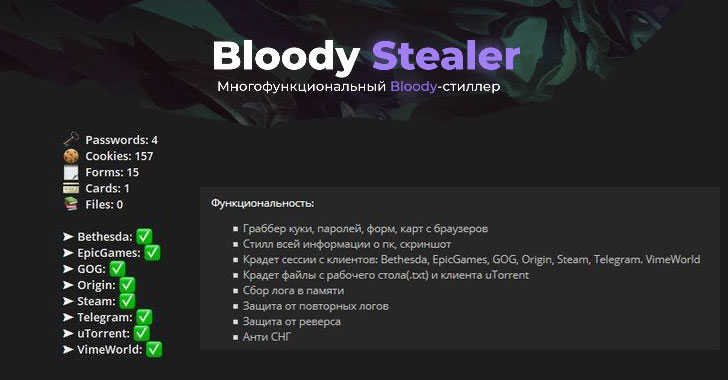

Un nuevo troyano avanzado, vendido en foros clandestinos de habla rusa, posee capacidades para robar cuentas de usuarios en servicios populares de distribución de videojuegos en línea, incluyendo Steam, Epic Games Store y EA Origin, marcando una amenaza en crecimiento en el mercado de juegos.

La firma de ciberseguridad Kaspersky, que descubrió el malware "BloodyStealer", dijo que primero detectó a la herramienta maliciosa en marzo del 2021 con un anuncio de venta a un atractivo precio de 700 RUB (menos de 10 dólares) por mes o una suscripción de por vida de 40 dólares. Los ataques utilizando Bloody Stealer han sido descubiertos hasta ahora en Europa, Latinoamérica y la región de Asia pacífico.

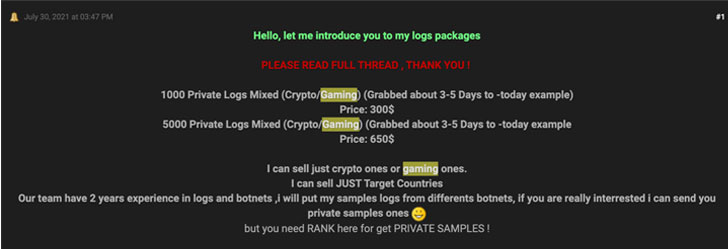

"BloodyStealer es un troyano-robador capaz de reunir y exfiltrar varios tipos de datos, cookies, contraseñas, formularios, tarjetas bancarias de navegadores, capturas de pantallas, memoria log-in y sesiones de varias aplicaciones." Dijo la compañía. La información obtenida de app de juegos tales como: Bethesda, Epic Games, GOG, Origin, Steam y VimeWorld, es exfiltrado a un servidor remoto desde donde, probablemente, es monetizado en plataformas o canales de Telegram que están dedicados a vender acceso a cuentas de juegos online.

El malware no solo está dirigido a miembros VIP de foros clandestinos, sino que también se destaca por un aluvión de métodos anti-análisis que utiliza para frustrar la detección y complicar intencionalmente la ingeniería inversa. Además, las cadenas de infección que involucran a BloodyStealer se destacan también por el hecho de que los delincuentes que habían comprado una licencia para el producto utilizaron al troyano junto con otros malware.

Kaspersky no reveló los vectores de ataque usados para escenificar las incursiones, pero es típico de atacantes poner en la mira a usuarios que buscan descargar juegos de sitios fraudulentos o a través de email o mensajes de chat que contienen enlaces a sitios externos que engañan a los jugadores para que ingresen la información de sus cuentas.

"BloodyStealer es un excelente ejemplo de una herramienta avanzada utilizada por cibercriminales para inferir en el mercado de juegos" Dijeron los investigadores. "Con estas interesantes capacidades tales como: extracción de contraseñas de navegadores, cookies, información del ambiente, así como obtener información de las plataformas de juegos online, BloodyStealer proporciona valor en términos de datos que pueden ser robados a los jugadores y luego vendidos en la darknet"

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailUna nueva ola de ataques con malware acosan a organizaciones en Sudamérica

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 20/09/21

Una seguidilla de spam que envía correos electrónicos de spear-phishing dirigidos a organizaciones sudamericanas ha rediseñado sus técnicas para incluir un amplio rango de troyanos de acceso remoto de productos básicos (RATs) y filtrado de geolocalización para evadir detecciones, según nuevas investigaciones.

La compañía de ciberseguridad Trend Micro atribuyó los ataques a una amenaza persistente avanzada (APT) rastreada como APT-C-36 (también conocida como Blind Eagle), un supuesto grupo de espionaje de Sudamérica que ha estado activo desde, al menos, 2018 y era también conocido por tener en mira a instituciones gubernamentales de Colombia y también a sectores manufactureros, corporaciones financieras y petroleras.

Se difunde principalmente a través de emails fraudulentos haciéndose pasar por agencias gubernamentales de Colombia, tales como la Dirección Nacional de Impuestos y Aduanas. La cadena de infección comienza cuando el receptor del mensaje abre un documento señuelo en PDF o Word que declara ser una orden de incautación vinculada a sus cuentas bancarias y a que haga clic en un enlace que se ha generado a partir de un servicio de acortador de URL como cort.as, acortaurl.com, and gtly.to.

"Esas URL acortadas son capaces de apuntar geográficamente, por ende si un usuario de un país que no es el objetivo por el atacante hace click en el enlace, será redirigido a la web legítima" Detallaron en un reporte los investigadores de Trend Micro. "La URL acortadas también tienen la habilidad de detectar a la mayoría de servicios VPN, en tal caso, el link acortado lleva al usuario a la web legítima en vez de redirigirlo al link malicioso."

Si la víctima cumple con los criterios de ubicación, el usuario es redirigido a servidor de alojamiento de archivos, y se descarga automáticamente un archivo protegido con contraseña, cuya contraseña se especifica en el correo electrónico o en el archivo adjunto, llevando, finalmente, a la ejecución de un troyano desarrollado en C++ llamado BitRAT que salió a la luz por primera vez en agosto de 2020.

Múltiples organismos, entre ellos, gubernamentales, financieros, de salud, telecomunicaciones, energía, petróleo y gas, se dice que han sido afectados, con la mayoría de los objetivos ubicados en Colombia y una fracción más pequeña ubicada en Ecuador, Panamá y España.

"APT-C-36 selecciona a sus objetivos en base a su localización y, comúnmente, de acuerdo a la situación financiera del receptor" Dijeron los investigadores. "Eso y la prevalencia de los emails, nos lleva a creer que el objetivo final del atacante es una ganancia económica en lugar de espionaje"

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailBug crítico reportado en paquete NPM con millones de descargas semanales

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 13/09/21

Un paquete de NPM, ampliamente utilizado, llamado 'Pac-Resolver', para programación en lenguaje JavaScript, ha sido remediado con una solución para una vulnerabilidad de ejecución remota de código de alta gravedad que pudo ser utilizada para ejecutar código malicioso dentro de aplicaciones Node.js cada vez que se envían solicitudes HTTP.

La falla, rastreada como CVE-2021-23406, tiene un rating de severidad de 8.1 en el sistema de puntuación de vulnerabilidades CVSS y afecta a las versiones previas a 5.0.0 de Pac-Resolver

Un archivo de Auto-Configuración Proxy (PAC) es una función de JavaScript que determina si las solicitudes del navegador web deberían ser dirigidas directamente al destino o reenviado a un servidor proxy web para un nombre de host determinado. Los archivos PAC son la forma en que se distribuyen las reglas de proxy en entornos empresariales.

"Este paquete se utiliza para la compatibilidad con archivos PAC en Pac-Proxy-Agent, que es utilizado a su vez en Proxy-Agent, que luego se usó en todas partes como el paquete estándar para la detección automática de proxy HTTP y configuración en Node.js" dijo Tim Perry en un artículo publicado a fines del mes pasado. "Es muy popular: Proxy-Agent es utilizado en todos lados desde kit de herramientas CDK de AWS hasta Mailgun SDK hasta el CLI de Firebase"

CVE-2021-23406 tiene que ver con cómo Pac-Proxy-Agent no protege los archivos PAC correctamente, resultando en un escenario en donde un archivo PAC no confiable puede ser utilizado para destruir completamente la protección y ejecutar código arbitrario en el sistema operativo subyacente. Para esto, sin embargo, se necesita que el atacante o este en la red local, tener la capacidad de alterar el contenido del archivo PAC, o encadenarlo con una segunda vulnerabilidad para alterar la configuración del proxy.

"Esto es un ataque bien conocido contra el módulo VM y funciona porque Node no aísla el contexto del 'sandbox' (la protección) completamente porque en realidad, no está tratando de proporcionar un aislamiento serio" dijo Perry, "La solución es simple: usar una protección real en vez de el módulo construido por VM "

Red Hat, en un aviso independiente, dijo que el paquete vulnerable es enviado con su Advanced Cluster Management para el producto Kubernetes, pero advirtió que "actualmente no conoce el vector que desencadena la vulnerabilidad en el componente afectado, además el componente afectado está protegido por Autenticación de usuario que reduce el impacto potencial de esta vulnerabilidad."

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailTwitter lanza modo seguro para bloquear comentarios abusivos

Autor: Abeerah Hashim

Traducción: Leandro Di Dio

Fecha: 06/09/21

Twitter, recientemente, ha anunciado una nueva función denominada "Modo seguro" para bloquear usuarios abusivos. Actualmente, disponible en modo beta, esta función le permitirá a los usuarios bloquear cuentas que envían comentarios abusivos. Con este movimiento, Twitter apunta a prevenir el acoso online en la plataforma.

Twitter introduce el modo seguro

La plataforma de red social Twitter es conocida por defender la libertad de opinión. Sin embargo, muchos usuarios también se aprovechan de esto para hostigar a otros.

Por lo tanto, la plataforma ha anunciado una nueva función, "Modo seguro", con el fin de prevenir los comentarios abusivos

Presentando este nuevo movimiento en un blog, Jarrod Doherty, Gerente de Producto Senior en Twitter, declaró que este paso apunta a proveer una experiencia "más confortable" a los usuarios

"Los Tweets desagradables y molestos se pueden interponer en medio de conversaciones en Twitter, por eso presentamos el Modo Seguro, una nueva función que apunta a reducir interacciones disruptivas."

En breve, el Modo Seguro estará disponible como una opción separada en el menú "Privacidad y Seguridad". Al habilitar está función le permite a Twitter monitorear la participación potencialmente negativa, bloqueando así a los usuarios abusivos. Como describió:

"El Modo Seguro es una función que bloquea cuentas temporalmente por siete días por el uso dañino del lenguaje (tales como insultos o comentarios odiosos) o el envío repetitivo de menciones o replicas."

Para evaluar este factor, Twitter considerará la relación entre el Tweet, el autor y la réplica. Esto, potencialmente, no afectará a los seguidores del usuario o cuentas con las que frecuentemente interactúa. Desde Twitter están testeando esta función, actualmente les da más control a los usuarios con respecto a cómo les funciona.

"Pueden encontrar información sobre Tweets marcados a través del Modo Seguro y ver los detalles de cuentas temporalmente bloqueadas en cualquier momento. Antes de que finalice cada período del Modo Seguro, recibirán una notificación recapitulando esta información. No siempre lo haremos bien y podemos cometer errores, por eso los bloqueos automáticos del Modo Seguro se pueden ver y deshacer en cualquier momento en la Configuración."

La función se implementará inicialmente para testers-beta limitados (con cuentas en idioma inglés) que usen Twitter en iOS, Android y Twitter.com

Fuente: Latest Hacking News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|