En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)| |News Marzo 2k21 (4)| |News Abril 2k21 (5)| |News Mayo 2k21 (4)| |News Junio 2k21 (4)| |News Julio 2k21 (4)| |News Agosto 2k21 (5)| |News Septiembre 2k21 (4)| |News Octubre 2k21 (4)| |News Noviembre 2k21 (4)| |News Diciembre 2k21 (4)|

Nueva variante del troyano BRATA de Android exhibe más funcionalidades furtivas

Autor: Abeerah Hashim

Traducción: Leandro Di Dio

Fecha: 27/01/22

El potente troyano de Android, BRATA, adquirió nuevas funcionalidades en su última variante. Los investigadores descubrieron que el nuevo malware exhibe evasión a tácticas antimalware.

La variante del troyano BRATA de Android se encuentra activa

En una publicación reciente, que los investigadores de la firma de seguridad Cleafy elaboraron sobre la nueva variante BRATA.

BRATA es un desagradable troyano de Android, que se hizo conocido en el 2019. En ese momento, los investigadores pudieron detectar, al menos, 20 variantes activas, todas explotando diferentes vectores de ataque. Sin embargo, se hacían pasar por actualizaciones de Whatsapp.

En aquel momento, el malware ya demostraba todas las capacidades necesarias para ser un troyano. Sin embargo, ahora obtuvo mejores capacidades, tales como evadir la detección de antivirus al usar un descargador, usar canales de comunicación multiples con servidores C&C, rastreador GPS y proporcionar un restablecimiento de fábrica en el dispositivo objetivo.

En este caso, la capacidad de restablecimiento de fábrica ayuda al malware a eliminar cualquier rastreo desde los dispositivos. Esto es importante ya que las nuevas variantes apuntan a llevar a cabo fraudes electrónicos.

Además, la nueva variante BRATA emplea keylogging extensivo y técnicas VNC para monitorear las app bancarias de las víctimas.

En cuanto al rastreo GPS, el malware actualmente no desempeña ninguna actividad relevante con esta característica. Sin embargo, los investigadores sospechan que los atacantes podrían utilizar esta funcionalidad en el futuro con objetivos de regiones específicas o para activar mecanismos para retiro de dinero.

Hasta ahora, BRATA se mantenía confinado en Brasil (RAT Android de Brasil). Pero ahora el malware también ataca a bancos de otras regiones como Polonia, el Reino Unido, Latinoamérica e Italia. Los investigadores también descubrieron algunas muestras del malware en idioma español y chino. Esto indica que los atacantes podrían expandirse a otras regiones en un futuro.

Como siempre, los usuarios deberían estar prevenidos cuando descargan cualquier aplicación de fuentes no confiables, enlaces o anuncios para prevenir cualquier ataque de malware. Los usuarios también deberían monitorear estrictamente sus cuentas bancarias por cualquier actividad fraudulenta con el fin de evitar perdidas.

Fuente: Latest Hacking News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailLa Comisión Europea anuncia un programa bug bounty para software open source

Autor: Abeerah Hashim

Traducción: Leandro Di Dio

Fecha: 24/01/21

En un anuncio reciente, la Comisión Europea (CE) presentó detalles sobre la reciente presentación del programa bug bounty para software open source. Este programa recompensará a investigadores con recompensas de hasta 5000 euros por detectar bugs en software publico utilizado a lo largo de la Unión Europea (UE).

Programa Bug Bounty Open Source de la Unión Europea

De acuerdo a los detalles compartidos en el último lanzamiento de prensa, la Oficina del Programa Open Source de la Unión Europea (OPOS UE) ha financiado un nuevo encuentro de bug bounties para investigadores.

Bajo este nuevo programa, los investigadores pueden obtener hasta 5000 euros por encontrar vulnerabilidades en el software open source utilizado en los servicios públicos de la Unión Europea. Específicamente, esos software incluyen LibreOffice, LEOS, Mastodon, Odoo y CryptPad.

Además, la CE prometió un bono de recompensa del 20% a aquellos investigadores que también proporcionen una solución a las fallas encontradas.

Al considerar la elección del software, la declaración dice:

"Un criterio al seleccionar bug bounties fue su uso dentro de los servicios públicos de la Unión Europea. LibreOffice, Mastodon, Odoo y CryptPad claramente se encuentran dentro de este criterio y por lo tanto fueron seleccionados. Además, la OPOS UE decidió seleccionar LEOS, un edito legal utilizado por la Comisión Europea, Parlamento, Consejo y varios estados miembros."

Respecto a los bugs, los investigadores pueden reportar vulnerabilidades tales como: escalada de privilegios, inyección SQL y fuga de datos.

La Comisión Europea lanzó este programa bug bounty en la popular plataforma Intigriti.

Dado el reciente caos en la debilidad de la vulnerabilidad Log4j, dichas recompensas por bugs pueden facilitar significativamente la detección rápida y la reparación de problemas graves.

La vulnerabilidad Log4j de Apache, causó estragos en el mundo online después de ser vulnerado por hackers antes de que pudiera encontrarse alguna solución. El desastre continuó más allá después de que los parches consecutivos fallaban en dar con la solución hasta encontrar la solución final

Consecuentemente, la comunidad de seguridad, rápidamente, desarrolló scanners de vulnerabilidad para detectar Log4Shell y bugs similares para prevenir su explotación.

Sin embargo, está probado que aún es un vector vulnerable para los atacantes mientras acosan a distintas entidades, tales como el Ministerio de Defensa de Bélgica

Fuente: Latest Hacking News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailEl mercado más grande de tarjetas de creditos robadas de la Dark Web está cerrando

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 17/01/22

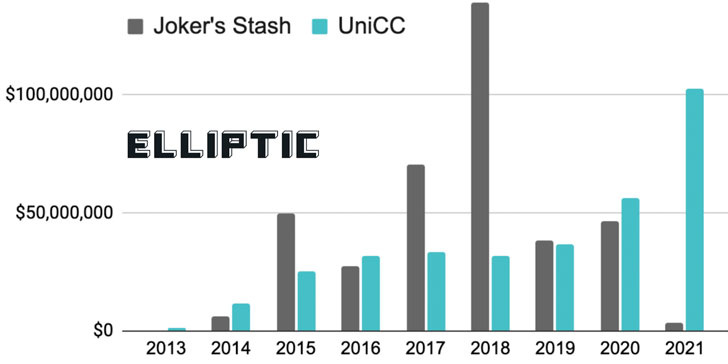

UniCC, el mercado más grande de tarjetas de creditos y débitos robadas de la Dark Web, ha anunciado que está cerrando sus operaciones después de ganar $358 millones en compras desde 2013 utilizando criptomonedas tales como Bitcoin, Litecoin, Ether y Dash.

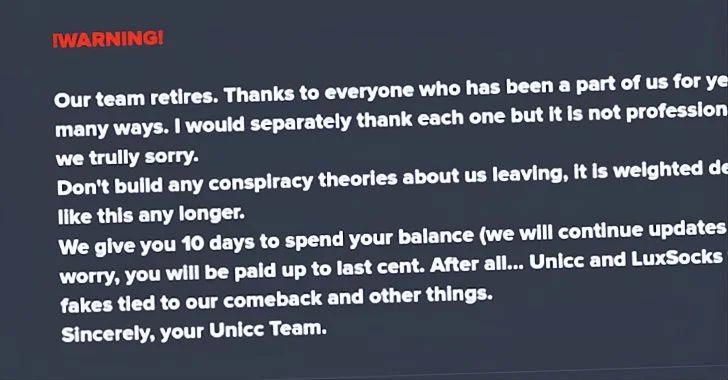

"No crean en ninguna teoría conspirativa sobre nuestra salida" dijeron los operadores anónimos de UniCC en una publicación de despedida en un foro de la Dark Web, según la firma de blockchain analytics, Elliptic. "Es una decisión pesada, no somos jóvenes y nuestra salud no nos permite trabajar por mucho tiempo."

El equipo de UniCC le dio, también, a sus usuarios 10 días para gastar sus balances, mientras advierte a los clientes con "no seguir ninguna noticia falsa sobre nuestra vuelta."

Plataformas como UniCC funcionan como un mercado underground en donde los detalles de tarjetas de creditos robadas de minoristas online, bancos y empresas de pago, al inyectar skimmers maliciosos, se trafican a cambio de criptomonedas. Las tarjetas, luego, son utilizadas por criminales para comprar objetos de alto valor o tarjetas de regalo.

"Este proceso es conocido como "carding" y se ha vuelto una parte esencial en los trucos de los cibercriminales" Dijeron los investigadores de Elliptic. "Esta técnica es muy valiosa por derecho propio, pero también es utilizada para lavar y retirar las criptomonedas obtenidas por otros tipos de cibercrimenes."

Esto ocurre exactamente un año después de que Joker's Stash, el anterior líder del mercado, se retirara en enero del 2021 después de haber facilitado la venta de casi $400 millones de tarjetas robadas. El fin del Joker's Stash benefició a UniCC, quien rápidamente se puso al tope de la cima con una cuota de mercado del 30%, según los investigadores.

También es el último de una lista creciente de mercados criminales que cerraron voluntariamente durante el último año, incluyendo a White House Market, Cannazon y Torrez. Esto fue seguido por Monopoly Market, el cual se volvió inaccesible a principios de este mes lo que se sospecha que es una estafa de salida.

Dicho esto, el mercado ilícito para el robo de tarjetas se ha vuelto tan lucrativo que las ventas han sobrepasado 1,4 billones tan solo en Bitcoin, abriendo el camino para nuevos entrantes al espacio que tienden a llenar rápidamente el vacío dejado por las entidades criminales desaparecidas de una manera que refleja la constante evolución del ransomware.

El más notable de todos ha sido All World Cards, el cual apareció en escena en mayo del 2021 y desde entonces llamó la atención por fugar datos de un millón de tarjetas de creditos entre el 2018 y 2019 en un foro de ciberdelincuencia gratis, con la mayoría de las tarjetas siendo del Banco Estatal de La India, Banco Santander y el Banco Sutton.

"La reciente ola de despedidas ha sido, potencialmente, un disparador para el retiro de UniCC, mientras los criminales ven una oportunidad en la turbulencia para huir con los fondos de los usuarios o retirarse para evitar una mayor atención de las fuerzas del orden", dijeron los investigadores.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailHackers explotan plataforma de video en la nube para atacar a sitios web de bienes raíces

Autor: Abeerah Hashim

Traducción: Leandro Di Dio

Fecha: 10/01/22

Los investigadores han descubierto varios ataques a la cadena de suministro que planta web skimmers en sitios web inmobiliarios a través de plataformas de hosting de video en la nube.

Ataque a la cadena de suministro de la plataforma de video apunta a bienes raíces

De acuerdo a la publicación de Palo Alto Network Unit 42, los hackers están atacando a sitios web de bienes de raíces a través de plataformas de video.

Específicamente, los investigadores encontraron alrededor de cientos de sitios web pertenecientes a la misma empresa matriz infectada por el mismo web skimmers. Un análisis más detallado reveló que esos sitios web de bienes raíces importaron el mismo video malicioso desde una plataforma de hosting en la nube.

Eventualmente, los investigadores descubrieron que los delincuentes detrás de esta campaña habían comprometido la plataforma en la nube para emprender un ataque a la cadena de suministro.

Al evaluar un sitio web comprometido, los investigadores encontraron un skimmer con un script muy ofuscado en un iframe URL. Habían compartido los detalles del script en una publicación.

Al considerar como los atacantes manipularon el video, la publicación dice:

"Cuando el usuario de la plataforma en la nube crea un jugador, el usuario está habilitado para agregar sus propias configuraciones en Javascript al descargar un archivo en Javascript para ser incluido en su jugador. En esta instancia especifica, el usuario descargaba un script que podía ser modificado para incluir código malicioso."

Consecuentemente, como el atacante alteró el script en una localización hosteada, la actualización posterior de la plataforma hizo que el video malicioso persistiera.

"Inferimos que el atacante alteró el script estático en su localización hosteada adjuntando código skimmer. En la próxima actualización del jugador, la plataforma de video volvió a ingerir el archivo comprometido y lo entregó junto con el reproductor afectado."

En cuanto al skimmer, como era de esperar, tiene como objetivo robar los datos de la tarjeta de pago y otra información sensible. Esto luego se envía al servidor (con un bajo indice de detección en VirusTotal)

Por ahora, los investigadores han ayudado a eliminar el malware del sitio web afectado y de la plataforma en la nube. Sin embargo, todavía instan a organizaciones y usuarios similares a que desconfíen de tales ataques a la cadena de suministro.

Fuente: SecurityWeek

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailCadena hotelera dice que los datos de los empleados fueron robados en un ataque de ransomware

Autor: Ionut Arghire

Traducción: Leandro Di Dio

Fecha: 03/01/22

La cadena hotelera McMenamins ha confirmado que la información de los empleados que se remonta a enero de 1998 se vio comprometida en un reciente ataque de ransomware.

McMenamins, que opera una cadena de cervecerías, pubs, hoteles y locales de música en Oregon y Washington, dice que bloqueó el ataque el 12 de diciembre pero advierte que los datos de los empleados, tanto actuales como del pasado, fueron comprometidos.

La compañía envio cartas de notificación a los individuos que fueron empleados desde el 1 de julio del 2010 hasta el 12 de diciembre del 2021, alentando a los ex-empleados, del 1 de enero de 1998 al 30 de junio del 2010, a visitar su sitio web para instrucciones en como proteger sus datos.

En una declaración, la compañía dijo que los datos comprometidos incluían: nombres, fechas de nacimientos, dirección de sus viviendas y de email, números de teléfono, raza, etnia, genero, números de seguro social, notas de desempeño y disciplina, montos de contribución a la renta y al retiro e información médica tales como estado de discapacidad y elecciones del plan de seguro médico.

Además, McMenamins dice los atacantes podrían haber tenido acceso a "archivos que contienen información de cuenta bancaria de depósito directo" Pero, aclara, que no hay evidencia de que eso haya ocurrido.

McMenamins dice que ningún dato de pagos de clientes han sido afectados pero advierte que el incidente impactó en sistemas operacionales tales como: teléfonos, procesamiento de tarjetas de crédito y sistemas de reserva del hotel. Tarjetas de compra y canjes de regalos también se vieron afectadas, al igual que el sistema de correo electrónico de la empresa.

Fuente: SecurityWeek

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|