En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)| |News Marzo 2k21 (4)| |News Abril 2k21 (5)| |News Mayo 2k21 (4)| |News Junio 2k21 (4)| |News Julio 2k21 (4)| |News Agosto 2k21 (5)| |News Septiembre 2k21 (4)| |News Octubre 2k21 (4)| |News Noviembre 2k21 (4)|

Los detectores de metales Garrett se pueden hackear de forma remota

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 27/12/21

Un número de fallas de seguridad han sido reveladas en un componente de networking en Detectores de Metales Garrett que podría permitir a los atacantes remotos vulnerar los requerimientos de autenticación, alterar las configuraciones del detector de metales, e incluso ejecutar código arbitrario en los dispositivos.

"Un atacante podría manipular este módulo para monitorear estadísticas remotamente en detectores de metales, como si la alarma se ha disparado o cuantos visitantes han pasado" Advirtió Cisco Talos en una divulgación publicada la semana pasada. "Ellos podrían también hacer cambios en las configuraciones, tales como alterar la el nivel de sensibilidad de algún dispositivo, que potencialmente representa un riesgo de seguridad para los usuarios que dependen de esos detectores de metales"

El investigador de seguridad de Talos, Matt Wiseman, fue acreditado por descubrir y reportar esas vulnerabilidades el 17 de agosto del 2021. Han sido lanzados parches por el proveedor el 13 de diciembre del 2021.

La falla reside en el módulo iC, que permite a los usuarios comunicarse con detectores de metales tales como Garrett PD 6500i o Garrett MZ 6100 usando una computadora a través de la red, ya sea cableada o inalámbrica. Permite a los clientes controlar y monitorear los dispositivos desde una localización remota en tiempo real.

La lista de vulnerabilidades es la siguiente:

- CVE-2021-21901 (CVSS score: 9.8), CVE-2021-21903 (CVSS score: 9.8), CVE-2021-21905, y CVE-2021-21906 (CVSS scores: 8.2). Vulnerabilidades de desbordamiento de búfer basadas en pilas que pueden ser ejecutadas al enviar un paquete malicioso al dispositivo.

- CVE-2021-21902 (CVSS score: 7.5). Una vulnerabilidad de autenticación por bypass derivada de una condición de carrera que puede ser lanzada al enviar una secuencia de solicitudes.

- CVE-2021-21904 (CVSS score: 9.1), CVE-2021-21907 (CVSS score: 4.9), CVE-2021-21908, y CVE-2021-21909 (CVSS scores: 6.5). Vulnerabilidades transversales de directorio que podrían ser explotadas al enviar comandos especialmente diseñados.

Explotación exitosa de las fallas antes mencionadas en el Modulo iC CMA versión 5.0 podría permitirle a un atacante secuestrar una sesión de usuario autenticada, leer, escribir o borrar archivos arbitrarios en el dispositivo, y peor, llevar a la ejecución de código remoto.

En vista de la severidad de las vulnerabilidades, se les recomienda altamente a los usuarios actualizar a la última versión del firmware tan pronto como sea posible.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailMeta demanda a hackers detrás de ataques de phishing en Facebook, WhatsApp e Instagram

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 20/12/21

La empresa matriz de Facebook, Meta Platforms, dijo el lunes que ha presentado una demanda federal en el Estado de California contra delincuentes que operaron más de 39,000 sitios web phishing que suplantaban sus propiedades digitales para engañar a usuarios desprevenidos para divulgar sus credenciales de login.

El objetivo de la ingeniería social incluía la creación de páginas web deshonestas que se hacían pasar por el login de Facebook, Messenger, Instagram y WhatsApp en los cuales las victimas eran instadas a ingresar sus nombres de usuario y contraseñas que luego eran almacenadas por los acusados. El gigante tecnológico también está buscando 500000 dólares de los atacantes anónimos.

Los ataques fueron llevados a cabo usando un servicio de retransmisión, Ngrok, el cual redireccionaba el trafico de internet a los sitios web phishing de una manera que ocultaba la verdadera ubicación de la infraestructura fraudulenta. Meta dijo que el volumen de esos ataques de phishing aumentó de volumen desde marzo del 2021 y que eso funcionaba con el servicio de retransmisión para suspender miles de URL a los sitios web de phishing.

"La demanda judicial es un paso más en nuestros esfuerzos continuos para proteger la seguridad y privacidad de las personas, mandar un mensaje claro a aquellos que intenten vulnerar nuestras plataformas e incrementar la responsabilidad de aquellos que vulneran las tecnologías" Dijo Jessica Romero, Directora de cumplimiento y litigio de plataformas de Meta, en una declaración.

El litigio ocurre días después de que la empresa de tecnología social anunció que tomó medidas para interrumpir las actividades de siete equipos de vigilancia a sueldo que crearon alrededor de 1500 cuentas falsas de Facebook e Instagram para atacar a 50.000 usuarios ubicados en más de 100 países. El mes pasado, Meta dijo que había prohibido a cuatro grupos de ciberdelincuentes por atacar a periodistas, organizaciones humanitarias y fuerzas militares anti-régimen en Afganistán y Siria.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailAfiliado de ransomware arrestado en Rumania; 51 corredores de datos robados

Arrestados en Ucrania

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 13/12/21

Europol, la agencia principal de aplicación de la ley en la Unión Europea, ha anunciado el arresto de un tercero, de nacionalidad rumana, por su rol como afiliado de ransomware sospechado de hackear organizaciones y compañías de alto perfil y robar grandes volúmenes de datos sensibles.

El individuo anónimo, de 41 años de edad, fue capturado el lunes a la mañana en su casa en Craiova, Rumania, por la dirección rumana de Investigación del Terrorismo y Crimen Organizado (DIICOT) siguiendo una investigación unida en colaboración con la Oficina Federal de Investigaciones de USA (FBI)

Actualmente no se sabe con que banda de ransomware estaba trabajando el sospechoso, pero el evento ocurre un poco más de un mes después de que las autoridades rumanas arrestaron a dos afiliados a la familia del REvil ransomware, quienes, se cree, de haber orquestado no menos de 5000 ataques y obtenido cerca de $600000 de las víctimas

Los afiliados juegan un rol importante en los modelos de negocios basados en suscripción ransomware-as-a-service (RaaS), y son responsables por rentar el kit de herramientas de códigos fuentes propietarios y lanzar sus propios ataques contra una lista de objetivos.

Los atacantes son a menudo reclutados por los operadores de ransomware en foros underground después de haber investigado sus habilidades técnicas y sus países de origen, pero los afiliados también ganan una gran parte de cada pago de rescate exitoso, obteniendo en cualquier lugar entre el 65% y 90%, convirtiéndolo en una empresa cada vez más exitosa y rentable para los ciberdelincuentes.

De acuerdo a la Europol, se dice que el sospechoso ha tenido como objetivo a grandes compañías IT de Rumania enviando servicios a los clientes en la venta minorista, energía y sectores de servicios públicos. Subsecuentemente, el afiliado desplegó el ransomware y extrajo valiosos datos de los clientes de la compañía localizados en el país y más allá, antes de proceder a cifrar los archivos.

"La información robada incluía la información financiera de compañías, información personal sobre empleados, detalles de clientes y otros documentos importantes." Dijo Europol en una declaración. "El sospechoso, así, pediría por un pago de rescate considerable en criptomonedas, amenazando con fugar los datos robados en foros de cibercriminales si sus demandas no se cumplían"

Ucrania arresta a 51 personas por vender datos robados de 300 millones de personas

En una acción policial separada, el departamento de ciberseguridad de la policía nacional de Ucrania, anunció que había arrestado a 51 personas en conexión con posesión ilegal de alrededor de 100 bases de datos que contienen información personal de más de 300 millones de ciudadanos de Ucrania, Europa y Estados Unidos.

Las bases de datos también incluían "información confidencial en finanzas y actividades económicas de individuos y entidades legales, información sobre clientes de bancos e instituciones comerciales, datos de autorización en correos electrónicos, redes sociales, tiendas online y más" Dijo el departamento en una declaración.

Como parte de una operación denominada "DATA" los oficiales lideraron a un total de 117 investigadores en varias partes del país y dieron de baja un sitio web anónimo que ofrecía datos robados (tales como números de teléfonos, nombres y, en algunos casos, información de registros de vehículos) para venta.

"Más de 30 canales de diseminación ilegal de información fueron bloqueadas durante la investigación." Advirtió la agencia, con Serhiy Lypka, jefe del Departamento para Combatir crímenes en el campo de Sistemas de Computación, declarando "el costo de las bases de datos osciló entre 500 y 50.000 hryvnias, dependiendo de su contenido y valor comercial."

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailCuidado: Otro producto de ManageEngine de Zoho fue encontrado bajo ataques activos

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 05/12/21

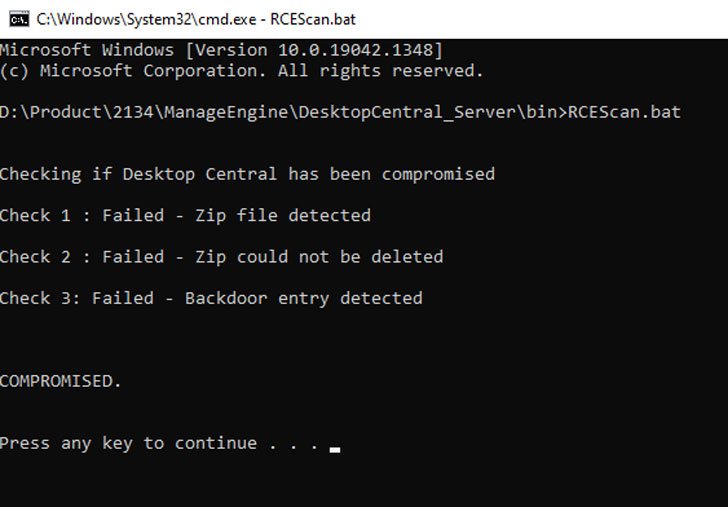

El viernes, la empresa proveedora de software, Zoho, alertó que una falla critica recientemente parcheada en su Escritorio Central y Escritorio MSP Central está siendo activamente explotada por delincuentes, marcando la tercer vulnerabilidad en seguridad de sus productos por ser atacados en un lapso de cuatro meses.

El problema, al que se le asignó el identificador CVE-2021-44515, es una autentica vulnerabilidad bypass que le podría permitir a un atacante eludir las protecciones de autenticación y ejecutar código arbitrario en el Servidor del Escritorio MSP Central.

"Si es vulnerado, los atacantes pueden ganar acceso no autorizado a el producto al enviar una solicitud especialmente diseñada que conduce a la ejecución de código remoto" Advirtió Zoho en una consulta "Como estamos advirtiendo explotaciones en esta vulnerabilidad, recomendamos fuertemente a los clientes que actualicen sus instalaciones a las última versión tan pronto como sea posible"

La compañía también ha habilitado una herramienta para detectar Exploits que ayudará a los clientes a identificar signos para saber si sus instalaciones fueron comprometidas.

Con este desarrollo, CVE-2021-44515 se une a otras dos vulnerabilidades, CVE-2021-44077 y CVE-2021-40539 que han sido modificadas para comprometer las redes de infraestructuras criticas de organizaciones a lo largo del mundo.

La revelación aparece un día después de que la Ciberseguridad de USA y la Agencia de Infraestructura de Seguridad (CISA) advirtieran que CVE-2021-44077 (una vulnerabilidad de ejecución de código remoto de ServiceDesk Plus, no autenticada) está siendo explotada para arrojar web shells y llevar a cabo una serie de actividades posteriores a la explotación como parte de una campaña denominad "Templo inclinado"

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|