En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)| |News Marzo 2k21 (4)| |News Abril 2k21 (5)| |News Mayo 2k21 (4)| |News Junio 2k21 (4)| |News Julio 2k21 (4)| |News Agosto 2k21 (5)| |News Septiembre 2k21 (4)| |News Octubre 2k21 (4)| |News Noviembre 2k21 (4)| |News Diciembre 2k21 (4)| |News Enero 2k22 (5)| |News Febrero 2k22 (4)|

Google publica una solución de emergencia para un zero-day de Chrome

Autor: Ionut Arghire

Traducción: Leandro Di Dio

Fecha: 28/03/22

Google publicó una actualización de seguridad para Chrome 99 para solucionar una vulnerabilidad para la cual existe un exploit publico.

Rastreado como CVE-2022-1096 y considerado de alta severidad, el agujero de seguridad es descripto como un bug de "confusión de tipos" en Javascript V8 y en el motor WebAssembly.

El gigante buscador de internet dice que el bug fue reportado por un investigador anonimo y la compañía aún tiene que determinar la cantidad de dinero por esta publicación.

"Google es consciente de que existe un exploit para CVE-2022-1096" Advierte la compañía en su aviso, sin proveer más detalles sobre la vulnerabilidad en si misma ni la explotación observada.

Fue incluido un parche para esta falla en Chrome 99.0.4844.84, la cual se está implementando para los usuarios Windows, Mac y Linux.

CVE-2022-1096 es el segundo zero-day de Chrome que Google ha abordado este año.

Rastreado como CVE-2022-0609 y solucionado en febrero, el primer zero-day de Chrome fue explotado por al menos dos norcoreanos para atacar a cientos de individuos y medios de comunicación, registradores de dominios, proveedores de software y proveedores de web hosting.

"Sospechamos que estos grupos trabajan para la misma entidad con una cadena de suministro compartida, por lo tanto con el uso de el mismo kit de exploit" Dijo Google a principios de esta semana.

Poco después de que Google lanzara Chrome 99.0.4844.84, Microsoft anunció que actualizó su navegador basado en Chromium, Edge, a la versión 99.0.1150.55 para resolver el CVE-2022-1096.

Se les aconseja a los usuarios de Chrome y Edge a aplicar los parches disponibles tan pronto como les sea posible.

Fuente: Security Week

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailNuevo ataque 'navegador en el navegador' (Browser-in-the-Browser o BITB) vuelve al phishing casi indetectable

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 21/03/22

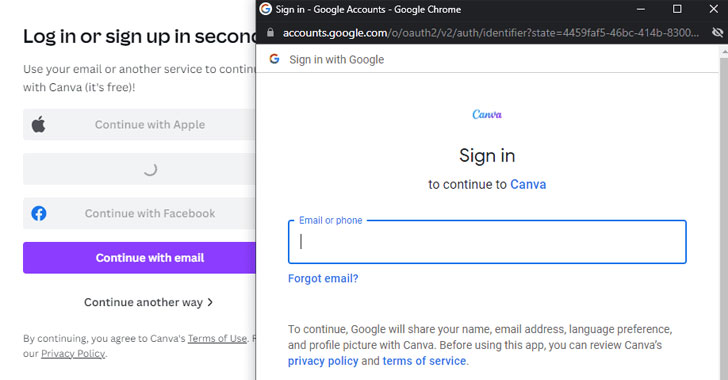

Una nueva técnica phishing, denominada ataque de 'navegador en el navegador' (Browser-in-the-Browser o BITB), puede ser explotada para simular una ventana del navegador dentro de un navegador para falsificar un dominio legítimo, lo que logra realizar ataques de phishing convincentes.

De acuerdo al investigador de seguridad y penetration tester, que se hace llamar mrd0x_, el método toma ventaja de opciones de inicio de sesión único (SSO) de terceros embebidas en sitios web tales como "Registrarse con Google" (o Facebook, Apple or Microsoft).

Mientras que el comportamiento por default cuando un usuario intenta registrarse vía esos métodos serán recibidos por una ventana emergente para completar el proceso de autenticación, el ataque BitB apunta a replicar este proceso entero usando un mix de código HTML y CSS para crear una ventana del navegador completamente fabricada.

"Combinar el diseño de la ventana con un iframe dirigido al servidor malicioso que aloja la página de phishing, y es básicamente indistinguible" Dijo mrd0x_ en una publicación técnica la semana pasada. "Javascript puede ser utilizado fácilmente para hacer aparecer la ventana en un link, un button, en la página cargando, etc".

Mientras que este método hace que sea más fácil montar campañas de ingeniería social, vale la pena señalar que las victimas potenciales deben ser redirigidas al dominio phishing que puede desplegar la ventana de autenticación falsa para cosechar credenciales.

"Pero una vez que está en el sitio web del atacante, el usuario estará tranquilo mientras escribe sus credenciales en lo que parece ser un sitio web legítimo (porque la URL dice eso)" agregó mrd0x_

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailLa compañía de videojuegos, Ubisoft, confirma que fue hackeada. Restablece las contraseñas del personal

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 14/03/22

El viernes, la compañía de videojuegos francesa, Ubisoft, confirmó que fue victima de un "incidente de ciberseguridad" causando interrupciones temporarias en sus juegos, servicios y sistemas.

La firma con sede en Montreuil dijo que estaba en marcha una investigación sobre el incidente y que se ha iniciado un restablecimiento de contraseñas en toda la empresa como medida de precaución.

"También confirmamos que todos nuestros juegos y servicios están funcionando normalmente y hasta este momento no existe evidencia de que se haya accedido o expuesto alguna información personal de algún jugador como consecuencia de este incidente" Dijo la compañía en una declaración.

La noticia del ataque aparece en medio de una cadena de ataques de alto perfil dirigidos a NVIDIA, Samsung, Mercado Libre, y Vodafone en semanas recientes. Mientras que la agrupación delictiva, LAPSUS$, se declaró responsable por esos ataques, no está claro si el grupo está detrás del ataque a Ubisoft también.

El sitio de noticias de tecnología, The Verge, que fue el primero en cubrir el desarrollo, dijo que la agrupación criminal parecía confirmar su intervención, aunque vale la pena señalar que LAPSUS$ no se ha pronunciado sobre tomar el crédito como lo hizo en los otros casos.

A diferencia de otros grupos criminales que roban y encriptan información propietaria para pedir rescate, LAPSUS$ extorsiona a sus víctimas al saquear los datos confidenciales y mantenerlos como rehenes, y amenazar con fugas si no se cumplen sus demandas.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailGoogle compra la firma de ciberseguridad, Mandiant, por $5,4 billones de dólares

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 08/03/22

Google oficialmente adquirió la compañía de ciberseguridad Mandiant en un pago en efectivo de, aproximadamente, $5,4 billones de dólares según anunciaron este martes las dos firmas.

Se espera que Mandiant se incorpore a Google Cloud tras el cierre de la adquisición, lo cual está programado para que ocurra a finales de este año, agregando al siguiente combo de seguridad que ofrece este último, tales como: BeyondCorp Enterprise, VirusTotal y Chronicle.

"Hoy en día las organizaciones se enfrentan a desafíos de ciberseguridad que se han acelerado en frecuencia, severidad y diversidad, haciendo que crear una seguridad global sea obligatorio" Dijo Google en una declaración.

"Para hacer frente a estos riesgos, las empresas deben poder detectar y responder a las adversidades rápidamente, analizar y automatizar la inteligencia de amenzas para escalar la detección de amenazas en todas las organizaciones, orquestar y automatizar la remediación, validar la protección ante amenazas conocidas y simular nueva amenazas."

Mandiant se convirtió en una entidad independiente, otra vez, en junio del 2021 cuando FireEye, que adquirió la compañía en 2013, vendió sus productos comerciales y la marca FireEye por 1.200 millones de dólares a un consorcio liderado por la firma de capital privado Symphony Technology Group.

Symphony, que también adquirió McAfee Enterprise por $4 billones en marzo del 2021, combinó los dos negocios para lanzar Trellix a principios de este año.

La firma de seguridad es bien conocida por revelar e investigar el compromiso de la cadena de suministros de Solar Wind, un devastador ataque cibernético que afectó a miles de sus clientes intermedios y pasó desapercibido durante meses hasta su descubrimiento en diciembre del 2020.

"La adquisición complementará las fortalezas ya existentes de Google Cloud" Dijo Mandiant, declarando que el negocio "entrega un conjunto de operaciones de seguridad de extremo a extremo con capacidades más grandes así como servicios de asesoramiento que ayudan a los clientes a abordar desafíos críticos de seguridad y permanecer protegidos en cada escenario del ciclo de vida de seguridad."

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|