En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)| |News Marzo 2k21 (4)| |News Abril 2k21 (5)| |News Mayo 2k21 (4)| |News Junio 2k21 (4)| |News Julio 2k21 (4)| |News Agosto 2k21 (5)| |News Septiembre 2k21 (4)| |News Octubre 2k21 (4)| |News Noviembre 2k21 (4)| |News Diciembre 2k21 (4)| |News Enero 2k22 (5)| |News Febrero 2k22 (4)| |News Marzo 2k22 (4)| |News Abril 2k22 (2)| |News Mayo 2k22 (3)|

Investigadores descubren técnicas sigilosas utilizadas por cibercriminales de Cranefly

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 28/10/22

Un grupo de ciberdelincuentes, recientemente descubiertos, conocidos por atacar a empleados que trabajan con transacciones corporativas fueron vinculados a un nuevo backdoor llamado Danfuan

Este malware, hasta ahora indocumentado, se envia a través de otro programa llamado Geppei. Según los Investigadores de Symantec, a través de Broadcom Software, en un reporte compartido con The Hacker News

El programa que lo envia "es utilizado para instalar el nuevo backdoor y otras herramientas usando la novedosa técnica de lectura de comandos de logs IIS aparentemente inocuos" Dijeron los investigadores.

El set de herramientas fue atribuido, según la compañía de ciberseguridad, a un grupo de espionaje sospechoso llamado UNC3524, también conocido como Cranefly, el cual salió a la luz por primera vez en mayo del 2022 por su enfoque en la recopilación masiva de correos de las víctimas que se ocupan de fusiones y adquisiciones, y otras transacciones financieras.

Una de las claves del grupo es QUIETEXIT, un backdoor desplegado en aplicaciones de redes que no soportan antivirus o detección de endpoint, tales como carga de equilibradores y controladores de punto de acceso inalámbrico, permitiéndole a los atacantes permanecer fuera del radar por mucho tiempo.

Geppei y Danfuan se suman al armamento cibernético personalizado de Cranefly, con la primera actuando de software que lee comandos de los logs IIS que se hacen pasar por solicitudes web de acceso inofensivas enviadas a servidores comprometidos.

"Los comandos leídos por Geppeis contienen archivos maliciosos codificados en .ashx" Advirtieron los investigadores. "Esos archivos son guardados en una carpeta arbitraria determinada por el parámetro del comando y se ejecutan como backdoors"

Esto incluye una web shell llamada reGeorg, el cual fue puesto en uso por otros atacantes tales como APT28, DeftTorero, y Worok y un malware nunca antes visto apodado Danfuan, que está diseñado para ejecutar el código C# recibido.

Symantec dijo que no se ha observado al atacante extrayendo datos de las máquinas víctimas a pesar de un largo tiempo de permanencia de 18 meses en redes comprometidas.

"El uso de una técnica novedosa y herramientas personalizadas, así como los pasos tomados para ocultar las huellas de esta actividad en máquinas víctimas, indica que Cranefly es un atacante suficientemente hábil" Concluyeron los investigadores.

"Las herramientas desplegadas y esfuerzos realizados para ocultar esta actividad [...] indica que la motivación más probable para este grupo es la obtención de información"

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailFalla crítica es reportada en la máquina virtual Move que potencia la red blockchain de Aptos

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 22/10/22

Investigadores han revelado detalles sobre una falla crítica, ahora parcheada, en la máquina virtual Move que potencia a la red blockchain de Aptos.

La vulnerabilidad "puede causar que los nodos de Aptos se choquen y causen denegación de servicio" Dijo el laboratorio cibernético de Singapur, Numen, en una publicación técnica a principios de este mes.

Aptos es un participante nuevo en el mundo de blockchain, el cual lanzó su red principal el 17 de octubre del 2022. Este tiene sus raíces en el sistema de pago Diem stablecoin propuesto por Meta, el cual a su vez presentó una cartera digital, de corta vida, llamada Novi

La red está construida utilizando un lenguaje de programación independiente conocido como Move, un sistema basado en Rust que fue diseñado para implementar y ejecutar contratos inteligentes en un entorno de ejecución seguro, también conocido como la máquina virtual Move (MoveVM )

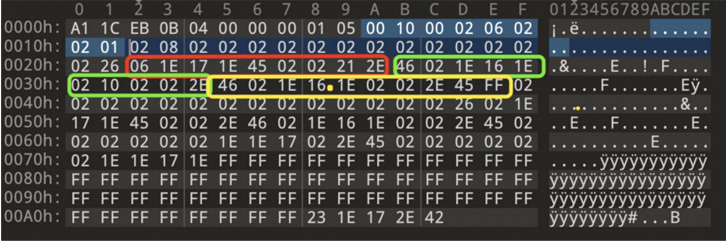

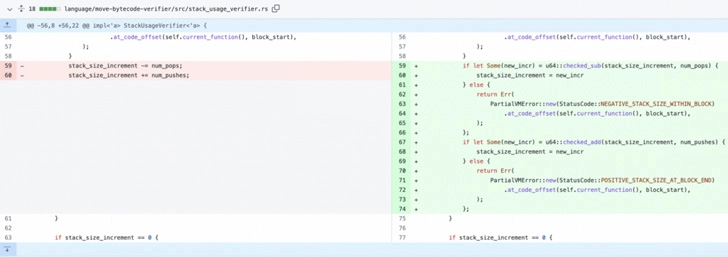

La vulnerabilidad identificada por los laboratorios cibernéticos de Numen está arraigada en el módulo de verificación de Move ("stack_usage_verifier.rs"), un componente que valida las instrucciones bytecode previo a su ejecución en la MoveVM

Especificamente, se relaciona con una vulnerabilidad integer overflow en el lenguaje de programación Web3 basado en pilas que podía resultar en un comportamiento indefinido y por lo tanto romper.

"Desde que esta vulnerabilidad ocurre en la ejecución del módulo Move, para los nodos en la cadena, si el código bytecode es ejecutado, causará un ataque DoS" Explicó la firma de ciberseguridad

"En casos severos, la red Aptos puede ser detenida por completo, lo cual causaría un daño inimaginable, y tiene un impacto serio en la estabilidad del nodo"

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailCISA advierte sobre una nueva vulnerabilidad crítica en servidores Bitbucket de Atlassian

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 01/10/22

La Agencia de infraestructura de seguridad y ciberseguridad (CISA) agregó, el viernes, una falla crítica recientemente revelada que afecta a Bitbucket Server and Data Center de Atlassian al explotar el conocido catálogo de vulnerabilidades (KEV), citando evidencia de explotación activa

Rastreado como CVE-2022-36804, el problema se relaciona con una vulnerabilidad de inyección de comando que podría permitir a los atacantes ejecutar código arbitrario en instalaciones suceptibles al enviar una petición HTTP especialmente diseñada

Sin embargo, para que el ataque sea exitoso, el atacante debe tener acceso al repositorio público o poseer permisos de lectura en un repositorio privado de Bitbucket

"Todas las versiones de Bitbucket Server and Datacenter lanzadas después de la 6.10.17 incluyendo la 7.0.0 y las más nuevas, son afectadas lo que significa que todas las instancias que están ejecutando cualquier versión entre 7.0.0 y la 8.3.0 inclusive, son afectadas por esta vulnerabilidad" Advirtió Atlassian a fines de agosto del 2022

CISA no proporcionó más detalles de como fue explotada la falla y qué tan extendidos son los esfuerzos de explotación, pero GreyNoise dijo que detectó evidencia de explotación el 20 y 23 de septiembre

Como contramedidas, todas las agencias del Poder Ejecutivo Federal Civil deben remediar las vulnerabilidades para el 21 de octubre del 2022 con el fin de proteger las amenazas activas contra las redes

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|