En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

AutoLearn4 - H.E.C. Módulo V - Enumeración -

Contenido total del Módulo 5 (FULL) con 84 páginas habladas y 27 videos:

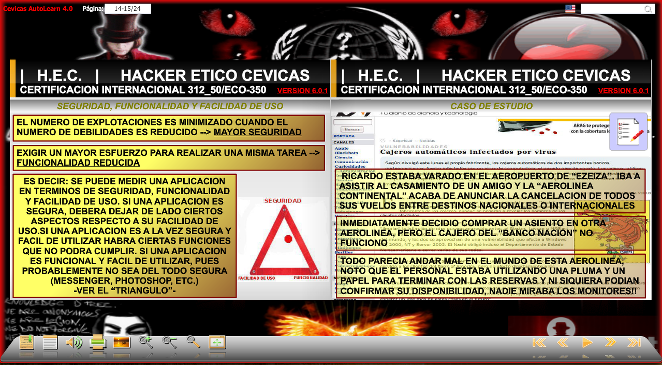

Escenario de Disertación, en relación a la Enumeración

Escenario de Disertación, en relación a la Enumeración

Objetivo del módulo y "ciclo de Hacking al sistema"

Objetivo del módulo y "ciclo de Hacking al sistema"

Que es la Enumeración, definición de sus diferentes técnicas

Que es la Enumeración, definición de sus diferentes técnicas

Como conectarse a un objetivo y extraerle información con un usuario y contraseña "nulos"

Como conectarse a un objetivo y extraerle información con un usuario y contraseña "nulos"

LABORATORIO PRACTICO 1 (DEMO EN VIDEO): Instrumentación de una "sesión nula" y su posterior verificación (contra un Server Windows)

LABORATORIO PRACTICO 1 (DEMO EN VIDEO): Instrumentación de una "sesión nula" y su posterior verificación (contra un Server Windows)

LABORATORIO PRACTICO 2 (DEMO EN VIDEO): Como obtener la lista COMPLETA de todos los Usuarios conectados o conocidos por un determinado objetivo y sus "políticas de contraseñas"

LABORATORIO PRACTICO 2 (DEMO EN VIDEO): Como obtener la lista COMPLETA de todos los Usuarios conectados o conocidos por un determinado objetivo y sus "políticas de contraseñas"

LABORATORIO PRACTICO 3 (DEMO EN VIDEO): Como hacerse con los "Dominios", PCs y Usuarios de toda una Red, desde el D.O.S. ;)

LABORATORIO PRACTICO 3 (DEMO EN VIDEO): Como hacerse con los "Dominios", PCs y Usuarios de toda una Red, desde el D.O.S. ;)

LABORATORIO PRACTICO 4 (DEMO EN VIDEO): Enumeración "NETBIOS NULA" o "como evitar las protecciones a la Enumeración" (anti contra medidas)

LABORATORIO PRACTICO 4 (DEMO EN VIDEO): Enumeración "NETBIOS NULA" o "como evitar las protecciones a la Enumeración" (anti contra medidas)

LABORATORIO PRACTICO 5 (DEMO EN VIDEO): Como atacar a un objetivo, con 16 tipos diferentes de Enumeraciones y en menos de un segundo.......

LABORATORIO PRACTICO 5 (DEMO EN VIDEO): Como atacar a un objetivo, con 16 tipos diferentes de Enumeraciones y en menos de un segundo.......

LABORATORIO PRACTICO 6 (DEMO EN VIDEO): Enumeración automatizada de Usuarios, tipo de cuentas, Grupos, privilegios, edad de las contraseñas y un largo etcétera...

LABORATORIO PRACTICO 6 (DEMO EN VIDEO): Enumeración automatizada de Usuarios, tipo de cuentas, Grupos, privilegios, edad de las contraseñas y un largo etcétera...

CONTRAMEDIDAS a la problemática de las "Sesiones nulas"

CONTRAMEDIDAS a la problemática de las "Sesiones nulas"

LABORATORIO PRACTICO 7 (DEMO EN VIDEO): Como securizar sus sistemas operando desde el "Registro de Windows"

LABORATORIO PRACTICO 7 (DEMO EN VIDEO): Como securizar sus sistemas operando desde el "Registro de Windows"

LABORATORIO PRACTICO 8 (DEMO EN VIDEO): Como ejecutarle aplicaciones al objetivo, en forma remota y sin ser detectado

LABORATORIO PRACTICO 8 (DEMO EN VIDEO): Como ejecutarle aplicaciones al objetivo, en forma remota y sin ser detectado

LABORATORIO PRACTICO 9 (DEMO EN VIDEO): Como averiguar todos los archivos y carpetas que están siendo accedidos en un objetivo y todos los Usuarios que lo realizan

LABORATORIO PRACTICO 9 (DEMO EN VIDEO): Como averiguar todos los archivos y carpetas que están siendo accedidos en un objetivo y todos los Usuarios que lo realizan

LABORATORIO PRACTICO 10 (DEMO EN VIDEO): Como CERRARLE cualquier proceso o aplicación (AntiVirus, Firewall, IDS, etc.) a un objetivo en forma remota... ¡sin ser DETECTADO!

LABORATORIO PRACTICO 10 (DEMO EN VIDEO): Como CERRARLE cualquier proceso o aplicación (AntiVirus, Firewall, IDS, etc.) a un objetivo en forma remota... ¡sin ser DETECTADO!

LABORATORIO PRACTICO 11 (DEMO EN VIDEO): Como obtener las características del Hardware (RAM, procesador, registrante, MAC, etc.) remotamente dede un tercero

LABORATORIO PRACTICO 11 (DEMO EN VIDEO): Como obtener las características del Hardware (RAM, procesador, registrante, MAC, etc.) remotamente dede un tercero

LABORATORIO PRACTICO 12 (DEMO EN VIDEO): Como enterarse de TODOS los programas que está ejecutando un objetivo determinado... tengan estos, interfaz gráfica o no ...

LABORATORIO PRACTICO 12 (DEMO EN VIDEO): Como enterarse de TODOS los programas que está ejecutando un objetivo determinado... tengan estos, interfaz gráfica o no ...

LABORATORIO PRACTICO 13 (DEMO EN VIDEO): Como saber que usuarios están trabajando en un determinado instante en una PC (para evitar encontrarse con el Administrador del Sistema)

LABORATORIO PRACTICO 13 (DEMO EN VIDEO): Como saber que usuarios están trabajando en un determinado instante en una PC (para evitar encontrarse con el Administrador del Sistema)

LABORATORIO PRACTICO 14 (DEMO EN VIDEO): ¡CUIDADO!: Como reemplazarle las Contraseñas a los Usuarios sin su consentimiento (utilizar esta técnica, con las correspondientes autorizaciones de los directivos de las Empresas involucradas)

LABORATORIO PRACTICO 14 (DEMO EN VIDEO): ¡CUIDADO!: Como reemplazarle las Contraseñas a los Usuarios sin su consentimiento (utilizar esta técnica, con las correspondientes autorizaciones de los directivos de las Empresas involucradas)

LABORATORIO PRACTICO 15 (DEMO EN VIDEO): Como "Secuestrar" una sesión de usuario (sesion hijacking) y pedir rescate por sus datos (NOTA: se utiliza un escenario de demostración legalizado por Cevicas Group Internacional, solo a modo de DEMOSTRACION de la problemática en cuestión)

LABORATORIO PRACTICO 15 (DEMO EN VIDEO): Como "Secuestrar" una sesión de usuario (sesion hijacking) y pedir rescate por sus datos (NOTA: se utiliza un escenario de demostración legalizado por Cevicas Group Internacional, solo a modo de DEMOSTRACION de la problemática en cuestión)

Enumeración del protocolo SNMP (previo estudio pormenorizado de su particular funcionamiento y componentes constituyentes)

Enumeración del protocolo SNMP (previo estudio pormenorizado de su particular funcionamiento y componentes constituyentes)

La importancia de la "MiB" en la enumeración SNMP (explicación de su arquitectura y accesos) en sus diferentes versiones

La importancia de la "MiB" en la enumeración SNMP (explicación de su arquitectura y accesos) en sus diferentes versiones

"Cadenas de Comunidad", Trampas, Agentes y en medio.. SNMP....

"Cadenas de Comunidad", Trampas, Agentes y en medio.. SNMP....

Como "CAMINARSE" a la Base de datos de manejo de Información (MiB)

Como "CAMINARSE" a la Base de datos de manejo de Información (MiB)

LABORATORIO PRACTICO 16 (DEMO EN VIDEO): Enumeración automática de SNMP con la mejor herramienta jamas construída ("randomizando" para no ser detectado y atacando por "listas"...) y como broche de oro "Detección de los BITS del procesador del objetivo!!)

LABORATORIO PRACTICO 16 (DEMO EN VIDEO): Enumeración automática de SNMP con la mejor herramienta jamas construída ("randomizando" para no ser detectado y atacando por "listas"...) y como broche de oro "Detección de los BITS del procesador del objetivo!!)

CONTRAMEDIDAS a la Enumeración SNMP

CONTRAMEDIDAS a la Enumeración SNMP

Enumeración del importantísimo protocolo LDAP (explicaciones de SSL, SASL, LDIF y DSML)

Enumeración del importantísimo protocolo LDAP (explicaciones de SSL, SASL, LDIF y DSML)

LABORATORIO PRACTICO 17 (DEMO EN VIDEO): Demostración de "Enumeración NTP" (que hora es, en los objetivos y sus porqués)

LABORATORIO PRACTICO 17 (DEMO EN VIDEO): Demostración de "Enumeración NTP" (que hora es, en los objetivos y sus porqués)

LABORATORIO PRACTICO 18 (DEMO EN VIDEO): Enumeración SMTP (como funcionan los Servidores de Correo electrónico y la forma de obtener información de los mismos y de todos sus Usuarios y Listas de Correos configuradas)

LABORATORIO PRACTICO 18 (DEMO EN VIDEO): Enumeración SMTP (como funcionan los Servidores de Correo electrónico y la forma de obtener información de los mismos y de todos sus Usuarios y Listas de Correos configuradas)

LABORATORIO PRACTICO 19 (DEMO EN VIDEO): Como saltarse las protecciones "de ofuscación de datos" de los grandes Servidores de correo electrónico...

LABORATORIO PRACTICO 19 (DEMO EN VIDEO): Como saltarse las protecciones "de ofuscación de datos" de los grandes Servidores de correo electrónico...

Explicación pormenorizada del funcionamiento de una comunicación entre un servidor Web y un Navegador de Internet

Explicación pormenorizada del funcionamiento de una comunicación entre un servidor Web y un Navegador de Internet

LABORATORIO PRACTICO 20 (DEMO EN VIDEO): Enumeración WEB (RIR, ASN, Prefijo BGP, País, ente registrante, ISP, etc.) de cada página visitada por el auditor de Seguridad (Ethical Hacker)

LABORATORIO PRACTICO 20 (DEMO EN VIDEO): Enumeración WEB (RIR, ASN, Prefijo BGP, País, ente registrante, ISP, etc.) de cada página visitada por el auditor de Seguridad (Ethical Hacker)

LABORATORIO PRACTICO 21 (DEMO EN VIDEO): Como obtener todos los "Links Ocultos" de un Servidor Web...

LABORATORIO PRACTICO 21 (DEMO EN VIDEO): Como obtener todos los "Links Ocultos" de un Servidor Web...

LABORATORIO PRACTICO 22 (DEMO EN VIDEO): Como extraer usuarios "Humanos" de una página Web determinada y obtener extensa información sobre los mismos......

LABORATORIO PRACTICO 22 (DEMO EN VIDEO): Como extraer usuarios "Humanos" de una página Web determinada y obtener extensa información sobre los mismos......

LABORATORIO PRACTICO 23 (DEMO EN VIDEO): Extracción de una "Huella digital Completa" de un Host víctima, por diferentes métodos automatizados...

LABORATORIO PRACTICO 23 (DEMO EN VIDEO): Extracción de una "Huella digital Completa" de un Host víctima, por diferentes métodos automatizados...

LABORATORIO PRACTICO 24 (DEMO EN VIDEO): Enumeración de dispositivos de hardware "embebidos" (Routers, Switches, Hubs, Impresoras JetDirect, IPcamp, IPphones, Alarmas, etc., etc....)

LABORATORIO PRACTICO 24 (DEMO EN VIDEO): Enumeración de dispositivos de hardware "embebidos" (Routers, Switches, Hubs, Impresoras JetDirect, IPcamp, IPphones, Alarmas, etc., etc....)

LABORATORIO PRACTICO 25 (DEMO EN VIDEO): Como enterarse de todo lo que "Comparte" una Red objetivo (Shares) mediante NETBIOS de una forma "¡Humanamente legible!" y sin formar parte de dicha Red...

LABORATORIO PRACTICO 25 (DEMO EN VIDEO): Como enterarse de todo lo que "Comparte" una Red objetivo (Shares) mediante NETBIOS de una forma "¡Humanamente legible!" y sin formar parte de dicha Red...

LABORATORIO PRACTICO 26 (DEMO EN VIDEO): Explicación de los diferentes "Roles" (tipos) de Servidores existentes en el Mundo y como enumerarlos por una determinada característica, como por ejemplo, por "Servidores R.A.S.")

LABORATORIO PRACTICO 26 (DEMO EN VIDEO): Explicación de los diferentes "Roles" (tipos) de Servidores existentes en el Mundo y como enumerarlos por una determinada característica, como por ejemplo, por "Servidores R.A.S.")

LABORATORIO PRACTICO 27 (DEMO EN VIDEO): Como descubrir las VERDADERAS aplicaciones o servicios que se están ejecutando en un "Puerto TCP/UDP CAMBIADO por Seguridad"!!!!!! (técnicas "Anti Hardening")

LABORATORIO PRACTICO 27 (DEMO EN VIDEO): Como descubrir las VERDADERAS aplicaciones o servicios que se están ejecutando en un "Puerto TCP/UDP CAMBIADO por Seguridad"!!!!!! (técnicas "Anti Hardening")

Metodología "Cevicas Group Internacional", para conducir exitosamente una Enumeración en el Mundo real.......

Metodología "Cevicas Group Internacional", para conducir exitosamente una Enumeración en el Mundo real.......

.... Y MUCHO MAS.. en sus 84 páginas animadas y habladas por mí.. Los espero también en este Módulo!!!

Curso disponible para este sistema:

"H.E.C." Hacker Etico Cevicas versión Autolearn

-Conviértase en un Profesional en seguridad Ofensiva y aprenda las Contramedidas-

¡QUIERES PROBARLO YA! te damos acceso directo y totalmente Gratuito a la primera parte del módulo I del AutoLearn4, solo haz click en la imagen inferior...y nos vemos dentro! - NOTA: las contraseñas de acceso son Capacitate y Amistad -

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|