En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

AutoLearn4 - H.E.C. Módulo I -Esenciales-

Contenido total del Módulo 1 (FULL, no la demo):

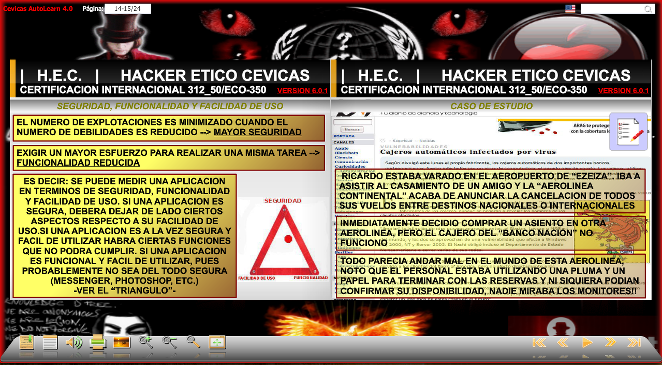

Terminologías Esenciales y estudio de la problemática de la "Seguridad"

Terminologías Esenciales y estudio de la problemática de la "Seguridad"

Elementos que conforman la Seguridad

Elementos que conforman la Seguridad Caso de Estudio "Como opera un Intruso"

Caso de Estudio "Como opera un Intruso" Las 5 fases del proceso de Penetración en un sistema

Las 5 fases del proceso de Penetración en un sistema Fase 1 "reconocimiento" (distintos tipos)

Fase 1 "reconocimiento" (distintos tipos) Fase 2 "Escaneo" (Laboratorio de escaneo online)

Fase 2 "Escaneo" (Laboratorio de escaneo online) Fase 3 "Ganar Acceso al sistema"

Fase 3 "Ganar Acceso al sistema" Fase 4 "Mantenimiento del Acceso"

Fase 4 "Mantenimiento del Acceso" Fase 5 "Cobertura de huellas"

Fase 5 "Cobertura de huellas" Los distintos tipos de Ataques (Varios Laboratorios sobre Windows para aprovecharlos)

Los distintos tipos de Ataques (Varios Laboratorios sobre Windows para aprovecharlos) Hacktivismo y diferentes clases de Hackers (sus Eticas y perfiles)

Hacktivismo y diferentes clases de Hackers (sus Eticas y perfiles) Investigación de "Vulnerabilidades", como ubicarlas, catalogarlas y solucionarlas (estudio de herramientas sobre varios Laboratorios)

Investigación de "Vulnerabilidades", como ubicarlas, catalogarlas y solucionarlas (estudio de herramientas sobre varios Laboratorios) Como llevar a cabo el "Hacking Etico" a un cliente (sus enfoques, como afrontarlo, que se debe entregar)

Como llevar a cabo el "Hacking Etico" a un cliente (sus enfoques, como afrontarlo, que se debe entregar) Los "Crímenes por computadora" y sus implicancias legales

Los "Crímenes por computadora" y sus implicancias legales

Curso disponible para este sistema:

"H.E.C." Hacker Etico Cevicas versión Autolearn

-Conviértase en un Profesional en seguridad Ofensiva y aprenda las Contramedidas-

¡QUIERES PROBARLO YA! te damos acceso directo y totalmente Gratuito a la primera parte del módulo I del AutoLearn4, solo haz click en la imagen inferior...y nos vemos dentro! - NOTA: las contraseñas de acceso son Capacitate y Amistad -

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|