En nuestro "CEVICAS Group" nos abocamos a la enseñanza personalizada sobre Seguridad Informática, capacitamos a las personas para entender todos los aspectos que atenten contra dicha Seguridad y luego de forma muy clara y sin apresurarse, las guiamos hacia la instrumentación de las "Contra-medidas" necesarias para la Securización de la Información, el Hardware asociado y el factor Humano circundante."

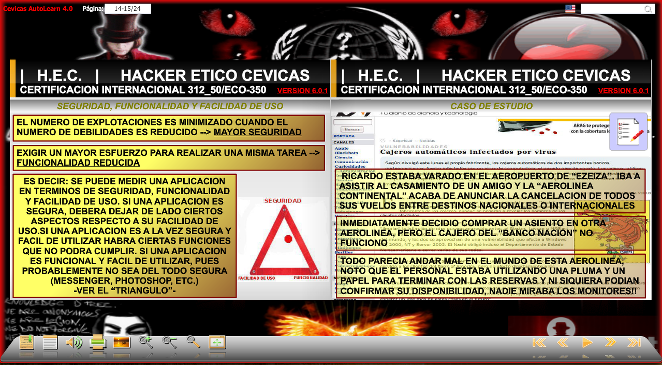

AutoLearn4 - H.E.C. Módulo VII - Hackeo al Sistema Avanzado -

Contenido total del Módulo 7 (FULL) con 101 páginas habladas y 24 videos:

Teoría sobre las diferentes formas de ocultar nuestras Herramientas en el Objetivo

Teoría sobre las diferentes formas de ocultar nuestras Herramientas en el Objetivo

LABORATORIO PRACTICO 1 (DEMO EN VIDEO): Como esconder una carpeta (y todo su contenido) desde la GUI o interfaz gráfica de Windows!!

LABORATORIO PRACTICO 1 (DEMO EN VIDEO): Como esconder una carpeta (y todo su contenido) desde la GUI o interfaz gráfica de Windows!!

Teoría y funcionamientos de los temidos "ROOTKITs" (el porqué de su uso, como se esconden de los Anti Virus, porqué son tan peligrosos, que pueden hacernos, etc.)

Teoría y funcionamientos de los temidos "ROOTKITs" (el porqué de su uso, como se esconden de los Anti Virus, porqué son tan peligrosos, que pueden hacernos, etc.)

LABORATORIO PRACTICO 2 (DEMO EN VIDEO): Como nos "plantan" (instalan) un ROOTKIT al vuelo (en tiempo de ejecución) en la PC, ocultan carpetas, archivos, claves del registro y un largo etcétera!!

LABORATORIO PRACTICO 2 (DEMO EN VIDEO): Como nos "plantan" (instalan) un ROOTKIT al vuelo (en tiempo de ejecución) en la PC, ocultan carpetas, archivos, claves del registro y un largo etcétera!!

Los ROOTKITs en GNU/Linux o Unix (como operan en estos sistemas operativos, por naturaleza mas Seguros....)

Los ROOTKITs en GNU/Linux o Unix (como operan en estos sistemas operativos, por naturaleza mas Seguros....)

¡¡COMO DETECTAR LA PRESENCIA DE UN ROOTKIT EN NUESTROS SISTEMAS!! (diferentes metodologías para realizarlo)

¡¡COMO DETECTAR LA PRESENCIA DE UN ROOTKIT EN NUESTROS SISTEMAS!! (diferentes metodologías para realizarlo)

LABORATORIO PRACTICO 3 (DEMO EN VIDEO): DETECCION MANUAL DE UN ROOTKIT

LABORATORIO PRACTICO 3 (DEMO EN VIDEO): DETECCION MANUAL DE UN ROOTKIT

Detección automatizada de ROOTKITs en nuestras máquinas a defender

Detección automatizada de ROOTKITs en nuestras máquinas a defender

LABORATORIO PRACTICO 4 (DEMO EN VIDEO): Uso de una herramienta automatizada para la detección de ROOTKITs sobre sistemas MS-Windows

LABORATORIO PRACTICO 4 (DEMO EN VIDEO): Uso de una herramienta automatizada para la detección de ROOTKITs sobre sistemas MS-Windows

LABORATORIO PRACTICO 5 (DEMO EN VIDEO): Uso de una herramienta automática para la detección de ROOTKITs sobre sistemas Unix o Gnu/Linux

LABORATORIO PRACTICO 5 (DEMO EN VIDEO): Uso de una herramienta automática para la detección de ROOTKITs sobre sistemas Unix o Gnu/Linux

Disertación sobre los "ROOTKITs" que nos instalan las grandes empresas, sin nuestro consentimiento....... (análisis de un caso REAL!!)

Disertación sobre los "ROOTKITs" que nos instalan las grandes empresas, sin nuestro consentimiento....... (análisis de un caso REAL!!)

Disertación sobre Seguridad Física y los "TIPOS DE RECINTOS SEGUROS" existentes

Disertación sobre Seguridad Física y los "TIPOS DE RECINTOS SEGUROS" existentes

CONTRAMEDIDAS A LA INSTALACION DE LOS ROOTKITs mas utilizados por los atacantes (del tipo AFX, VANIQUISH, AE4HOOK, etc.)

CONTRAMEDIDAS A LA INSTALACION DE LOS ROOTKITs mas utilizados por los atacantes (del tipo AFX, VANIQUISH, AE4HOOK, etc.)

LABORATORIO PRACTICO 6 (DEMO EN VIDEO): ¡¡Como esconder un archivo de 200MB en un TXT de 2KB!! (no es broma)

LABORATORIO PRACTICO 6 (DEMO EN VIDEO): ¡¡Como esconder un archivo de 200MB en un TXT de 2KB!! (no es broma)

LABORATORIO PRACTICO 7 (DEMO EN VIDEO): Manipulación de los "Flujos de datos alternos" (ADS)

LABORATORIO PRACTICO 7 (DEMO EN VIDEO): Manipulación de los "Flujos de datos alternos" (ADS)

LABORATORIO PRACTICO 8 (DEMO EN VIDEO): ¡CONTRAMEDIDAS A LOS FLUJOS DE DATOS ALTERNOS! (desde la consola del MS-DOS)

LABORATORIO PRACTICO 8 (DEMO EN VIDEO): ¡CONTRAMEDIDAS A LOS FLUJOS DE DATOS ALTERNOS! (desde la consola del MS-DOS)

LABORATORIO PRACTICO 9 (DEMO EN VIDEO): ¡CONTRAMEDIDAS A LOS FLUJOS DE DATOS ALTERNOS! (desde la interfaz gráfica de Windows)

LABORATORIO PRACTICO 9 (DEMO EN VIDEO): ¡CONTRAMEDIDAS A LOS FLUJOS DE DATOS ALTERNOS! (desde la interfaz gráfica de Windows)

ESTEGANOGRAFIA o "Como esconder la "presencia misma" de lo que se quiere ocultar (definiciones, varios métodos analizados TECNICAMENTE (LSB, ENMASCARAMIENTO DE DATOS, FILTRADOS, TRANSFORMACIONES, ALGORITMOS, etc.)

ESTEGANOGRAFIA o "Como esconder la "presencia misma" de lo que se quiere ocultar (definiciones, varios métodos analizados TECNICAMENTE (LSB, ENMASCARAMIENTO DE DATOS, FILTRADOS, TRANSFORMACIONES, ALGORITMOS, etc.)

LABORATORIO PRACTICO 10 (DEMO EN VIDEO): Como esconder un documento de MS-Excel en un documento de MS-Word y vs. por "flujo común OLE"

LABORATORIO PRACTICO 10 (DEMO EN VIDEO): Como esconder un documento de MS-Excel en un documento de MS-Word y vs. por "flujo común OLE"

LABORATORIO PRACTICO 11 (DEMO EN VIDEO): Como esconder un mensaje Oculto en una imagen sin que se pueda notar la diferencia con la fotografía original...

LABORATORIO PRACTICO 11 (DEMO EN VIDEO): Como esconder un mensaje Oculto en una imagen sin que se pueda notar la diferencia con la fotografía original...

LABORATORIO PRACTICO 12 (DEMO EN VIDEO): Como esconder y CIFRAR un archivo dentro de otro

LABORATORIO PRACTICO 12 (DEMO EN VIDEO): Como esconder y CIFRAR un archivo dentro de otro

LABORATORIO PRACTICO 13 (DEMO EN VIDEO): DEMOSTRACION DE ESTEGANOGRAFIA MILITAR PARA EL USO DE LOS HACKERS (no puedo dar mas datos al respecto por este medio)

LABORATORIO PRACTICO 13 (DEMO EN VIDEO): DEMOSTRACION DE ESTEGANOGRAFIA MILITAR PARA EL USO DE LOS HACKERS (no puedo dar mas datos al respecto por este medio)

LABORATORIO PRACTICO 14 (DEMO EN VIDEO): Realización de Esteganografía "sobre TEXTO" desde un sitio Web (incluso desde un antiguo teléfono celular)

LABORATORIO PRACTICO 14 (DEMO EN VIDEO): Realización de Esteganografía "sobre TEXTO" desde un sitio Web (incluso desde un antiguo teléfono celular)

LABORATORIO PRACTICO 15 (DEMO EN VIDEO): Como OCULTAR un mensaje dentro de un archivo de audio en formato compreso MP3 y que no pueda detectarse dicha modificación....

LABORATORIO PRACTICO 15 (DEMO EN VIDEO): Como OCULTAR un mensaje dentro de un archivo de audio en formato compreso MP3 y que no pueda detectarse dicha modificación....

LABORATORIO PRACTICO 16 (DEMO EN VIDEO): Como esconder un mensaje dentro de un simple archivo de texto (TXT) sin modificar su tamaño, formato, contenido, etc.

LABORATORIO PRACTICO 16 (DEMO EN VIDEO): Como esconder un mensaje dentro de un simple archivo de texto (TXT) sin modificar su tamaño, formato, contenido, etc.

LABORATORIO PRACTICO 17 (DEMO EN VIDEO): 2da. DEMOSTRACION DE ESTEGANOGRAFIA MILITAR PARA EL USO DE LOS HACKERS (Estega por Mutación de códigos.......y "sets" alternativos.....)

LABORATORIO PRACTICO 17 (DEMO EN VIDEO): 2da. DEMOSTRACION DE ESTEGANOGRAFIA MILITAR PARA EL USO DE LOS HACKERS (Estega por Mutación de códigos.......y "sets" alternativos.....)

Ocultación de DATOS en "Código fuente" e "Imagenes ISO" sin alterar sus consistencias y permaneciendo "¡¡¡TOTALMENTE INDETECTABLES!!!" al ser grabados a un DVD/CD real

Ocultación de DATOS en "Código fuente" e "Imagenes ISO" sin alterar sus consistencias y permaneciendo "¡¡¡TOTALMENTE INDETECTABLES!!!" al ser grabados a un DVD/CD real

Ocultación de información dentro de un archivo de VIDEO (incluso en formatos con mucha compresión)

Ocultación de información dentro de un archivo de VIDEO (incluso en formatos con mucha compresión)

OFF TOPIC...."DEMOSTRACION DE PARANOIA"............(ver para creer)

OFF TOPIC...."DEMOSTRACION DE PARANOIA"............(ver para creer)

LABORATORIO PRACTICO 18 (DEMO EN VIDEO): Como pueden quedarse con el contenido TOTAL de tus PENDRIVEs al conectarlo a sus máquinas, en un instante y de manera TOTALMENTE FURTIVA

LABORATORIO PRACTICO 18 (DEMO EN VIDEO): Como pueden quedarse con el contenido TOTAL de tus PENDRIVEs al conectarlo a sus máquinas, en un instante y de manera TOTALMENTE FURTIVA

"ESTEGANALISIS" o CONTRAMEDIDAS AL USO DE LA ESTEGANOGRAFIA, análisis de los diferentes métodos de ATAQUE a la Esteganografía (A.S.S., A.C.P., A.C.M, A.C.E., A.E.E., A.E.M, A.A., etc.)

"ESTEGANALISIS" o CONTRAMEDIDAS AL USO DE LA ESTEGANOGRAFIA, análisis de los diferentes métodos de ATAQUE a la Esteganografía (A.S.S., A.C.P., A.C.M, A.C.E., A.E.E., A.E.M, A.A., etc.)

Estudio de diferentes Herramientas para practicar el "Esteganálisis"

Estudio de diferentes Herramientas para practicar el "Esteganálisis"

LABORATORIO PRACTICO 19 (DEMO EN VIDEO): Uso de una Herramienta bajo Windows para la detección efectiva del uso de la Esteganografía

LABORATORIO PRACTICO 19 (DEMO EN VIDEO): Uso de una Herramienta bajo Windows para la detección efectiva del uso de la Esteganografía

HERRAMIENTAS DE ESTEGANALISIS EN TIEMPO REAL (SIDS) (como operan, su instalación dentro de nuestras redes, formas de presentación de los datos sospechosos, etc.)

HERRAMIENTAS DE ESTEGANALISIS EN TIEMPO REAL (SIDS) (como operan, su instalación dentro de nuestras redes, formas de presentación de los datos sospechosos, etc.)

Metodologías para "CUBRIR NUESTRO RASTRO EN EL OBJETIVO"

Metodologías para "CUBRIR NUESTRO RASTRO EN EL OBJETIVO"

LABORATORIO PRACTICO 20 (DEMO EN VIDEO): Como nos DETIENEN la "Auditoría de Eventos" en nuestros sistemas que son atacados

LABORATORIO PRACTICO 20 (DEMO EN VIDEO): Como nos DETIENEN la "Auditoría de Eventos" en nuestros sistemas que son atacados

LABORATORIO PRACTICO 21 (DEMO EN VIDEO): Como nos BORRAN la "Auditoría de Eventos" en nuestros sistemas que han sido atacados

LABORATORIO PRACTICO 21 (DEMO EN VIDEO): Como nos BORRAN la "Auditoría de Eventos" en nuestros sistemas que han sido atacados

LABORATORIO PRACTICO 22 (DEMO EN VIDEO): Como nos "BORRAN REMOTAMENTE" (o se copian) los LOGS DE EVENTOS de nuestros Servidores que han podido comprometernos

LABORATORIO PRACTICO 22 (DEMO EN VIDEO): Como nos "BORRAN REMOTAMENTE" (o se copian) los LOGS DE EVENTOS de nuestros Servidores que han podido comprometernos

LABORATORIO PRACTICO 23 (DEMO EN VIDEO): Como "BORRAN EN FORMA SELECTIVA" los LOGs de eventos, para no ser detectados por los Administradores del sistema afectado

LABORATORIO PRACTICO 23 (DEMO EN VIDEO): Como "BORRAN EN FORMA SELECTIVA" los LOGs de eventos, para no ser detectados por los Administradores del sistema afectado

TECNICAS "ANTI-FORENSES" (como ELIMINAR TODAS LAS EVIDENCIAS DE HABER UTILIZADO CUALQUIER COMPUTADORA, EN FORMA PERMANENTE E IRRECUPERABLE!!)

TECNICAS "ANTI-FORENSES" (como ELIMINAR TODAS LAS EVIDENCIAS DE HABER UTILIZADO CUALQUIER COMPUTADORA, EN FORMA PERMANENTE E IRRECUPERABLE!!)

Puesta en conocimiento de nuestros Alumnos, de todas las maneras "Ocultas" en la que los sistemas MS-Windows nos controlan (no apto para cardíacos.)

Puesta en conocimiento de nuestros Alumnos, de todas las maneras "Ocultas" en la que los sistemas MS-Windows nos controlan (no apto para cardíacos.)

LABORATORIO PRACTICO 24 (DEMO EN VIDEO): "ELIMINACION PERMANENTE", DE TODAS LAS TRAZAS REGISTRADAS EN FORMA OCULTA POR UN SISTEMA WINDOWS, CADA VEZ QUE ESTE SE UTILIZA (nuestra presencia en el sistema atacado NO SERA POSIBLE DE DETECTAR PORTERIORMENTE, NI UTILIZANDO LAS MAS SOFISTICADAS TECNICAS FORENSES)

LABORATORIO PRACTICO 24 (DEMO EN VIDEO): "ELIMINACION PERMANENTE", DE TODAS LAS TRAZAS REGISTRADAS EN FORMA OCULTA POR UN SISTEMA WINDOWS, CADA VEZ QUE ESTE SE UTILIZA (nuestra presencia en el sistema atacado NO SERA POSIBLE DE DETECTAR PORTERIORMENTE, NI UTILIZANDO LAS MAS SOFISTICADAS TECNICAS FORENSES)

Ultimas RECOMENDACIONES para conducir con éxito un trabajo de "Hacking ETICO" (PREVENTIVO)

Ultimas RECOMENDACIONES para conducir con éxito un trabajo de "Hacking ETICO" (PREVENTIVO)

.... Y MUCHO MAS.. en sus 101 páginas animadas y habladas por mí.. Los espero también en este Módulo!!!

Curso disponible para este sistema:

"H.E.C." Hacker Etico Cevicas versión Autolearn

-Conviértase en un Profesional en seguridad Ofensiva y aprenda las Contramedidas-

¡QUIERES PROBARLO YA! te damos acceso directo y totalmente Gratuito a la primera parte del módulo I del AutoLearn4, solo haz click en la imagen inferior...y nos vemos dentro! - NOTA: las contraseñas de acceso son Capacitate y Amistad -

E-MAIL DE CONTACTO: info@cevicas.com PAGINA PRINCIPAL: www.cevicas.com REDES SOCIALES: www.facebook.com/CevicasGroup https://twitter.com/cevicas https://youtube.com/cevicas Suscripción Gratuita y REGALO |

¡Quieres saber mas de mí, mira este video!

|